Server direkt mit dem Internet verbinden, oder nicht zertifizierte Software installieren - wir zeigen Ihnen zehn Punkte, die Sie keinesfalls auf einem Windows Server tun sollten. [...]

MIT DESKTOP-BETRIEBSSYSTEMEN VIRTUALISIEREN

In kleinen Unternehmen werden manche Server, wie zusätzliche Domänencontroller, mangels Hardware oft auf Arbeitsstationen mit kostenloser Virtualisierungssoftware bereitgestellt. Das funktioniert zwar grundsätzlich, allerdings sind Arbeitsstationen nicht vor Ausfall geschützt und auch nicht für den Dauerbetrieb geeignet. Viren und andere Angreifer auf Arbeitsstationen können auch Server kompromittieren. Virtualisierungsanwendungen für Arbeitsstationen sind außerdem nicht für Serverdienste ausgelegt. Setzen Sie in diesem Fall besser auf einen günstigen Server mit passender Hardware.

Benötigen Sie mehrere Server, haben aber nur einen physischen Server, sollten Sie die Virtualisierung der Serverdienste prüfen. Hier gibt es auch professionelle, aber kostenlose Lösungen wir Microsoft Hyper-V Server 2012 R2, VMware ESXi oder Citrix XenServer 6.5.

SERVER OHNE VIRENSCHUTZ BETREIBEN

Auch wenn auf einem Server keine Daten von Anwendern gespeichert werden, sollten Sie auf allen Servern im Netzwerk einen Virenschutz installieren. Ungeschützte Server können von Viren befallen werden und das Netzwerk kompromittieren.

Auch auf Domänencontrollern sollten Sie Virenscanner installieren, da bei Ausfall ansonsten die Gefahr besteht, dass das komplette Netzwerk nicht mehr zur Verfügung steht. Es gibt keinerlei Gründe auch unwichtige Server ohne Virenschutz zu betreiben.

DYNAMISCHEN ARBEITSSPEICHER UND ZEITSYNCHRONISIERUNG BEI VIRTUELLEN SERVERN NUTZEN

Die Verwendung des dynamischen Arbeitsspeichers wird nicht von allen Serverdiensten unterstützt, die auch die Virtualisierung unterstützen. Microsoft rät zum Beispiel bei der Virtualisierung von Exchange Server 2013 eindeutig von der Verwendung des dynamischen Arbeitsspeichers ab. Verwenden Sie diese Technologie nur für Serverdienste, welche diese Funktion auch unterstützen.

In den Integrationsdiensten der verschiedenen Virtualisierungslösungen, wird die Uhrzeit mit dem Virtualisierungshosts synchronisiert. Das ist in Active Directory-Umgebungen nicht empfohlen. Hier synchronisieren die Mitgliedsserver ihre Zeit mit den Domänencontrollern und die Domänencontroller Ihre Zeit jeweils mit dem übergeordneten Domänencontroller mit der PDC-Master-Rolle. Verwenden Sie zusätzlich noch die Synchronisierung mit den Integrationsdiensten kann es zu Inkonsistenzen kommen.

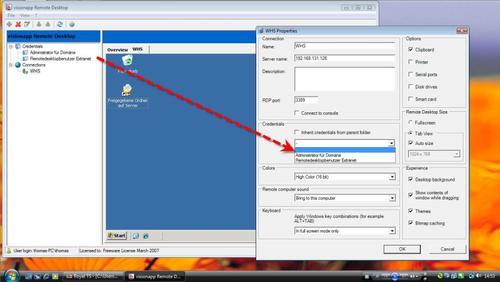

FERNWARTUNGSSOFTWARE AUTOMATISIERT UND UNGESICHERT STARTEN LASSEN

Oft werden Fernwartungstools ungesichert und automatisiert auf den Servern gestartet. Das birgt die Gefahr, dass sich unbefugte Administratoren mit den Servern verbinden können.

Sie sollten bei der Verwendung von Fernwartungssoftware auf jeden Fall auf ausreichende Authentifizierung setzen. Außerdem kann es sinnvoll sein interne Firewalls einzusetzen, die nur den Zugriff von bestimmten Rechnern auf den Server gestattet.

Selbst wenn der Server noch so gesichert betrieben wird und im Serverraum untergebracht ist, besteht die Gefahr, dass unbefugte Anwender Zugriff auf den Server nehmen. Das lässt sich nur durch Verwendung sicherer Fernwartungssoftware für Unternehmen verhindern.

KEINE AUSFALLPLÄNE ERSTELLEN ODER TESTEN

Sie sollten sich nicht auf die Hardware verlassen oder auf die schnelle Wiederherstellung eines Servers durch die Datensicherung. Sie sollten für jeden Server im Netzwerk einen genauen Plan haben, wie sich dieser schnell wieder in Betrieb setzen lässt, wenn er ausfällt. Liegt ein Ausfallplan vor, sollten Sie diesen testen.

Fällt ein Server aus, und die Wiederherstellung funktioniert ist, kann es im Unternehmen zu unerwünschten Ausfällen kommen. Daher sollten sich alle Administratoren ihre Server ansehen, Ausfallpläne erstellen und Wiederherstellungen auch testen.

*Thomas Joos ist freiberuflicher IT-Consultant und seit 20 Jahren in der IT tätig.

Be the first to comment