Die „State of Network“ Studie von Network World liefert jedes Jahr umfassende Einblicke in die Rolle des Netzwerkspezialisten und gibt Auskunft darüber, wie sich Veränderungen in der Technologie und die digitale Transformation auf ihren Job auswirken können. [...]

Auch in der diesjährigen, achten Studie zum Thema „State of Network“ traten ähnliche Ergebnisse zutage: 84 Prozent der Befragten gaben an, dass ihre Rolle als Netzwerkspezialist auch in Zukunft immer anspruchsvoller werden wird. Neue Technologien halten mit hoher Geschwindigkeit Einzug in Alltag und Geschäftswelt und zwingen Netzwerkspezialisten aus aller Welt dazu, sich stetig weiterzuentwickeln, um mit dem digitalen Umschwung Schritt halten zu können. In weiterer Folge bedeutet dies, wie 79 Prozent der Befragten angaben, dass Netzwerkspezialisten immer strategischer und geschäftsorientierter agieren müssen; die Zusammenarbeit mit Kollegen aus der IT wird von 82 Prozent der Befragten für wichtig gehalten, um Entwicklungen im Bereich der digitalen Innovationen voranzutreiben. Angesichts der sich stets weiterentwickelnden Technologien und sich verändernden Budgets, gibt es einige Kernbereiche, die dazu beitragen, die Netzwerklandschaft zu verändern.

Neue Technologie: Edge Computing

Aufgrund des kontinuierlichen Datenstroms, der durch das stetig wachsende Internet der Dinge (Internet of Things, IoT) erzeugt wird, müssen Daten schneller denn je ver- und bearbeitet werden. Edge Computing ermöglicht die Verarbeitung von Informationen dort, wo sie gesammelt bzw. generiert werden. Dieser Prozess verändert das Networking auf eine nicht zu unterschätzende Weise, da Unternehmen ihre wichtigen Daten nun nahezu in Echtzeit analysieren und weiterverarbeiten können. Wie die 2018 State of Network Studie zeigt, übernehmen Unternehmen Edge Computing mittlerweile als Teil ihrer Geschäftsstrategie: 56 Prozent aller befragten Netzwerkspezialisten planen, Edge Computing in ihren Unternehmen einzuführen.

Emerging technologies are changing the role of network professionals. Our State of the Network research provides in-depth analysis https://t.co/2yDelRIjLf #StateOfTheNetwork @NetworkWorld pic.twitter.com/0qNEfUkqJ5

— IDG (@IDGWorld) August 13, 2018

Budgets und Investitionen

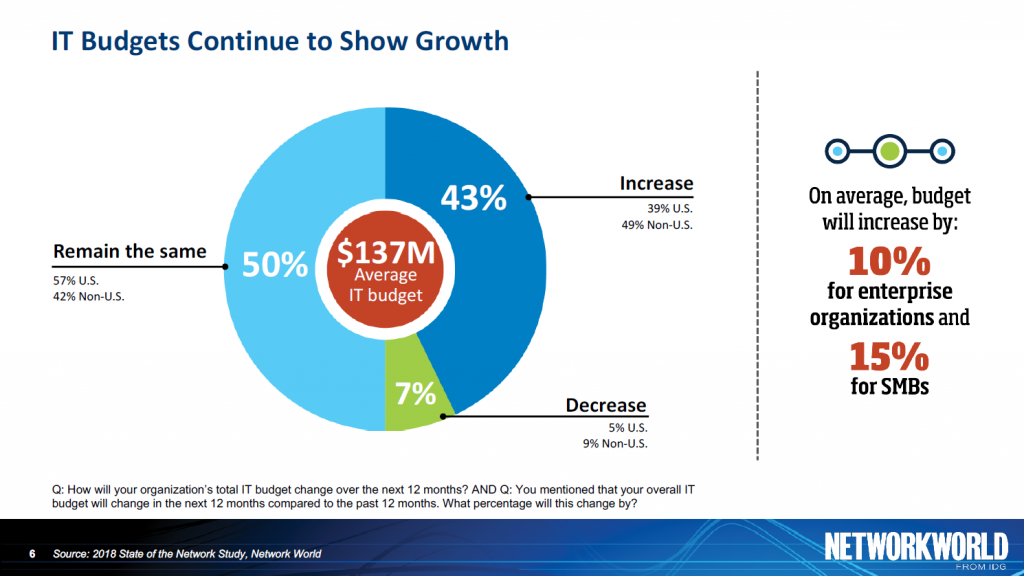

Wenn aufkommende Technologien immer mehr an Bedeutung gewinnen und IT– bzw. Netzwerkteams planen, sie effektiv in ihr Unternehmen und ihre Geschäftsstrategien zu integrieren, ist natürlich mit einem generellen Anstieg des Technologiebudgets zu rechnen. Nach aktuellem Stand stiegen die IT–Budgets in diesem Jahr von durchschnittlich 125 Millionen Dollar im Jahr 2017 auf 137 Millionen Dollar an. 43 Prozent der befragten Netzwerkspezialisten rechnen auch weiterhin damit, dass die IT–Budgets im nächsten Jahr für Unternehmensorganisationen um durchschnittlich 10 Prozent und für KMU um 15 Prozent steigen werden. Auch bei der Budgetplanung für das Jahr haben Netzwerkspezialisten oberste Priorität: 61 Prozent aller Befragen erwarten, dass das Netzwerksicherheitsbudget weiterhin ansteigen wird, ebenso wie das für die Anwendungsentwicklung (61 Prozent) und die Cloud-Dienste (60 Prozent).

Sicherung des Netzwerks

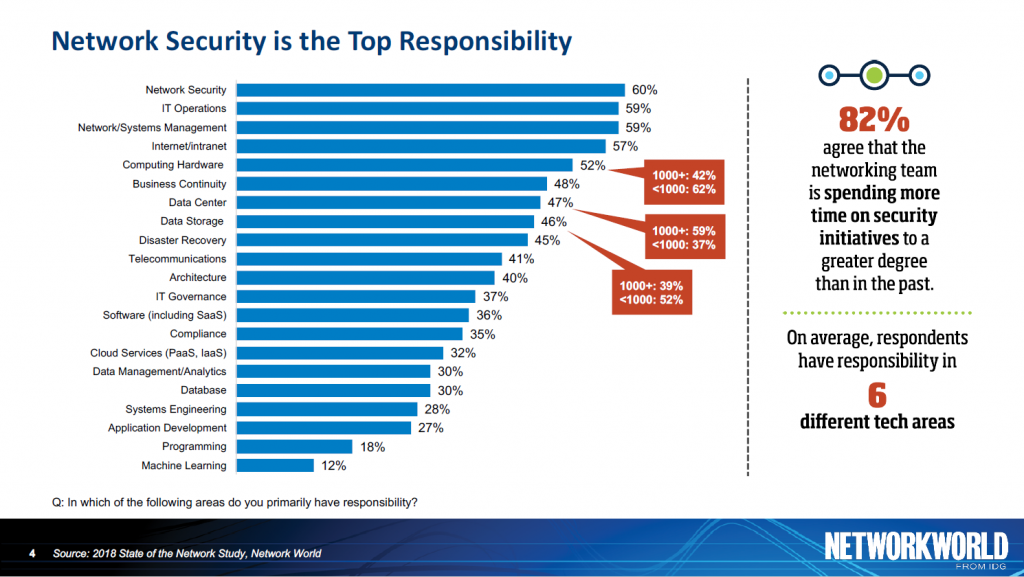

Im Hinblick auf die deutlich zunehmenden Sicherheitsverletzungen sind die Spannungen um mögliche Bedrohungen in der Unternehmenssicherheit hoch. Daher ist es nicht verwunderlich, dass Netzwerkteams heute mehr Zeit für Sicherheitsinitiativen aufwenden als noch in den vergangenen Jahren (so 82 Prozent der befragten Sicherheitsspezialisten). Tatsächlich hat Netzwerksicherheit für Netzwerkspezialisten auch in diesem Jahr wieder oberste Priorität. Die meiste Zeit wird dabei in die Bewertung von Sicherheitsprodukten und -diensten und die Empfehlung und Auswahl von Netzwerksicherheitsanbietern investiert.

Netzwerkprofis entwickeln sich nicht nur in ihrer Fähigkeit, das Rechenzentrum und die Infrastruktur effektiv zu verwalten, sondern erweisen sich mittlerweile auch als wesentlich für die Geschäftsstrategie. Sie arbeiten stetig daran, ihr Unternehmen durch digitale Umwälzungen zu navigieren und wichtige Geschäftsentscheidungen über neue Technologien zu treffen. Netzwerkteams schließen sich immer mehr mit IT und LOB zusammen, um hochfunktionale und verstärkte Unternehmen aufzubauen, die mit der digitalen Transformation dauerhaft Schritt halten können.

Die Ergebnisse der 2018 State of Network Studie von Network World stehen zum Download zur Verfügung.

Be the first to comment