Ihre Benutzer sind im Fadenkreuz der gefährlichsten Angreifer, die es gibt. Befolgen Sie diese Schritte, um sie besser zu schützen. [...]

Es scheint kein Tag zu vergehen, an dem nicht ein weiterer Ransomware-Angriff für Schlagzeilen sorgt. Und wo nehmen viele dieser Angriffe ihren Anfang? In den E-Mail-Postfächern Ihrer Benutzer.

Inzwischen wissen Sie, dass Ihre Benutzer sowohl Ihre erste Verteidigungslinie als auch Ihr schwächstes Glied sind. Sie müssen nicht nur alle E-Mails, die in Ihrem Büro eingehen, mit einem zusätzlichen Spam-Filter versehen, sondern auch Ihre Benutzer darin schulen, zu erkennen, wann sie Opfer eines Phishing-Angriffs werden. Zusätzlich sollten Sie das Betriebssystem abhärten, um widerstandsfähiger gegen Angriffe zu sein. Kürzlich wurden einige dieser Empfehlungen von Microsoft vorgeschlagen.

Hier sind einige wichtige Möglichkeiten, wie Sie Ihre Benutzer vor den jüngsten Spear-Phishing-Kampagnen schützen können:

Stellen Sie sicher, dass alle E-Mails durch eine Art Filtersystem laufen. Unabhängig davon, ob es sich um einen lokalen Mailserver oder einen Cloud-basierten E-Mail-Dienst handelt, müssen Sie ein Filtersystem haben, das nach Angriffsmustern sucht. Selbst wenn Sie noch lokale Mailserver haben, können Sie mit einem Dienst, der Informationen mit anderen Servern austauscht, Muster erkennen. Oftmals bieten diese E-Mail-Hygiene-Plattformen auch die Speicherung und Weiterleitung von E-Mails an, falls Ihrem lokalen E-Mail-Server etwas zustoßen sollte. Die Installation einer solchen Lösung ist eine Notwendigkeit für jeden, der E-Mail-Server nutzt.

Wenn das Budget ein Problem ist, sollten Sie Open-Source-, Community- oder kostenlose Lösungen untersuchen, um Ihr Unternehmen besser zu schützen. Lösungen wie Security Onion können als Linux-Distribution für die Bedrohungsjagd, die Überwachung der Unternehmenssicherheit und die Protokollverwaltung zu Ihrem Netzwerk hinzugefügt werden. Vor kurzem wurde die Version 2.3.50 für die Security Onion-Plattform zusammen mit Schulungsvideos veröffentlicht. Snort ist eine weitere Open-Source-Plattform, die zu Ihrem Netzwerk hinzugefügt werden kann, um zusätzliche Schutz- und Überwachungsfunktionen zu bieten.

Priorisieren Sie das Patching nach den möglichen Auswirkungen auf Ihr Netzwerk. In vielen Unternehmen werden Patches nicht sofort installiert, sondern erst nach einer vollständigen Prüfung bereitgestellt. Das kann bedeuten, dass Wochen vergehen, ohne dass Updates bereitgestellt werden. Patches sollten vorrangig für diejenigen Benutzer installiert werden, die entweder in der Vergangenheit betroffen waren oder als potenzielles Ziel angesehen werden könnten.

Überprüfen Sie die gesamte auf dem System installierte Software, um sicherzustellen, dass sie alle von den Herstellern unterstützt und gewartet wird. Achten Sie besonders auf Patches für das Betriebssystem sowie auf alle browserbasierten Tools, die möglicherweise verwendet werden, wie z. B. Software zur Anzeige von PDF-Dateien.

Stellen Sie sicher, dass Ihr Patching-Team über alle Schwachstellen informiert ist, die aktiv angegriffen werden, um sicherzustellen, dass Ihr Unternehmen geschützt ist. Überprüfen Sie, ob die Arbeitsstationen in der Vergangenheit gepatcht wurden und ob es bei den Updates zu Nebenwirkungen gekommen ist. Wenn die Workstations in der Vergangenheit keine Probleme mit Patches hatten, können Sie die Bereitstellung beschleunigen.

Die Verwendung von Patching-Tools wie Config Manager, Batch Patch oder einer beliebigen Anzahl von Patch-Management-Tools sollte untersucht werden. Machen Sie es sich für den Rest des Jahres 2021 zum Ziel, Updates schneller auf den betroffenen Arbeitsstationen zu verteilen. Wenn Sie normalerweise einen Monat auf die Bereitstellung von Updates warten, sollten Sie versuchen, diese in drei Wochen durchzuführen. Forcieren Sie dann Ihre Testprozesse, um eine Bereitstellung in zwei Wochen zu erreichen. Verkürzen Sie das Zeitfenster zwischen der Veröffentlichung von Updates und der Bereitstellung von Updates.

Schränken Sie die Verwendung von Browsern und File-Sharing-Plattformen ein. Diese Einschränkung kann mühsam sein, aber sie kann notwendig sein, um Benutzer bestmöglich vor gezielten Angriffen zu schützen. Besprechen Sie diese Einschränkungen mit Ihren Mitarbeitern, um sicherzustellen, dass sie die Risiken der Filesharing-Plattformen verstehen. In meiner eigenen Firma haben wir kürzlich unsere Richtlinien angepasst, um restriktiver zu sein.

Zu viele der File-Sharing-Plattformen können gefälscht werden, wodurch es Angreifern leichter fällt, Ihre Benutzer zum Öffnen eines bösartigen Links zu verleiten. Standardisieren Sie auf eine bestimmte Plattform und kommunizieren Sie dies gegenüber Ihren Kunden, Partnern und Anwendern. Stellen Sie sicher, dass die Portale mit einem Branding versehen und die Prozesse erklärt und dokumentiert werden, und sorgen Sie dafür, dass Ihre Mitarbeiter wissen, dass sie den Prozess nicht umgehen dürfen.

Aktivieren Sie Regeln zur Reduzierung der Angriffsfläche für Ihre Windows 10-Implementierungen. Mit Microsoft 365 E5- und Enterprise-Lizenzen können Sie ASR-Regeln überwachen und durchsetzen, aber auch mit einem reinen Professional-Netzwerk können Sie den Schutz aktivieren, um Ihr Netzwerk besser zu schützen. Aktivieren Sie insbesondere die folgende Regel zur Reduzierung der Angriffsfläche, um Aktivitäten im Zusammenhang mit dieser Bedrohung zu blockieren oder zu überprüfen.

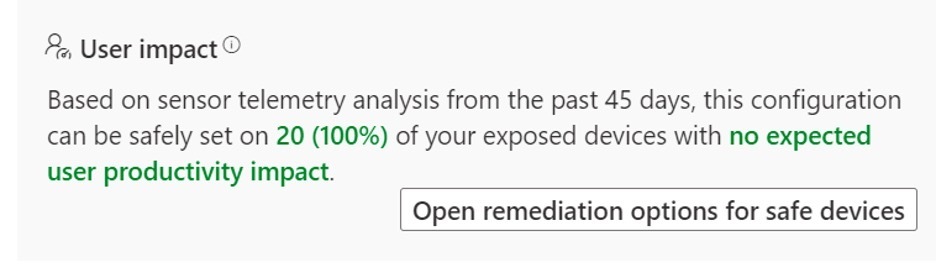

Aktivieren Sie die Regel JavaScript oder VBScript zum Starten heruntergeladener ausführbarer Inhalte blockieren. Wie Microsoft in seiner Konsole anmerkt, ist dies kein üblicher Anwendungsfall für Unternehmen, aber Unternehmensanwendungen verwenden manchmal Skripte, um Installationsprogramme herunterzuladen und zu starten. Diese Sicherheitssteuerung gilt nur für Rechner mit Windows 10, Version 1709 oder höher, und Windows Server 2019. Wenn Sie über Microsoft 365 ATP-Zugang verfügen, können Sie die Konsole überprüfen, um zu sehen, welche Auswirkungen, wenn überhaupt, auf Ihr Netzwerk zu erwarten sind.

Dieser Bericht über die Auswirkungen auf den Benutzer kann Sie sofort warnen, wenn Sie den empfohlenen Schutz mit geringen oder gar keinen Auswirkungen auf Ihre Umgebung einsetzen können. Wenn Sie keinen Zugriff auf diesen Bericht haben, setzen Sie die ASR-Regeln auf die Einstellung „Warnung“, um festzustellen, ob Sie davon betroffen sind.

Beachten Sie, dass der Warnmodus für die folgenden drei Regeln zur Reduzierung der Angriffsfläche nicht unterstützt wird, wenn Sie diese in Microsoft Endpoint Manager konfigurieren (wenn Sie die Regeln zur Reduzierung der Angriffsfläche mithilfe von Gruppenrichtlinien konfigurieren, wird der Warnmodus unterstützt):

- Blockieren von JavaScript oder VBScript zum Starten von heruntergeladenen ausführbaren Inhalten (GUID d3e037e1-3eb8-44c8-a917-57927947596d)

- Blockieren der Persistenz durch WMI-Ereignisabonnement (GUID e6db77e5-3df2-4cf1-b95a-636979351e5b)

- Erweiterten Schutz vor Ransomware verwenden (GUID c1db55ab-c21a-4637-bb3f-a12568109d35)

Zum Aktivieren mithilfe der Gruppenrichtlinie öffnen Sie die Gruppenrichtlinien-Verwaltungskonsole, klicken mit der rechten Maustaste auf das zu konfigurierende Gruppenrichtlinienobjekt und wählen „Bearbeiten“. Gehen Sie im Gruppenrichtlinien-Verwaltungseditor zur Computerkonfiguration und wählen Sie „Administrative Vorlagen“. Erweitern Sie die Baumstruktur auf Windows-Komponenten, gehen Sie dann zu „Microsoft Defender Antivirus“, dann zu „Microsoft Defender Exploit Guard“ und dann zu „Angriffsflächenreduzierung“.

Wählen Sie „Regeln zur Angriffsflächenreduzierung konfigurieren“ und wählen Sie „Aktiviert“. Anschließend können Sie im Bereich „Optionen“ den individuellen Status für jede Regel festlegen. Geben Sie zunächst den Wert „d3e037e1-3eb8-44c8-a917-57927947596d“ und den Wert „6“ ein und dann „1“.

Ihre Benutzer befinden sich im Fadenkreuz der besten Angreifer, die es gibt. Stellen Sie auch ohne E5-Lizenz sicher, dass Sie diese ASR-Regeln zum Schutz Ihrer Arbeitsstationen verwenden.

*Susan Bradley schreibt unter anderem für CSO.com.

Be the first to comment