Beim Cryptojacking macht sich ein Hacker die Rechenleistung eines fremden Geräts zu Nutze, um daraus eine Kryptowährung wie den Bitcoin zu gewinnen. Das sogenannte „Cryptocurrency Mining“ kann die Betroffenen teuer zu stehen kommen, eröffnet jedoch auch Zukunftsperspektiven. [...]

Cryptojacking ist allgegenwärtig: „Das Problem ist“, erklärt Lotem Finkelstein, Leiter der Threat Intelligence Analyse bei Check Point, „dass [Cryptojacking] einfach überall ist – auf Websites, Servern, PCs und auf mobilen Endgeräten.“ Laut Check Point, einem Softwareunternehmen für Firewall- und VPN-Produkte, wirke sich diese Form der Cyberattacke bereits auf ganze 55 Prozent aller Organisationen weltweit aus. Die Security Researchers von Wandera behaupten zudem, dass sich die Vorfälle auf mobilen Endgeräten zwischen Oktober und November 2017 bereits um ganze 287 Prozent gesteigert hätten.

Beim Cryptojacking nutzt der Angreifer das Gerät seines Opfers aus, um Berechnungen durchzuführen, die zur Aktualisierung der Blockchain der jeweiligen Kryptowährung notwendig sind. Dabei generiert er ständig neue Tokens und Gebühren. Diese werden zwar zunächst aus der Tasche des Angreifers gezahlt, die Kosten für die Inbetriebnahme des Vorgangs, d.h. der Stromverbrauch und die mögliche Abnutzung der gehijackten Geräte, gehen jedoch zu Lasten des Opfers. Ein Cryptojacking-Vorgang kann dann in Gang kommen, wenn eine Website im Hintergrund versteckte Cryptocurrency Mining Scripts im Browser seines Opfers ausführt.

Während Bitcoin Mining spezielle Hardware benötigt, die eine große Menge an Energie frisst, können andere Kryptowährungen wie Monero von jedem gewonnen werden, der ausreichend Rechenleistung übrig hat.

„Mining“ setzt in der Regel eine Form des Wettkampfs voraus: Der Computer, der die notwendige Gleichung am schnellsten löst, wird belohnt. Bei Monero und anderen, vergleichbaren Kryptowährungen können sogar mehrere Computer gleichzeitig an einer Gleichung arbeiten und sich die daraus resultierende Belohnung anschließend untereinander aufteilen. So können einzelne Computer jeweils einen kleinen Teil der Mining-Aufgabe übernehmen – und je mehr Rechner an einer Lösung arbeiten, desto höher ist die Chance, dass sie am Ende tatsächlich Gewinn machen.

Wenn ein fremdes Gerät „cryptojacked“ wird, wird es also einem Pool von Computern hinzugefügt, die an der selben Aufgabe arbeiten. Dies passiert in der Regel durch die Nutzung einer kommerziellen Software wie Coinhive, die – ähnlich wie Online-Werbung – recht einfach in alles hineingeschrieben werden kann, was Javascript benutzt. Da die Software im Hintergrund läuft, wird das betroffene Gerät vollkommen unwissentlich dem Mining Pool hinzugefügt.

Damit kann die Urheberwebsite des Scripts oder sogar der Internet Provider ständig und mit wenig – manchmal sogar gar keinen – Kosten Cryptocurrency Mining betreiben. Das Problem, das sich daraus für den Besitzer des betroffenen Gerätes ergibt, ist, dass es beinahe seine ganze Rechenleistung verbraucht: Die Benutzung seines Rechners, seines Tablets oder seines Smartphones wird damit zu einer langsamen und frustrierenden Angelegenheit. Bei Mobilgeräten ist natürlich auch die Akkuleistung betroffen und der Batterieverbrauch steigt zusätzlich in ungeahnte Höhen.

Einige Sicherheitsexperten argumentieren jedoch, dass Cryptocurrency Mining eines Tages auch positiv genutzt werden könnte – beispielsweise als Alternative zur Online-Werbung, die eine ganze Reihe von Problemen in sich birgt.

„Im Moment geht alles drunter und drüber, weil Cryptocurrency Mining gerade erst in Erscheinung getreten ist“, meint Adam Kujawa, Direktor von Malwarebytes Labs. „Aber ich denke, das ganze Konzept der skriptbasierten Gewinnung ist eine gute Idee. Es könnte ein brauchbarer Ersatz für beispielsweise Werbeeinnahmen sein. Im Moment blocken wir es jedoch ab, einfach weil es keine Opt-In- oder Opt-Out-Option gibt. Wir haben festgestellt, dass es Systemressourcen stark belastet. Die Scripts könnten die ganze Hardware lahmlegen.“

Wie kann man sich dagegen schützen?

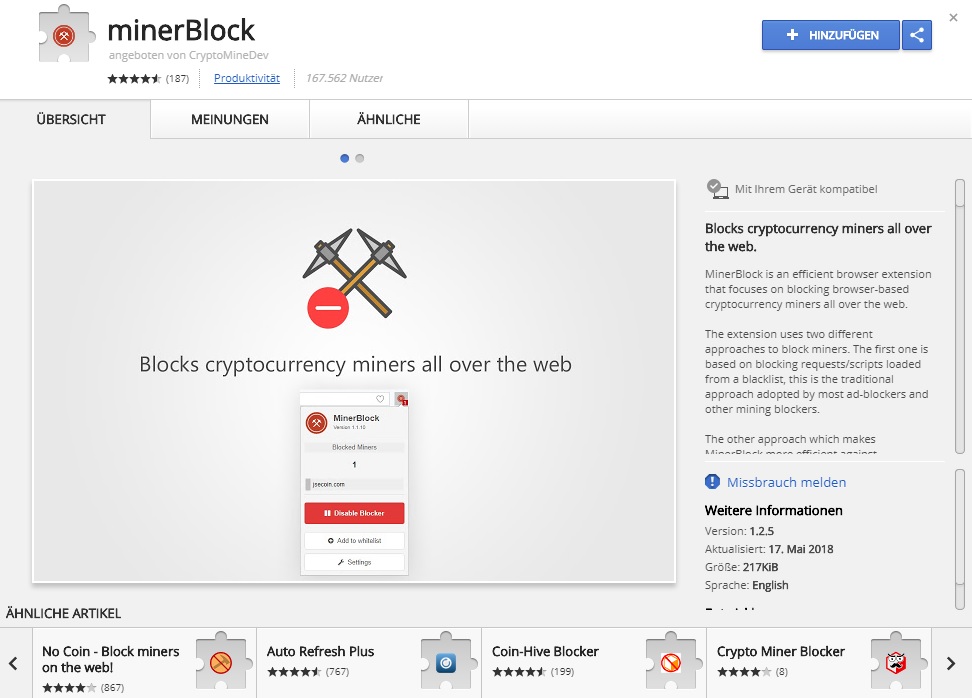

Der einfachste Weg, sich gegen Cryptojacking zu schützen, ist es, einen Cryptojacking-Blocker zu installieren. Das bedeutet, dass Sie ihrem Browser eine Erweiterung hinzufügen müssen, der eine ganze Liste an Domains blockiert, die mit einem Cryptojacking Code assoziiert werden. Drei Erweiterungen, die darauf spezialisiert sind, Browser Mining zu blockieren, sind: AntiMiner, NoCoin und MinerBlock.

Auch manche AdBlocker können dazu verwendet werden, sich gegen verstecktes Crypto-Mining zu schützen – und die meisten großen AntiVirus-Anbieter haben die bekannten Mining Scripts sowieso bereits auf die Blacklist gesetzt.

*Imogen Hargreaves ist technischer Journalist bei PCWorld Australia.

Be the first to comment