Geteilte Arbeitsumgebungen stellen für den Datenschutz eine Herausforderung dar. Ausreichend gewartete Statuschecklisten sind ein probates Mittel, um rasch Entscheidungen treffen zu können. [...]

Unternehmen forcierten immer mehr geteilte Arbeitsumgebungen, etwa durch Integration von Home-Office und Büroarbeitsplatz, um in Zeiten von Corona den notwendigen Abstand zwischen den Mitarbeitern im Büroalltag gewährleisten zu können. Diese im Sinne eines Business Continuity Management (BCM) unternehmerisch wichtigen Maßnahmen sollen letztendlich die Ausbreitungsmöglichkeiten von Corona innerhalb des Unternehmens wesentlich verringern. Für den Datenschutz stellen diese Maßnahmen eine Herausforderung dar.

Einer unserer Kunden hat folgende Situation an uns herangetragen: Mitarbeiter, die im HomeOffice arbeiten verwalten lokale Daten, deren Konsistenz mit zentralen Datenbanken nicht immer gegeben ist. Die Autoren haben diese Situation untersucht und einige wichtige Erkenntnisse gewonnen.

Bei näherer Betrachtung hat sich herausgestellt, dass speziell jene Prozesse zu betrachten sind, bei denen die eingesetzte Funktionalität des Home-Office Arbeitsplatz mehr als einen „Terminalarbeitsplatz“ umfasst. Der Prozess ist komplex, wenn es sich um das „private Gerät“ des Mitarbeiters handelt und dieses dann erstmals unter dem BYOD Gedanken (Bring Your Own Device) verwendet wurde. Einfacher ist es, wenn es sich um mobile Geräte des Firmennetzwerkes handelt, da der Prozess „mobiles Arbeiten“ im Vorfeld bereits entsprechend genutzt wurde und daher erprobt war. Im Folgenden wird speziell auf den „privaten Home-Office Arbeitsplatz“ eingegangen.

Beim Start der Home-Office Arbeitsplätze waren aus der Brille des Datenschutzes die personenbezogenen Daten entsprechend zu schützen. Bei der Wiedereingliederung der Daten war nun ein Konsolidierungsprozess zu spezifizieren, der auf Grund seiner Komplexität entsprechend aufgesetzt und überwacht werden musste. Dies bedeutete die Reintegration aller wesentlichen im Home-Office „produzierten“ lokalen Daten in die Infrastruktur des Unternehmens sicherzustellen und zusätzlich immer zu wissen wo sich welche Daten gerade befinden. Während des Konsolidierungsprozesses mussten selbstverständlich auch alle IT-Security Themen berücksichtigt werden (zB Virenscan von Dokumenten). Gerne vergessen wird, dass etwaige angelegte Sicherungskopien auch Datenschutz-konform zu löschen sind.

Um diese Aufgabe im Sinne einer Best-Practice Methode umzusetzen, empfehlen wir eine Datenschutz-Status-Checkliste zu verwenden, die im Unternehmen jederzeit den aktuellen Stand der Datenverteilung zumindest für Verarbeitungen mit personenbezogenen Daten widerspiegelt.

Ziel dieses Prozesses ist es, die Grundregeln der IT „Integrität, Vertraulichkeit, Verfügbarkeit zusammen mit den drei wichtigsten „W-Fragen“ „Wer-Was-Wann“ qualifiziert beantworten zu können. Alle drei gelisteten Fragen stehen immer in einem Kontext zueinander. Dieser Checklisten Ansatz ist auch deshalb so wichtig, da ein etwaiger Datenschutzvorfall nicht auszuschließen ist und immer eine adäquate Reaktion des Unternehmens notwendig sein kann.

Integrität der Daten

Abhängig von der zum Einsatz gebrachten Infrastruktur und der im Zuge der Bearbeitung durchgeführten Prozessschritte sind verteilte Datenhaltung und deren Generierungszeitpunkte im Konsolidierungsprozess zu berücksichtigen, um der DSGVO Forderung der Datenkonsistenz gerecht zu werden.

- Das „WER“ identifiziert den tatsächlichen Mitarbeiter und über ihn ist im Regelfall die verwendete Infrastruktur mit dem Ort definiert.

- Das „WAS“ definiert den Inhalt. Dabei ist zu beachten ist, dass der Zeitpunkt der Reintegration nicht immer Ergebnisse 1:1 übergeführt werden können. Eventuell dürfen auch nur Teilergebnisse übergeführt werden. Dies hat zur Konsequenz, dass auch hier Konsolidierungsmaßnahmen getroffen werden müssen.

- Das „WANN“ spezifiziert den Generierungszeitpunkt. Dieser ist entscheidend sobald Ergebnisse miteinander verknüpft werden. Im einfachsten Fall ist diese Herausforderung aus zu konsolidierenden Excel Files bekannt, wenn diese in Beziehung gebracht werden müssen.

Verfügbarkeit der Daten

Aus Datenschutzsicht ist die Verfügbarkeit der notwendigen Information ein zentrales Thema, um unter anderem Datenschutzvorfälle beantworten zu können. Dies hat zur Folge, dass die bereits zuvor ausgeführt drei W-Fragen unter dem Verfügbarkeitsaspekt zu betrachten sind.

Im Konsolidierungsprozesses müssen hinreichende Sicherheitschecks ausgeführt werden um die Datenverfügbarkeit und die Datenkonsistenz längerfristig abzusichern, um alle Viren, Würmer etc. zu entdecken. Nur mit diesen Maßnahmen ist es möglich Schadsoftware daran zu hindern, zu einem späteren Zeitpunkt aktiv zu werden , das Sicherheitssystem des Unternehmens auszuhebeln und bspw einen Ransomware Angriff mit Datenverschlüssellung auszuführen.

Dadurch, dass die Daten vermehrt physisch transportiert werden ist ein weiteres Beispiel der Verlustes eines mobilen Datenträgers (Laptops, Stick, Festplatte etc.). Diese potentiellen Datenschutzvorfälle verdeutlichen, dass zu jedem Zeitpunkt klar sein muss, welche Daten mit welcher Konsequenz tatsächlich verloren gegangen sind, um die Auswirkung entsprechend einschätzen zu können.

Vertraulichkeit der Daten

Aus DSGVO-Sicht ist die Einhaltung der Vertraulichkeit von personenbezogenen Daten die Basis, die es zu gewährleisten gilt. Unter den Aspekten der W-Fragen bedeutet dies, dass zu jedem Zeitpunkt nachvollziehbar sein muss

- WER hat die Daten bearbeitet,

- WAS wurde bearbeitet,

- WANN wurden die Daten bearbeitet.

Die Basis-IT-Security sollte bei den Home-Office Arbeitsplätzen wie beispielhaft in Tagebuch Kapitel 20 dargestellt, eingerichtet sein.

Die Einhaltung der organisatorischen Maßnahmen müssen gleichwertig berücksichtigt werden. Dies bedeutet, dass die Grundregeln wie strikte Trennung von privaten Daten und Firmendaten, Clean Desktop Policy, keine Ausdrucke im Drucker lassen, Sicherheitskopien auf Sticks verschlüsseln, höchste Sorgfalt beim Transport der Daten (Büro HomeOffice)… sorgfältigste Beachtung finden. Von den Autoren wird empfohlen diese Aspekte regelmäßig durch Schulungen zu adressieren, um die Home-Office Mitarbeiter weiter zu sensibilisieren.

Datenfluss & Visualisierung durch Checklisten Status

Ziel der Visualisierung ist es einen raschen Überblick über den betreffenden Status zu erhalten.

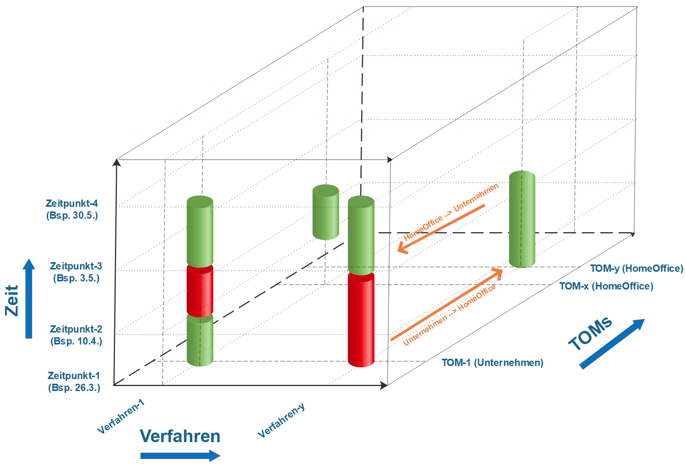

Für den raschen Überblick und der entsprechenden Kommunikation macht es Sinn diese Status Checkliste im Sinne eines mehrdimensionalen Datenwürfel abzubilden. Eine der Möglichkeiten ist in der nachfolgenden Abbildung beispielhaft dargestellt. Auf der X-Achse werden all jene Verfahren aufgelistet, die von Home-Office – Umstellung betroffen sind. Auf der Y-Achse werden die TOMs dargestellt. Auf der Z-Achse werden die Zeitpunkte abgebildet. Mit dieser Nomenklatur können auch ein einzelnes Verfahren und der dahinterliegende Datentransfer auf der Zeitachse jederzeit dargestellt werden.

Aufbau von Status-Checklisten

Unserer Erfahrung nach ist es sinnvoll, die einzelnen Verfahren, um eine Statuskomponente zu erweitern, sofern die Daten nicht in einer Cloud-Umgebung gehalten werden. Diese bildet im Sinne eines Check-Out/Check-In Prozesses den aktuellen und historischen Zustand der verteilten Datenhaltung einzelner Verfahren ab.

Damit kann der Anwender der Status-Checklisten auf einen Blick den aktuellen Stand des Verfahrens entscheiden, ob ein Verfahrensschritt außerhalb des Unternehmens (im Home-Office) gerade bearbeitet wird bzw. bearbeitet wurde. Nicht zu unterschätzen ist die Notwendigkeit die Historie mit aufzuzeichnen, um die Nachvollziehbarkeit zu gewährleisten. Wichtig ist auch ob die im Zuge der Prozessbearbeitung im Home-Office entstanden Daten wieder Datenschutz-konform gelöscht wurden.

Autoren

Das Tagebuch wird zur Verfügung gestellt von

DSGVO Datenschutz Ziviltechniker GmbH

Be the first to comment