Wann ist eine DSFA (Datenschutz- Folgenabschätzung) durchzuführen? Die Datenschutz-Experten DI Wolfgang Fiala und DI Dr. Peter Gelber geben Auskunft. [...]

(a) systematischer und umfassender Bewertung persönlicher Aspekte natürlicher Personen, die sich auf automatisierte Verarbeitung einschließlich Profiling gründet und die ihrerseits als Grundlage für Entscheidungen dient, die Rechtswirkung gegenüber natürlichen Personen entfalten oder diese in ähnlicher Weise erheblich beeinträchtigen; (b) umfangreicher Verarbeitung besonderer Kategorien von personenbezogenen Daten gemäß Art. 9 Abs. 1 oder von Daten über strafrechtliche Verurteilungen und Straftaten gemäß Art. 10, sowie (c) systematischer umfangreicher Überwachung öffentlich zugänglicher Bereiche.

Art. 35 Abs. 5 DS-GVO enthält auch eine Ermächtigung der Aufsichtsbehörden, eine Liste mit Arten von Datenverarbeitungsvorgängen zu erstellen und zu veröffentlichen, bei denen explizit keine DSFA durchgeführt werden muss (Verordnung der Datenschutzbehörde über die Ausnahmen von der Datenschutz Folgenabschätzung „DSFA-AV“, „White-List“: https://www.ris.bka.gv.at/eli/bgbl/II/2018/108/20180525). Beispiele für in der Praxis wichtige Ausnahmen betreffen: Kundenverwaltung, Rechnungswesen, Logistik, Buchführung, Personalverwaltung, Zutrittskontrolle. Die Ausnahmen sind im BGBl. II Nr. 108, ausgegeben am 25. Mai 2018 taxativ aufgelistet. Die Aufsichtsbehörden haben zudem gemäß Art. 35 Abs. 4 DS-GVO eine Liste der Verarbeitungsvorgänge zu erstellen und zu veröffentlichen, für die jedenfalls eine DSFA nach Abs. 1 durchzuführen ist. Die Liste liegt aktuell erst als Entwurf vor und adressiert die nachfolgenden Themen:-

- Automatisiertes Erstellen und Bewerten von Profilen

-

- automatisierte Entscheidungsfindungen,

-

- Video und Akustiküberwachung im öffentlichen Raum

-

- Zusammenführung von Datensätzen aus unterschiedlichen Verarbeitungen

-

- Verarbeitungsvorgänge im höchstpersönlichen Bereich von Personen, Verarbeitung von besonderen Kategorien personenbezogener Daten

-

- Verarbeitung von personenbezogenen Daten über Straftaten

-

- Erfassung von Standortdaten eines Nutzers,

- die Verarbeitung von Daten zu schutzbedürftigen Betroffenen, wie unmündigen Minderjährigen, Arbeitnehmern, Patienten, psychisch Kranken und Asylwerbern

Anforderungen an eine Datenschutz-Folgenabschätzung

Art. 35 Abs. 7 DSGVO stellt klar, dass es sich um Mindestanforderungen handelt. Die sich in der praktischen Anwendung stellenden Fragen werden damit keinesfalls geklärt. Die, sich für den Anwender ergebenden, tatsächlichen – inhaltlichen wie organisatorischen – Anforderungen in ein praktikables System zu bringen, wird der Rechtspraxis überlassen bleiben. Abs. 3 verlangt-

- eine systematische Beschreibung der geplanten Verarbeitungsvorgänge und der Zwecke der Verarbeitung, gegebenenfalls einschließlich der von dem Verantwortlichen verfolgten berechtigten Interessen;

-

- eine Bewertung der Notwendigkeit und Verhältnismäßigkeit der Verarbeitungsvorgänge in Bezug auf den Zweck;

-

- eine Bewertung der Risiken für die Rechte und Freiheiten der betroffenen Personen gemäß Abs. 1; sowie

- die zur Bewältigung der Risiken geplanten Abhilfemaßnahmen, einschließlich Garantien, Sicherheitsvorkehrungen und Verfahren, durch die der Schutz personenbezogener Daten sichergestellt und der Nachweis dafür erbracht wird, dass diese Verordnung eingehalten wird, wobei den Rechten und berechtigten Interessen der betroffenen Personen und sonstiger Betroffener Rechnung getragen wird.

Anforderungen an eine Datenschutz-Folgenabschätzung

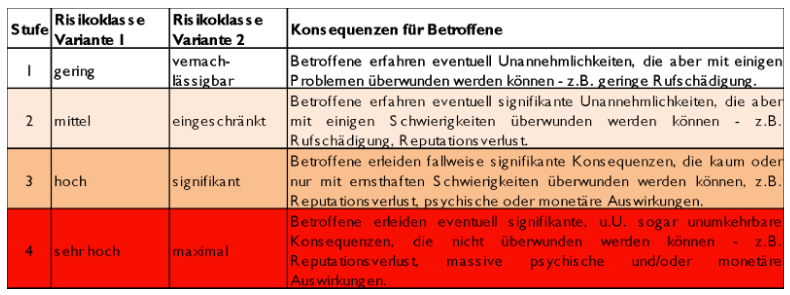

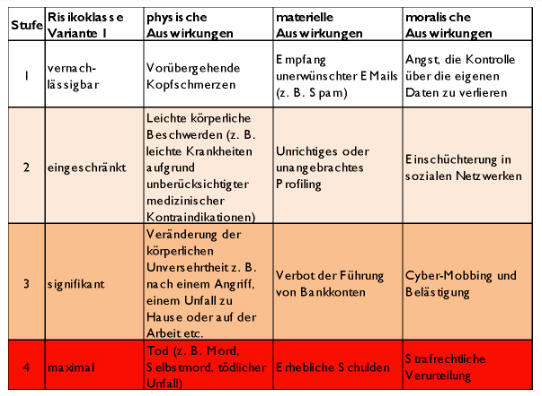

Wie bereits im vorangegangenen Beitrag in der Abb.3 dargestellt, wird eine Risiko-Klassifikation vorgenommen. Wie die Risiko-Klassen bezeichnet werden kann variieren. In folgendem Beispiel werden 2 Varianten gegenübergestellt:

Risikobewertung

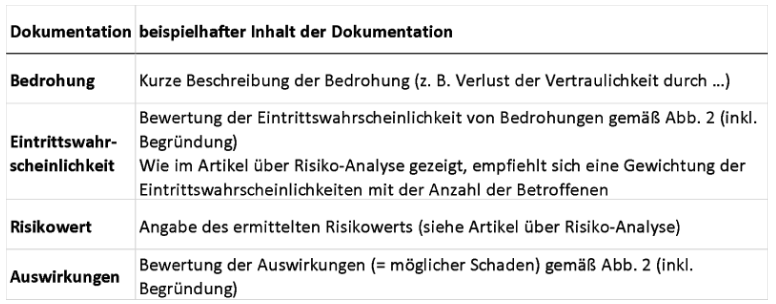

In Artikel 5 Absatz 2 der DSGVO wird die „Rechenschaftspflicht“ gefordert. Es empfiehlt sich daher, folgende Informationen zu dokumentieren:

Konsequenzen

Gemäß Artikel 32 Absatz 1 DSGVO ist festzulegen, wie mit identifizierten Risiken umgegangen werden soll. Folgende Optionen stehen zur Verfügung:-

- Risikoakzeptanz (bewusste Entscheidung, keine gesonderten Maßnahmen zu treffen)

-

- Risikovermeidung (durch Unterlassen der risikobehafteten Aktivität, z.B. Diffizile Absicherung der Verarbeitung PbD in Cloud-Anwendungen)

-

- Risikotransfer (durch Auslagerung von Risiken auf Dritte, z. B. Service Provider)

-

- Risikominimierung (durch Setzen organisatorischer Maßnahmen)

- Risikominimierung (durch Setzen technischer Maßnahmen)

Die bisherigen Folgen:

(11) Cookies: Rechtslage in Österreich

(10) Cloud-Services: Achtung auf faule Verträge

(9) DSGVO-Zertifikat: Was es ist und was es bringt

(8) Datenschutz: Risikoanalyse und Folgenabschätzung / TOM (2)

(7) Datenschutz: Risikoanalyse und Folgenabschätzung / TOM (1)

(6) Webseiten DSGVO sicher machen

(5) Wie man bei Auskunftsbegehren Identität richtig feststellt

(4) So müssen Lösch-Begehren befolgt werden

(3) DSGVO in der Schule

(2) DSGVO: Was tun mit spitzfindigen Auskunftsbegehren?

(2) Videoüberwachung – wer darf das und wie?

(1) DSGVO: Wie Datenpannen zu melden sind

(0) Ist die Reinigungsfirma ein Auftragsdatenverarbeiter?

Die bisherigen Folgen:

(11) Cookies: Rechtslage in Österreich

(10) Cloud-Services: Achtung auf faule Verträge

(9) DSGVO-Zertifikat: Was es ist und was es bringt

(8) Datenschutz: Risikoanalyse und Folgenabschätzung / TOM (2)

(7) Datenschutz: Risikoanalyse und Folgenabschätzung / TOM (1)

(6) Webseiten DSGVO sicher machen

(5) Wie man bei Auskunftsbegehren Identität richtig feststellt

(4) So müssen Lösch-Begehren befolgt werden

(3) DSGVO in der Schule

(2) DSGVO: Was tun mit spitzfindigen Auskunftsbegehren?

(2) Videoüberwachung – wer darf das und wie?

(1) DSGVO: Wie Datenpannen zu melden sind

(0) Ist die Reinigungsfirma ein Auftragsdatenverarbeiter?

Be the first to comment