Netzwerk-Tools unterstützen Anwender bei der Diagnose und Analyse von Problemen im LAN oder WLAN. Auch bei der Netzwerk-Sicherheit leisten sie Helfer nützliche Dienste. [...]

PLATZ 6: WIRESHARK

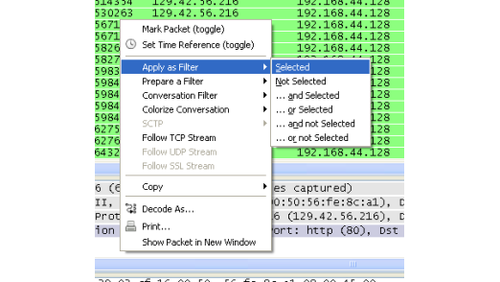

Wireshark ist ein Netzwerk-Sniffer, der früher als Ethereal bekannt war. Wie auch andere Programme dieser Klasse fängt er Pakete ab, um diese dem Nutzer für die nähere Analyse zur Verfügung zu stellen. Das Hauptaugenmerk liegt dabei auf der Beobachtung von Netzwerk-Datenverkehr. So lassen sich mit der passenden Netzwerkkonfiguration sämtliche Pakete im lokalen Netz über Wireshark leiten und darstellen. Dies eignet sich besonders zur Analyse von Protokollfehlern und Problemen innerhalb der Netzwerkinfrastruktur. Wireshark ist allerdings nicht auf Traffic im Ethernet beschränkt. Durch die Verwendung von libpcap als Datenquelle ist es mit dem Programm beispielsweise auch möglich, USB-Pakete oder den Verkehr im Token Ring auf ähnliche Weise zu analysieren. Besonders bemerkenswert dürfte die umfangreiche Unterstützung von VoIP-Inspektion sein. Den Konfigurationsmöglichkeiten bei einer Abhöraktion sind dabei kaum Grenzen gesetzt. Mit äußerst umfangreichen Filtermöglichkeiten, verschiedenen Aufnahmemodi und eine lange Liste an Import- und Exportoptionen lassen keine Wünsche offen. Auch die Paketanalyse selbst gestaltet sich gemäß des Projektmottos „Go deep.“ Sämtliche relevanten und irrelevanten Anteile der Pakete können im menschenlesbaren oder im Hexadezimalformat ausgewertet werden, und auch diverse Entschlüsselungsmethoden werden unterstützt. Die Vielzahl der Möglichkeiten allerdings macht den Einstieg in Wireshark wenigstens für Unbedarfte alles andere als leicht. Glücklicherweise bringt das Programm neben dem klassischen Kommandozeilenmodus auch eine grafische Oberfläche mit, die die Funktionsfülle in wenigstens teilweise übersichtliche Formen presst. Wireshark ist Open Source und auf sehr vielen verschiedenen Plattformen lauffähig.… zum Tool.

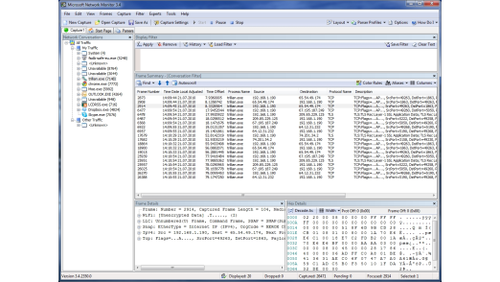

PLATZ 5: MICROSOFT NETWORK MONITOR

Verglichen mit Wireshark bietet der Microsoft Network Monitor an manchen Stellen eine deutlich übersichtlichere Benutzeroberfläche. Besonders praktisch sind die direkte Analyse des Netzwerkflusses sowie die Zuordnung zu den verschiedenen Programmen. Damit erkennt selbst ein ungeübter Anwender schnell, ob eine Applikation unerwünschten Kontakt mit der Außenwelt aufnimmt.… zum Tool.PLATZ 4: INSSIDER

inSSIDer 2 ist ein kostenloser WLAN-Scanner, der nicht nur aktive Access-Points aufspüren kann, sondern die Daten auch grafisch ansprechend aufbereitet, auf Wunsch sgar mit GPS-Daten. Netstumbler ist möglicherweise noch der am meisten genutzte WLAN-Scanner sein, inSSIDer ist ihm aber mittlerweile überlegen. inSSIDer 2 läuft ab Windows XP und ist auch für Linux verfügbar. Nicht nur arbeitet die Software einwandfrei auf modernen Betriebssystemen, sie steht zudem unter der Apache Open Source Lizenz und wird aktiv weiterentwickelt. Auch bei der Aufbereitung der Daten muss sich inSSIDer nicht hinter Netstumbler verstecken.… zum Tool.

Be the first to comment