Web-Seiten, Cloud-Anwendungen und soziale Netze verlangen die Eingabe eines Passworts. Gut, wenn man dann auf leistungsfähige Passwort-Manager zurückgreifen kann. [...]

PASSWORT SAFE 7 – VON PRIVAT BIS ENTERPRISE

Bei unseren Recherchen zum Thema Passwörter mussten wir feststellen, dass es gerade unter dem Begriff „Passwort Safe“ eine ganze Reihe unterschiedlicher Lösungen gibt. Wir haben uns zunächst mal die Software „Passwort Safe“ angeschaut, die von der deutschen Firma Mateso GmbH angeboten wird. Sie steht in einer ganzen Reihe unterschiedlicher Editionen zur Verfügung, die von einer freien Version bis hin zum Einsatz in großen Firmennetzwerken reichen.

WELCHE VORTEILE BIETET DER EINSATZ VON PASSWORT SAFE?

- Schnell und einfach zu installieren, wobei auch die Einrichtung der Datenbank automatisch und gut nachvollziehbar vonstattengeht.

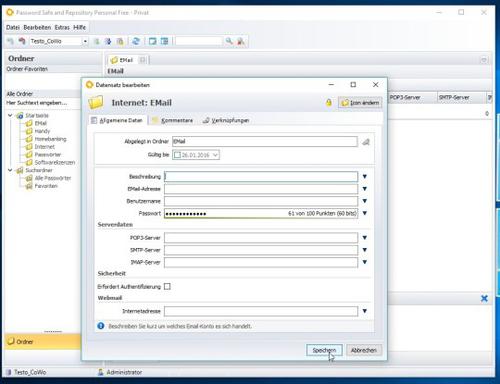

- Gut gemachte Oberfläche, die wie sämtliche Hilfetexte komplett in Deutsch ist: Einteilung mit unterschiedlichen „Kartenreitern“ und Formularen erhöht die Übersicht enorm.

- Hoher Sicherheitsstandard: In der aktuellen Version 7 kommt für die Verschlüsselung nun durchgängig AES 256 zum Einsatz, während für den Client/Server-Schlüsselaustausch RSA 1024 verwendet wird.

- Für Privatanwender steht die freie Version „Personal Edition Free“ mit einer Datenbank, 15 Ordnern und 20 Datensätzen zur Verfügung.

EINSCHRÄNKUNGEN BEIM EINSATZ VON PASSWORT SAFE

- Passwort Safe ist nicht nur ein einfacher „Zettelkasten“ für Passwörter – der Anwender muss sich vor dem Einsatz überlegen, wie und in welcher Art er seine Passwörter organisieren möchte.

- Die spannendsten Features, wie Installation und Einsatz auf dem USB-Stick und automatische Passworteintragung sowie Browser-Plugins stehen erst in den kostenpflichtigen Versionen zur Verfügung.

FAZIT:

Man merkt dem Programm „Passwort Safe“ sofort an, dass es grundsätzlich für den professionellen Anwender geschaffen wurde. Dieser findet hier in den unterschiedlichen Versionen alle Möglichkeiten, die er für die Passwort-Verwaltung im Unternehmen benötigt. Private Anwender, die mit den Einschränkungen der freien Lösung leben können, bekommen ebenfalls eine ausgereifte Software, die einige Möglichkeiten bietet. Besonders gut hat uns dabei gefallen, dass auch bei dieser Version schon ein mächtiger Passwort-Generator zur Verfügung steht.

Be the first to comment