Windows stellt leistungsfähige Befehle zur Verfügung, mit denen nicht nur Administratoren und Webmaster, sondern auch Endanwender schnell ihr Netzwerk oder ihre Internetverbindungen überprüfen und konfigurieren können. Wir stellen die wichtigsten Befehle für die Kommandozeile alias CMD von Windows XP, Vista, 7, 8.1 und 10 vor. [...]

NETSTAT: ZEIGT ALLE GEÖFFNETEN NETZWERKVERBINDUNGEN AN

Mit netstat zeigen Sie alle geöffneten TCP- und UDP-Verbindungen an (UDP ist ein Alternativ-Protokoll zu TCP, das weniger Traffic verursacht, dafür aber nicht über die Kontrollfunktion von TCP verfügt). Zu jeder Verbindung liefert Ihnen netstat das verwendete Internetprotokoll, die IP-Adresse Ihres Rechners samt den dafür benutzten Port – den so genannten Socket, die Ziel-/Remoteadresse und den aktuellen Status, beispielsweise hergestellt (also verbunden). Wenn Sie wirklich alle Netzwerk-Verbindungen anzeigen lassen, geben Sie „netstat -ao“ ein. In diesem Fall werden dann auch UDP-Verbindungen (das a steht für all) und alle Prozess-IDs (o zeigt die PIDs an), die zu einer Netzwerkverbindung gehören, angezeigt.

Mit diesem sehr nützlichen Befehl können Sie Verbindungen zum Internet aufspüren, die überhaupt nicht bestehen sollten, beispielsweise, wenn ein Trojaner oder eine Spyware ins Web funkt. Zur eingehenden Analyse empfiehlt es sich den eingangs empfohlenen Tipp anzuwenden und die Ausgabe von netstat in eine Datei umzuleiten.

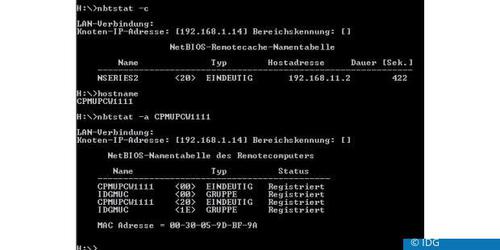

nbtstat liefert die Verbindungsinformationen für NetBIOS over TCP/IP (NBT), es entspricht von der Funktionalität her also ipconfig. Remoterechner können via IP-Adresse oder über ihren Hostnamen angesprochen werden. Der Befehl hat etliche Parameter, wie gehabt gibt die Hilfefunktionen Auskunft.

Be the first to comment