Windows stellt leistungsfähige Befehle zur Verfügung, mit denen nicht nur Administratoren und Webmaster, sondern auch Endanwender schnell ihr Netzwerk oder ihre Internetverbindungen überprüfen und konfigurieren können. Wir stellen die wichtigsten Befehle für die Kommandozeile alias CMD von Windows XP, Vista, 7, 8.1 und 10 vor. [...]

HOSTNAMEM, FTP, TELNET FTP: DATEI-UPLOAD UND -DOWNLOAD VIA FILE TRANSFER PROTOCOL

Hostname

Ermittelt den Hostnamen Ihres PCs.

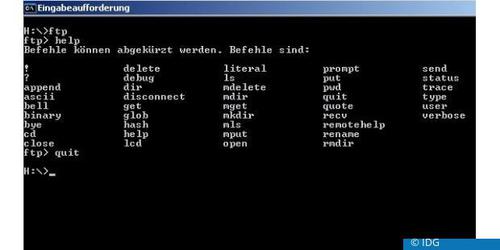

Für gewöhnlich erledigen Sie FTP-Transfers mit einem geeigneten FTP-Client wie Filezillaoder einem Datei-Manager mit integrierter FTP-Funktion wie Total Commander. FTP-Uploads machen Sie beispielsweise wenn Sie Ihren Webauftritt aktualisieren; FTP-Downloads kommen vor, wenn Sie sich die neueste Firefox-Version direkt vom FTP-Server von Mozilla.org runterziehen wollen noch bevor diese offiziell bekannt ist. Doch für den Fall der Fälle steht die FTP-Befehlsfamilie auch auf der Kommandozeile zur Verfügung. Durch Eingabe von FTP (das für File Transfer Protocol steht) beginnen Sie eine FTP-Sitzung mit Quit beenden Sie diese wieder. Lesen Sie sich die Hilfeinformationen durch, bevor Sie eine FTP-Sitzung starten.

Übrigens: Ebenso wie der Klassiker FTP steht auch der Befehl Telnet zur Verfügung. Mit ihm können Sie sich von einem Telnet-Client aus mit einem Telnet-Server verbinden. Beachten Sie bei beiden Befehlen aber, dass die Datenübertragung nicht verschlüsselt ist und somit Passwörter und Zugangsdaten im Klartext übertragen werden.

*Hans-Christian Dirscherl spezialisierte sich bei der PC-WELT auf Business-IT und baute den Bereich Auto & Technik auf

Be the first to comment