Was tut sich in meinem Netzwerk? Wo sind die neuralgischen Punkte, welche Verbindungen werden aktuell aufgebaut? Wer sein Netzwerk im Griff behalten will, braucht dafür die richtigen Werkzeuge: Wir stellen sie vor. [...]

Wir arbeiten täglich in den unterschiedlichsten Netzwerken und mit den verschiedensten Netzwerkgeräten. Vielen Nutzern fällt es häufig erst auf, dass sie nicht lokal, sondern im Netzwerk arbeiten, wenn mal etwas nicht wie gewohnt klappt: wenn beispielsweise die Verbindung immer langsamer wird, die gesuchten Dateien und Verzeichnisse nicht zu finden oder die Netzwerkfreigaben verschwunden sind. Wir haben aus dem vielfältigen Angebot an Softwarelösungen zur Analyse und Verwaltung von Netzwerken einige interessante Programme herausgesucht, die das Arbeiten mit Netzwerken erleichtern und dabei helfen, Probleme rund um die Netzwerktechnik wirkungsvoll in den Griff zu bekommen.

WIRESHARK: PROFESSIONELL IM NETZWERK „SCHNÜFFELN“

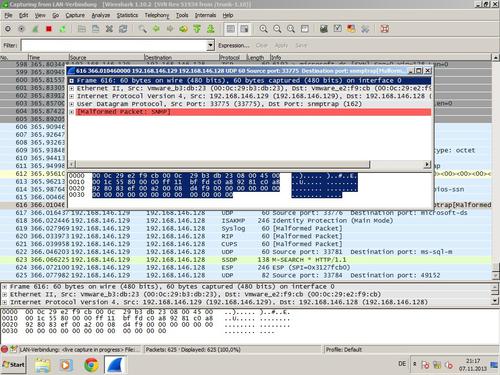

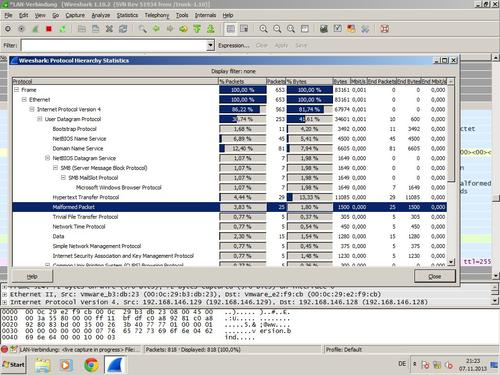

Administratoren, Netzwerkverantwortliche und Sicherheitsexperten brauchen ein Werkzeug, mit dem sie den Netzwerkverkehr bis ins Detail analysieren können. Dies ist die Aufgabenstellung für einen Sniffer (englisch für „Schnüffler“): Solche Programme untersuchen den Netzwerkverkehr und bieten dann verschiedene Auswertungen zur Analyse an. Ein sehr bekannter Vertreter dieser Programmkategorie ist die kostenfreie Software Wireshark , die vormals unter dem Namen „Ethereal“ bekannt war. Wireshark, verfügbar für die Betriebssysteme Unix, Linux, Solaris , OS X, BSD und Windows, wird von der Wireshark-Community entwickelt und unter GPL als freie Software vertrieben.

Nach der Installation, die innerhalb weniger Minuten von jedem Anwender leicht bewerkstelligt werden kann, bietet die ausschließlich auf Englisch verfügbare Software die Möglichkeit, den Netzwerkverkehr eines gewählten Interfaces mitzuschreiben und direkt auf dem Monitor einzusehen. Praktischerweise kann der Benutzer einen Mitschnitt speichern ( tcpdump ) und zu einem späteren Zeitpunkt mithilfe der Software erneut betrachten. Dies ist beispielsweise dann erforderlich, wenn eine Netzwerkanomalie in Ruhe analysiert werden muss. Viele andere professionelle Analysewerkzeuge eignen sich ebenfalls zur Auswertung von Mitschnitten, die ein Benutzer mit Wireshark anlegt hat.

Je nach Netzwerkgröße und der Fähigkeit des Switches, auf den notwendigen Promiscuous Mode zu reagieren, sieht sich der Benutzer mit einer sehr großen Anzahl von Netzwerkpaketen konfrontiert, die von Software auf Doppelklick im Detail anzeigt werden. Praktischerweise haben die Entwickler umfassende Filterfunktionen eingearbeitet, die ein Anwender schon beim Mitschnitt zur Reduktion auf die gewünschte Auswahl von Protokollen, Ziel- oder Quelladressen einsetzen kann. Neben gedruckter Literatur findet der interessierte Leser zudem viele Anleitungen im Internet, die in wenigen Schritten aufzeigen, wie unsicher eine unverschlüsselte POP3 -, LPR – oder FTP -Verbindung über ein Netzwerk in Wirklichkeit ist. Aus der Summe der Datenpakete können versierte Benutzer zudem den kompletten Inhalt von E-Mails, Ausdrucken oder Dateien wiederherzustellen.

Vorteile des Einsatzes von Wireshark:

- Kostenlose Software

- Erlaubt auch längere Protokollierungszeiten

- Auswertung nach Netzwerkprotokollen

- Sehr leistungsfähige Filterfunktionen

Nachteile beim Einsatz von Wireshark:

- Ohne solide Netzwerkgrundkenntnisse und weitere Detailkenntnisse ist die Verwendung schwierig bis unmöglich.

- Das absichtliche Abhören und Protokollieren von fremden Funkverbindungen ist in Deutschland verboten.

Fazit: leistungsfähige Profi-Software

Wireshark ist eine überaus leistungsfähige Profi-Software zur umfassenden Netzwerkanalyse. Verfügt ein Benutzer über ausreichende Kenntnisse, so kann er mithilfe der Software Netzwerkanomalien und unerwünschte Netzverbindungen identifizieren und auch viele Sicherheitsprobleme adressieren – eine Software, die ihren Platz ohne Zweifel in den „Handwerkskasten“ von System- und Netzwerkadministratoren haben sollte.

LAN SEARCH PRO: WO SIND DIE DATEIEN IM NETZ?

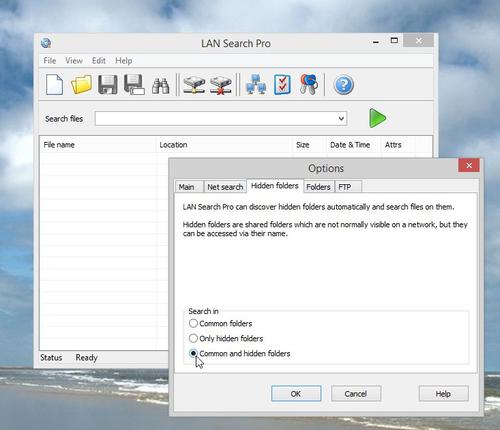

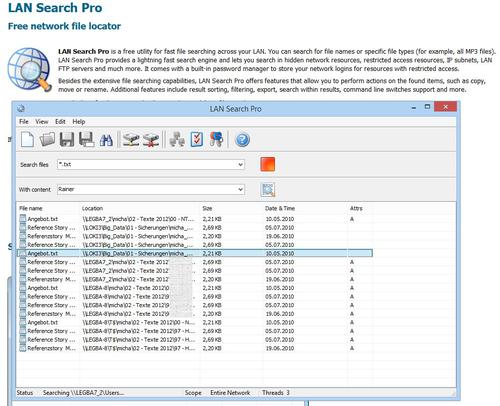

Administratoren wollen in der Regel wissen, ob und wie gut ihr Netzwerk funktioniert. Die Anwender suchen hingegen im Allgemeinen ihre Daten, die häufig im Netzwerk verstreut liegen. Beide Zielgruppen können dabei ein Programm gebrauchen, das Dateien im Netzwerk findet – wenn es dabei auch noch in IP-Subnetzen, auf den montierten Netzwerklaufwerken und in versteckten Verzeichnissen suchen kann, so ist das noch besser: Die Freeware LAN Search Pro steht mit genau diesem Funktionsumfang zur Verfügung.

Was LAN Search Pro bieten kann:

- Suchen im Netzwerk (auch in Subnetzen) sowohl nach Dateinamen als auch nach Suchmustern in Dateien.

- Die Ergebnisliste kann dann ebenfalls durchsucht werden.

- Sehr schnelles und problemlos einzusetzendes Programm.

- Umfangreiche Filterfunktionen helfen dabei, die Suche weiter zu präzisieren.

Fazit: gutes Such-Tool

Bei vielen der Suchprogramme, die wir bisher in unserem Testnetzwerk ausprobierten, haben wir uns immer wieder darüber geärgert, dass bestimmte Verzeichnisse nicht erreicht oder einfach nicht angezeigt wurden: Natürlich kann auch diese freie Software keine Verzeichnisse durchsuchen, für die sie keine Leseberechtigung besitzt. Aber davon abgesehen konnte die Lösung das gesamte Netz mit allen Systemen schnell durchsuchen und wird auch weiterhin bei uns im Einsatz bleiben. Einzig die Tatsache, dass die Software nur in englischer Sprache bereitsteht, kann noch ein wenig stören.

Be the first to comment