DNS - ein Dienst, der seit Jahr und Tag im Hintergrund werkeln und kaum ein Benutzer oder IT-Profi achtet auf diese Basis aller Netzwerkkommunikation. Auf den ersten Blick hat sich zwischen den Windows-Servern hinsichtlich DNS doch nicht viel getan, oder doch? [...]

WINDOWS SERVER 2008 R2, 2012 R2 UND DER KOMMENDE WINDOWS SERVER VNEXT

DNS-Clients, die unter Windows Vista/7 oder Windows Server 2008 R2 arbeiten, können Namen in einem lokalen Netzwerksegment über LLMNR (Link-Local Multicast Name Resolution) auflösen, wenn kein DNS-Server verfügbar sein sollte. Diese Technik hilft insbesondere Domänenmitglieds-Computern bei der Suche nach einem Domänencontroller, auch wenn die DNS-Namensauflösung nicht verwendbar ist. Vor Windows 7/2008R2 nutzten DNS-Clients stets den Domänencontroller, mit dem sie zunächst in Kontakt treten konnten. Die nun eingeführte DNS-Assoziation hilft DNS-Clients dabei auf einen schneller reagierenden, möglicherweise näherliegenden Domänencontroller erreicht.

Die größte Änderung mit Windows Server 2008 R2 und dem dazugehörigen Windows 7 Client-Betriebssystem ist jedoch die Unterstützung für DNSSEC (DNS Security Extensions). DNNSSEC basiert auf diversen RFCs, die DNS dahingehend erweitern, dass die Herkunftsautorität und Datenintegrität gewährleistet und ein authentifiziertes Dementieren der Existenz möglich ist. Bis jedoch DNSSEC in der Praxis umfassend eingesetzt wird, dürften noch einige Jahre vergehen, da in gemischten Umgebungen alle beteiligten Server, die für eine DNSSEC-signierte Zone autorisierend sind, DNSSEC-fähig sein müssen. Konzeptionell ist jedoch auch eine Konfiguration möglich, bei der DNSSEC-fähige Server Abfragen rekursiv an einen nicht DNSSEC-fähigen DNS-Server senden. Eine Vertraulichkeit der Kommunikation, sprich eine Verschlüsselung der DNS-Anfragen bei DNSSEC findet jedoch nicht statt. Eine „Schritt für Schritt-Anleitung“ findet der interessierte Windows-Administrator im Microsoft TechNet „Vorführen von DNSSEC in einem Testlabor“.

Mit der Einführung von Windows Server 2012 hat Microsoft einen Installationsassistenten vorgestellt, der die Implementierung von DNSSEC vereinfacht. Zu den kleinen Veränderungen in Windows Server 2012 gehören eine bessere Schlüsselverwaltung und Onlinesignierung bei den DNS-Sicherheitserweiterungen (DNSSEC) sowie neu unterstützte DNSSEC-Standards (NSEC3 und RSA/SHA-2) mit besserer Integration in Active Directory.

Beim LLMNR gab es gleich wieder eine Anpassung. Windows 8/2012 DNS-Clients nutzen keine mobilen Breitband- oder VPN-Verbindungen für das Auffinden von DNS-Servern und Domänencontrollern. Das Aussenden von LLMNR- und NetBIOS-Anfragen findet seit dieser Windows-Version parallel statt, nicht mehr hintereinander, was die Antwortzeiten verbessert. Es versteht sich beinahe von selbst, dass die Anzahl von PowerShell Commandlets für DNS mit jeder neuen Version ansteigt.

Diese Anzahl stieg auch beim Windows Server 2012 R2 weiter an, neben einigen Detailverbesserungen beim DNSSEC-Support und bei den Zone-Level-Statistiken. Komplett neu ist indes die Unterstützung für ein DNS-Logging und -Diagnostik-Tool, welches Administratoren unter dem Update 2919355 für Windows 8.1/2012R2 herunterladen können.

Diese Auswertmöglichkeiten sind im künftigen Microsoft Server vNext bereits enthalten. Eine detaillierte Beschreibung der Logging- und Analysefunktionen findet der interessierte Administrator im Technet von Microsoft im Artikel „DNS Logging and Diagnostics“ in Englischer Sprache.

DNS – UND ES GEHT WEITER

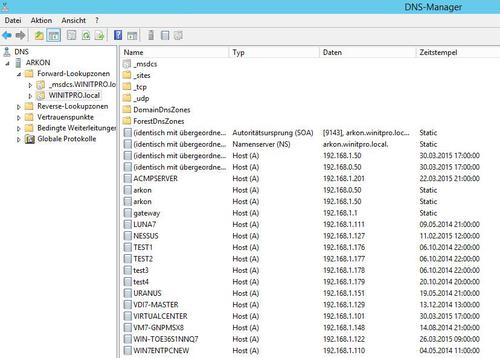

Es ist richtig – auf den ersten Blick hat sich beim DNS nicht wirklich etwas getan, was ein Vergleich der Kontextmenüs der verschiedenen Windows-Server-Editionen zeigt. Unter der Haube haben die Entwickler von Microsoft einige Neuerungen und Verbesserungen vorgenommen.

*Thomas Bär und Frank-Michael Schlede sind freie Autoren.

Be the first to comment