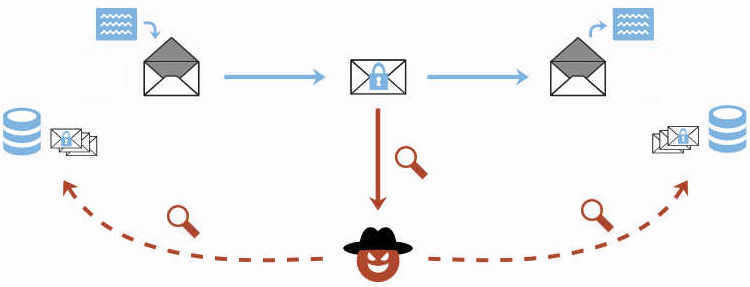

Deutsche Wissenschaftler haben eine nicht zu unterschätzende Schwachstelle im PGP (Pretty Good Privacy) entdeckt. Mit der „EFail“ getauften Sicherheitslücke könnten vergangene und aktuelle Emails problemlos enthüllt und gelesen werden. [...]

Sebastian Schinzel, Professor für Computer Science an der FH Münster, entdeckte die Sicherheitslücke gemeinsam mit seinem Forschungsteam und twitterte gestern eine Warnung, dass die Inhalte privater, verschlüsselter Emails möglicherweise schon bald ans Tageslicht gelangen könnten.

Bei uns finden Sie aktuelle Informationen zum EFail-Vorfall und die ersten nützlichen Hinweise zum schnellen Selbstschutz.

We’ll publish critical vulnerabilities in PGP/GPG and S/MIME email encryption on 2018-05-15 07:00 UTC. They might reveal the plaintext of encrypted emails, including encrypted emails sent in the past. #efail 1/4

— Sebastian Schinzel (@seecurity) 14. Mai 2018

Seit 1991 gilt PGP als die Standard-Verfahrensweise zur Verschlüsselung von Emails und hält sich seither als beliebteste Methode, um private Emails vor ungewolltem Zugriff zu schützen und sie zu versenden. Dabei gibt es längst eine ganze Reihe von guten Alternativen im Bereich der privaten Nachrichtendienste: Apps wie Signal oder Telegram nutzen beispielsweise ebenfalls eine End-to-End-Verschlüsselung zum Schutz der mit ihnen versendeten Nachrichten.

Die Electronic Frontier Foundation (EFF), eine in San Francisco ansässige Gruppe für digitale Rechte, hat die vorhandenen Sicherheitslücken geprüft und konnte in einem Blogbeitrag bestätigen, dass „diese Sicherheitslücken ein unmittelbares Risiko für diejenigen darstellen, die PGP-Tools zur Verschlüsselung von Email–Kommunikation nutzen – ebenso wie das Risiko der Offenlegung vergangener Nachrichten, die auf diese Weise versendet wurden.

Details zu den Anfälligkeiten der Verschlüsselung wurden kürzlich von der Süddeutschen Zeitung veröffentlicht. Dort heißt es, dass die Angriffe zwar nur unter bestimmten Bedingungen funktionieren, jedoch nicht zu unterschätzen seien. Da normale Emails in der Regel wesentlich schlechter geschützt sind, seien sie von der Sicherheitslücke nicht betroffen. Sie würden zumeist auf dem Transportweg – also auf dem Weg von Postfach zu Mailserver – verschlüsselt, danach lägen sie auf den Servern des Senders und des Empfängers gleichermaßen unverschlüsselt im Postfach bereit und könnten mitgelesen werden. Mails, die mit PGP oder S/Mime verschlüsselt wurden, bleiben auch auf den Mailservern vor unbefugten Zugriffen geschützt – Angreifer bekämen dann bloß einen sogenannten „Cyphertext“ zu sehen; gemeint ist eine unleserliche Datenwurst.

Die NSA suchte lange nach einer Möglichkeit, eine solche PGP–Verschlüsselung zu knacken, um ausgegebene Cyphertexte entziffern zu können. Auch Edward Snowden soll auf derartige kryptographische Verfahren geschworen haben. Die Studie der deutschen Forscherteams der FH Münster, der Ruhr-Universität Bochum und der KU-Löwen in Belgien dürfte nun den Beweis erbracht haben, dass diese Vorgehensweise doch nicht so sicher ist, wie stets angenommen.

Weiterführende Informationen zum EFail-Vorfall erhalten Sie auf EFail.de, der eigens dafür eingerichteten Informationswebsite.

Wie kann man sich schützen?

Die Ratschläge, die die EFF und Sebastian Schinzel zum schnellen Selbstschutz geben, decken sich: Sie empfehlen, alle Plug-Ins zu deaktivieren, die die PGP–Verschlüsselung nutzen, und das Senden und Lesen von PGP-verschlüsselten Emails vollkommen zu unterbinden. Bis auf Weiteres sollte auf andere Kanäle zurückgegriffen werden, die ebenfalls eine End-to-End-Verschlüsselung von Nachrichten verwenden.

Auf ihrer Website bietet die Electronic Frontier Foundation detaillierte Tutorials, wie sie die PGP–Verschlüsselung in den meisten Email-Clients wie Outlook und Apple Mail deaktivieren können.

Wenn Sie Thunderbird mit Enigmail, Apple Mail mit GPGTools oder Outlook mit Gpg4win benutzen, bietet die EFF Schritt-für-Schritt-Tutorials, um die PGP Plug-Ins vorübergehend zu deaktivieren.

Zum jetzigen Zeitpunkt geht man davon aus, dass die Schwachstellen in den Email-Clients selbst, und nicht im PGP-Verschlüsselungsprotokoll gelegen sind. Der Verschlüsselungssoftware GNU Privacy Guard (GnuPG) zufolge kommt das Problem davon, dass die Emailprogramme nicht sorgfältig genug nach Verschlüsselungsfehlern suchen und Links in Emails folgen, die HTML-Code beinhalten:

They figured out mail clients which don’t properly check for decryption errors and also follow links in HTML mails. So the vulnerability is in the mail clients and not in the protocols. In fact OpenPGP is immune if used correctly while S/MIME has no deployed mitigation.

— GNU Privacy Guard (@gnupg) 14. Mai 2018

Werner Koch, Hauptautor der GnuPG, beschreibt das Problem in einem Blogpost als von der EFF „aufgebauscht“. Er bemerkt außerdem, dass er über ein solchesProblem nie direkt informiert worden sei.

Eine richtige Lösung für das EFail-Problem gibt es jedenfalls bislang noch nicht. Daher sei empfohlen, ausreichende Sicherheitsmaßnahmen zu treffen und andere, sicherere Nachrichtendienste zu verwenden. Dies ist – zumindest in nächster Zeit – der sicherste und schnellste Weg, das Problem vorübergehend zu umschiffen.

*Christina Mercer ist Audience Development Editor bei ComputerWorldUK.

Be the first to comment