Seit einigen Tagen gibt es wieder vermehrt Infektionen durch die Schadsoftware Emotet. Der Trojaner zählt zu den gefährlichsten Schadprogrammen weltweit. Wir zeigen wie er funktioniert und wie Sie sich schützen können. [...]

Aktuell werden täglich Millionen von E-Mails mit bösartigen URLs oder Anhängen versandt. Bei den verlinkten oder angehängten Dateien handelt es sich meist um Microsoft Word-Dokumente, in denen sich der Emotet-Downloader befindet.

Aktuelle Versionen der Emotet-Schadsoftware sind in der Lage, zahlreiche Module mit Schadfunktionen nachzuladen. Diese können zum Beispiel authentisch wirkende Spam-Mails verschicken. Dazu liest das Schadprogramm Kontaktdaten und E-Mail-Inhalte aus den Mail-Postfächern bereits infizierter Computer-Systeme aus.

Emotet ist ein polymorpher Virus, folglich wird der Code bei jedem neuen Abruf leicht verändert. Signaturbasierte Virenscanner identifizieren das Schadprogramm meist erst nach einigen Stunden oder gar Tagen. Während Privatpersonen einen Totalausfall ihres Rechners zur Not verkraften können, sieht das für Unternehmen oder öffentliche Einrichtungen meist anders aus. Hier können Schadprogramme wie Emotet schnell katastrophale Folgen haben, von denen die Imageschäden nicht unbedingt die harmlosesten sind. Im Jahr 2019 hat Emotet zahlreiche Unternehmen, Einzelpersonen und Regierungseinheiten angegriffen. Unter anderem legte Emotet das komplette Universitäts-Netzwerk der deutschen Justus-Liebig-Universität in Gießen lahm.

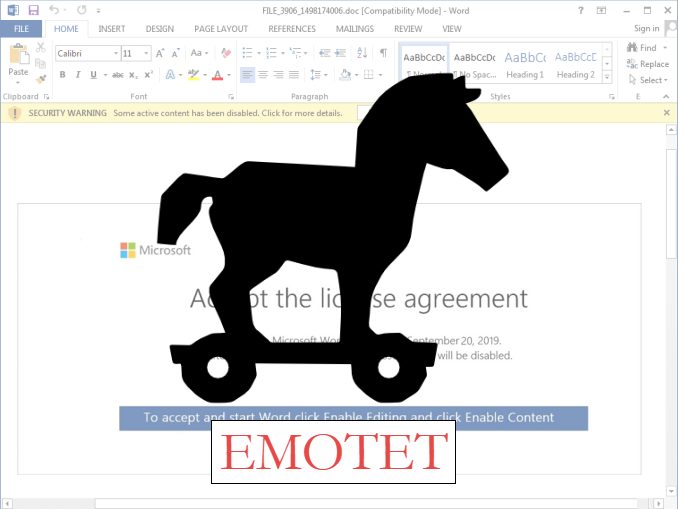

Ein typischer Emotet-Angriff

Abbildung 1 Die aktuelle Emotet-Generation

- Emotet kann weitere Schadsoftware, wie zum Beispiel den Banking-Trojaner Trickbot nachladen und zur Ausführung bringen.

- Per Brute-Force-Methode versucht die Schadsoftware Zugriff auf weitere Rechner im Netzwerk zu erhalten.

- Über teilweise öffentlich verfügbare Tools, wie zum Beispiel WebBrowserPassViews und Mail PassView, stiehlt die Schadsoftware diverse Zugangsdaten (E-Mail-Client, Browser) und leitet diese an die Angreifer weiter.

- Emotet verbreitet sich durch das sogenannte „Outlook-Harvesting“. Das Schadprogramm erzeugt authentisch und sehr persönlich wirkende Spam-Mails anhand ausgelesener E-Mail-Inhalte und Kontaktdaten bereits infizierter Computer-Nutzer.

Maßnahmen zur Gefahrenminimierung

Viele kleinere und mittelständische Firmen glauben, dass sie mit dem Einsatz einer hardwarebasierten Firewall und einem professionellen Virenscanner gut geschützt sind. Das ist allerdings nicht der Fall. Eine Firewall schützt zwar generell gegen bestimmte Angriffstechniken von außen, aber sie muss, ebenso wie der Virenscanner, up-to-date gehalten bzw. richtig konfiguriert sein.

Jede Lücke im System kann zu verheerenden Schäden führen. Jeder Mitarbeiter, der sich, was seine Internetgewohnheiten betrifft, blind auf die zentral implementierten Sicherheitsmechanismen seiner IT-Abteilung verlässt, kann unfreiwillig selbst zum Malwareversender werden. Computernutzer machen es der Schadsoftware leider oft viel zu leicht.

Eine hundertprozentige Sicherheit gibt es nicht, dennoch existieren zahlreiche Schutzmaßnahmen, die das Virenschutzniveau deutlich erhöhen:

Kontrollserver blockieren

Wie auf der oberen Grafik zu erkennen ist, richtet Emotet mit nachgeladener Schadsoftware den eigentlichen Schaden an. Blockiert man (präventiv) alle bekannten IP-Adressen der Emotet-Kontrollserver (per Web-Proxy, Router, Firewall), verhindert man wirkungsvoll das Nachladen von Schadprogrammen sowie den Abfluss von Informationen (im Falle einer Infektion).

Aktuelle Kompromittierungsindikatoren (sogenannte IoCs) rund um Emotet finden Sie auf der Internetseite der Schweizer Initiative abuse.ch

Regelmäßig Backups erstellen

Dass Backups überlebenswichtig sind wissen wir alle seit dem Zeitalter der Disketten zumindest theoretisch. Wenn es an die Praxis geht, da hapert es bei den meisten von uns aber doch deutlich. Erstellen Sie regelmäßig Backups! Sobald Sie den Verdacht haben, dass Ihr Gerät mit einem Schadprogramm infiziert wurde, spielen Sie das Backup ein.

Software-Updates installieren

Aktualisieren Sie Ihr Betriebssystem und alle sonstigen Programme (insbesondere Virenscanner & Browser samt Plug-Ins) regelmäßig. Jeder macht mal Fehler. Dass in einem Programm Fehler entdeckt werden, ist also nicht automatisch ein Zeichen für die Inkompetenz des Herstellers. Wenn eine Software aber immer wieder durch Fehler auffällt oder der Hersteller sich weigert, die vorhandenen Fehler zu beheben, dann sollten Sie diese Software durch andere ersetzen.

Benutzerkonto mit minimal notwendigen Benutzerrechten nutzen

Der Benutzerkontenschutz ist ein im Kampf gegen Malware sehr nützliches Feature. Wer mit standardmäßig aktiviertem Administratorkonto im Internet unterwegs ist, öffnet Emotet und Co Tür und Tor. Alle Benutzerkonten sollten über die minimal notwendigen Benutzerrechte verfügen. In Firmenumgebungen sollte man die Benutzerkontensteuerung (UAC) von Windows auf die höchste Stufe (Immer benachrichtigen) einstellen.

Vorsicht, Phishing (Betrugs-Mails)!

Der Trojaner Emotet verbreitet sich meist per Phishing-Mails – als Anhang. In einigen Phishing-E-Mails versuchen Betrüger den Empfänger über einen Link zu einer gefälschten Webseite zu locken. Der Link mag aussehen, als würde er zu einer vertrauenswürdigen Webseite führen. Er führt Sie aber in Wirklichkeit zu einer gefälschten, von den Angreifern manipulierte Webseite.

Öffnen Sie nur E-Mail-Anhänge und Links, die Sie zuvor mit einem Virenscanner geprüft haben. Die gilt auch bei vermeintlich vertrauenswürdigen Absendern. Möglichweise wurde der vertrauenswürdige Absender gehackt.

Tipp: Auf der Webseite VirusTotal kann man Dateien und Links – vor dem Öffnen – auf bösartigen Inhalt prüfen.

Sichere Passwörter nutzen

Nutzen Sie sichere Passwörter (Groß- und Kleinbuchstaben, Ziffern und Sonderzeichen – mindestens acht Zeichen). Und nutzen Sie ein Passwort nie mehrfach! Denn wird das Passwort eines Accounts per Betrug entwendet, hat der Angreifer freie Bahn für alle weiteren Accounts mit demselben Passwort. Diese Angriffsform wird als „Credential Stuffing“ bezeichnet.

Sollten Sie die Browser-Funktion zum Speichern von Passwörtern verwenden, so setzen Sie unbedingt ein sicheres Master-Passwort.

Makros deaktivieren

Deaktivieren Sie Makros in Office-Dateien. Fordert Sie ein Dokument auf, „Aktive Inhalte zu aktivieren“, sollten Sie hinterfragen, warum zum Beispiel eine Rechnung aktive Inhalte (Makros) benötigt.

Alternativ: Mit der kostenlosen „Open Source“ Lösung OpenOffice können Microsoft-Office-Dokumente geöffnet und editiert werden. Microsoft-Office-Makros laufen dagegen nicht und können somit keinen Schaden anrichten.

Sicherheitseinstellungen des Browsers anpassen

Erhöhen Sie die Sicherheitseinstellungen in Ihrem Browser. Ganz wichtig: Flash und Java lungern immer noch auf zahllosen Computern herum. Viele Browserhersteller haben geschlossen reagiert und mittlerweile Sicherheitsmaßnahmen gegen die unbefugte Verwendung dieser Plugins eingebaut, aber nichtsdestotrotz ist die beste Option: Deinstallieren!

Netzwerk Segmentierung

Unternehmen sollten einzelne Netzwerk-Bereiche unterteilen. Oder müssen wirklich alle Server, Abteilungen in einem Netzwerk gemeinsam sein?

Gesundes Misstrauen

Seien Sie generell vorsichtig, wenn Sie auf ausführbare Dateien doppelklicken, und wenn Sie Links auf Webseiten anklicken.

Virenscanner einsetzen

Windows-Nutzer sollten einen Virenscanner mit aktuellen Signaturen installieren. Für Firmen ist eine zentral administrierte Virenschutz-Software unerlässlich.

Malware erkennen

Selbst der beste Virenscanner erkennt nicht alle Bedrohungen sofort. Achten Sie auf Anzeichen, dass Ihr PC infiziert wurde: Zum Beispiel Verzögerungen beim Öffnen von Fenstern, ungewöhnliche Pop-ups und Fehlermeldungen.

Sparsamkeit und Vermeidung bei der Angabe von Daten

Schützen Sie sich und Ihre Privatsphäre, indem Sie nicht sorglos und unbedacht persönliche Informationen ins Internet stellen. Die meisten Internetnutzer gehen viel zu sorglos und nachlässig mit ihren persönlichen Daten um. So geben sie Name, E-Mail-Adresse und Co in Online-Formularen, Foren, sozialen Netzwerken o. ä. bekannt, ohne sich über die mögliche Tragweite Gedanken zu machen. Mit Einstellen der Daten verliert der Nutzer jegliche Kontrolle über sie. Sparsamkeit und Vermeidung bei der Angabe von Daten sind der beste Schutz gegen Phishing-Mails (Betrugs-Mails).

* Felix Bauer ist Security Consultant und Mitbegründer der Initiative bleib-Virenfrei.

Be the first to comment