Kleine Unternehmen nutzen häufig Router statt professionelle Firewalls für ihre Internetanbindung. Hier lauern große Gefahren. [...]

DAS SIND DIE GRÖSSTEN GEFAHREN FÜR ROUTER

Die größten Gefahren, die von Angreifern auf Router ausgehen, haben im Grunde genommen fünf Quellen:

- Veraltete Firmware

- Zu viele geöffnete Ports

- Unsichere Private-Cloud-Funktionen

- Fehlerhaft gesetzte Sicherheitseinstellungen, zum Beispiel ein unsicheres Administratorkennwort

- Verwaltungs-Tools über das Internet erreichbar

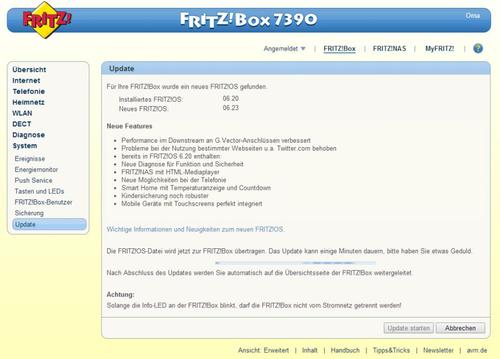

NEUE FIRMWARE INSTALLIEREN

Um einen Router zunächst so sicher zu machen, müssen zunächst diese Lücken behoben werden. Der erste Schritt besteht immer darin, im Internet zu überprüfen, ob es eine neue Firmware des Herstellers gibt. Wenn Sicherheitslücken bekannt werden, dann schließen die Hersteller diese zwar oft, aber leider installieren viele Administratoren oder Benutzer die Aktualisierung nicht. Viele Hersteller, wie auch AVM, bieten in der Weboberfläche oft die Möglichkeit, direkt eine Aktualisierung durchzuführen. Ist das nicht der Fall, dann lassen sich Update-Dateien meistens aus dem Internet herunterladen und in der Weboberfläche installieren.

GEÖFFNETE PORTS UND FREIGABEN ÜBERPRÜFEN

Auf vielen Routern gibt es Freigaben, die den Internetverkehr auf interne IP-Adressen umleiten. Diese Freigaben sind häufig entweder falsch konfiguriert oder schlicht und ergreifend unnötig. Es bietet sich daher an, regelmäßig zu überprüfen, welche Freigaben es gibt, und diese unter Umständen zu löschen.

Vor allem Optionen wie UPnP, also die Veränderungen der Einstellungen eines Routers über das Netzwerk, sollten Sie deaktivieren. Denn auf diesem Weg können Viren und Trojaner im internen Netzwerk auch Schaden auf dem Router anrichten. Viele Skripte nutzen UPnP (Universal Plug and Play) als Protokoll, um Informationen aus der Fritzbox einzulesen oder Aktionen zu starten. Damit das funktioniert, muss die UPnP-Schnittstelle auf der Fritzbox aber aktiviert sein. Die Einstellungen dazu sind im Bereich HeimnetzNetzwerk auf der Registerkarte Netzwerkeinstellungen zu finden. Hier muss die Option Statusinformationen über UPnP übertragen aktiviert sein, damit Daten ausgelesen werden können. Nutzen Sie diese Funktionen nicht, dann deaktivieren Sie diese Funktion. Wichtig ist auch die Deaktivierung der UPnP-Steuerungsfunktion über InternetFreigaben.

Be the first to comment