Kleine Unternehmen nutzen häufig Router statt professionelle Firewalls für ihre Internetanbindung. Hier lauern große Gefahren. [...]

NETZWERKVERKEHR MITSCHNEIDEN (SNIFFERN)

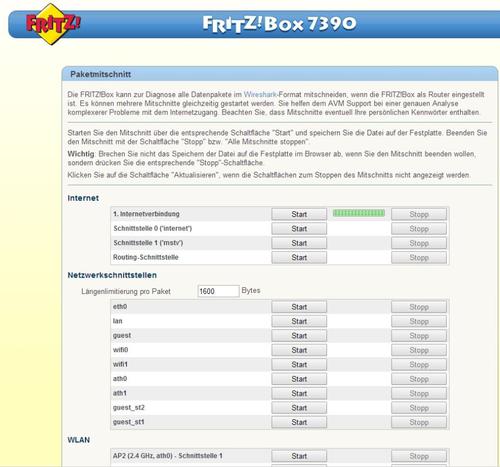

Den Netzwerkverkehr auf vielen Routern können Sie mitschneiden, zum Beispiel auch auf Fritzboxen. Dazu gehen Sie folgendermaßen vor:

- Geben Sie die Adresse: http://fritz.box/html/capture.html in einem Browser ein und melden Sie sich an der Fritzbox an. Nur auf diesem Weg lässt sich die Überwachungsseite öffnen.

- Öffnet sich nicht die Fritzbox-Seite, geben Sie die IP-Adresse der Fritzbox anstelle des Namens fritz.box ein. Die Adresse sehen Sie am schnellsten, wenn Sie eine Befehlszeile auf einem Rechner öffnen und ipconfig eingeben. Die IP-Adresse der Fritzbox finden Sie bei der Zeile Standardgateway.

- Anschließend öffnet sich die Seite mit der Sniffer-Oberfläche. Klicken Sie auf Start für die Internetverbindung oder eine beliebige Netzwerkschnittstelle, um einen Vorgang zu starten. Wählen Sie einen Speicherort für die Sniffer-Datei aus. Solange Sie nicht Stop klicken, speichert die Fritzbox die Daten in dieser Datei.

- Den Inhalt der Datei lesen Sie mit dem kostenlosen Tool Wireshark. Installieren Sie das Programm und öffnen Sie die erstellte *.eth-Datei. Für einen schnellen Überblick können Sie die Datei auch mit dem normalen Windows-Editor öffnen. Sie sehen in der Datei zum Beispiel die IP-Adressen der besuchten Internetseiten und mit etwas Übung auch Kennwörter, wenn diese nicht verschlüsselt übertragen wurden.

ROUTER ÜBER DAS INTERNET VERWALTEN

Einige Router lassen den Verwaltungszugriff über das Internet oder von unsicheren Netzwerken aus zu. Das sollten Sie in jedem Fall verhindern. Deaktivieren Sie alle Optionen, die es ermöglichen, über das Internet auf den Router zuzugreifen. Es ist in den seltensten Fällen sinnvoll, dass Administratoren oder Anwender über das Internet auf die Verwaltungsoberfläche eines Routers zugreifen können.

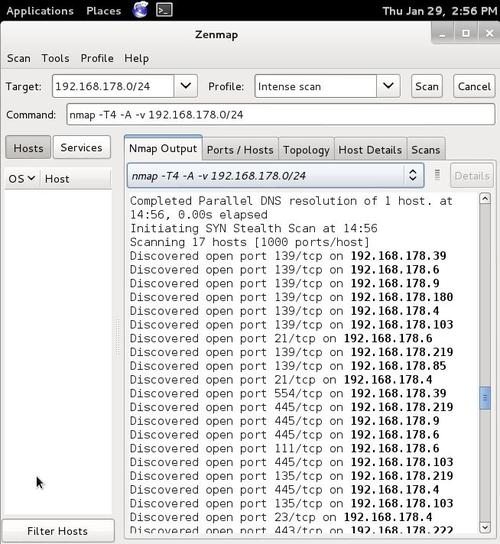

PENETRATIONSTEST MIT KALI-LIVE-DVD

Die Sicherheit im Netzwerk und die Ihrer Routen können Sie auch mit kostenlosen Live-CDs testen. Ein prominentes Beispiel dafür ist Kali (https://www.kali.org/). Booten Sie einen Rechner mit der CD und analysieren Sie Ihre Router. Über das Menü ApplicationsKali Linux finden Sie die dazu notwendigen Tools. Um mit Kali das Netzwerk zu scannen, öffnen Sie das Tool Zenmap über die Eingabe von zenmap in der Konsole. Geben Sie hier die Daten der Rechner und Router ein, die Sie scannen wollen.

Eines der bekanntesten Sicherheits-Tools in Kali ist OpenVAS. Es wird über ApplicationsKali LinuxVulnerability Analysis gestartet. Mit dem Werkzeug scannen Sie Ihr Netzwerk auf Schwachstellen.

Be the first to comment