Mit einem Honeypot locken Sie Hacker und andere Angreifer bewusst an und tricksen Sie aus. Damit analysieren Sie Angriffsmethoden und entdecken die Schwächen Ihres Systems vor dem Angreifer. [...]

Honeypots sind Sicherheits-Lösungen für Netzwerke. Im Gegensatz zu anderen Sicherheitslösungen, sollen Honeypots keine Angreifer abwehren, sondern diese in die Irre führen und die Aktionen der Angreifer speichern. Dazu locken Honeypots Angreifer an und bieten falsche oder unsinnige Daten an. Durch die Analyse der Angriffe lassen sich Rückschlüsse auf die Hacker ziehen und geeignete Gegenmaßnahmen treffen. Im Rahmen von Angriffen zeichnet das System Details zum Angriff auf und man kann danach feststellen, wie Angreifer in das Netzwerk eingedrungen sind und welche Aktionen sie durchgeführt haben.

WAS SIND HONEYPOTS?

Honeypots stellen spezielle Netzwerke da, die Ihrem echten Netzwerk täuschend ähneln. In diesem speziell präparierten Netzwerk gibt es Rechner und Daten sowie eigens eingerichtete Angriffsmöglichkeiten für Hacker. Bei Honeypot-Netzwerken handelt es sich also um gefakte Rechner mit gefälschten Daten. Greifen Hacker den Honeypot an, weil er besonders verlockend erscheint, erhalten die Angreifer keine echten Daten, sondern nur das, was Sie im Honeypot zur Verfügung gestellt haben. In vielen Fällen handelt es sich bei einem Honeypot um einen einzelnen Server. Diesen können Sie natürlich auch virtualisiert betreiben.

Das Honeypot-Netzwerk ist besonders gesichert und vom Rest des Netzwerks abgeschottet. Vorteile solcher Umgebungen sind vor allem der Erfahrungsschatz und der Lernprozess, da Sie genau erfahren, wie Angreifer in das Netzwerk einbrechen und welche Aktionen sie durchführen. Da Honeypots im Netzwerk keinerlei Aufgaben erfüllen und auch keine Daten mit externen Rechnern austauschen, lassen sich Angreifer sofort ausmachen, da in diesem Netzwerk ansonsten keine Aktionen durchgeführt werden. Sobald also Anfragen auf dem Honeypot eingehen, ist es klar, dass es sich um Angreifer handelt.

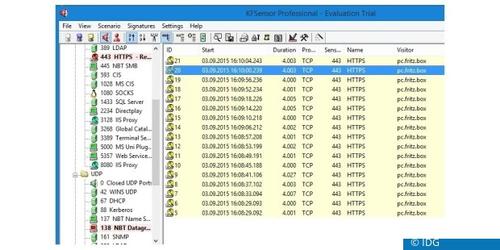

Honeypots arbeiten mit anderen Systemen wie Firewalls zusammen. Entdeckt der Honeypot einen Angreifer, gibt er dessen IP-Adresse und Angriffsmuster an die Firewall weiter. Diese kann die IP-Adresse anschließend blockieren. Auf dem gleichen Weg arbeiten Honeypots auch mit anderen Intrusion-Detection-Systemen zusammen um entdeckte Angreifer zu blockieren. Eigene Aktionen führt der Honeypot dagegen nie aus, er informiert nur andere Systeme über den Angriff.

HONEYNETS

In größeren Umgebungen lassen sich mehrere Honeypots und die einzelnen Verwaltungsrechner der Honeypots zu einem Honeynet zusammenfassen. Die Kontrollrechner erfassen Angriffe und zeichnen die Aktionen der Angreifer auf.

MIT HONEYPOTS WLANS ABSICHERN

Sie haben auch die Möglichkeit WLAN-Angreifer mit Honeypots zu entdecken. Dazu nutzen Sie zum Beispiel das Sicherheitstool wifi-honey von der kostenlosen Linux Sicherheits-Distribution und Live-DVD Kali . Das Tool stellt mehrere Access-Points auf Basis der installierten WLAN-Karte zur Verfügung und wartet darauf, dass Angreifer versuchen eine Verbindung aufzubauen.

Sie finden das Tool nach dem Start von Kali über AnwendungenKali LinuxWireless-AngriffeOther Wireless Toolswifi-honey . Damit das Tool funktioniert, muss die verwendete WLAN-Netzwerkkarte im Rechner kompatibel sein.

Sie können Wifi-Honey so starten, dass das Tool den Namen eines WLANs verwendet, das Sie normalerweise produktiv einsetzen. Dazu verwenden Sie die ESSID des Netzwerkes. Diese können Sie mit Kali ebenfalls auslesen. Dazu starten Sie ein Terminalfenster und lassen die WLANs in der Umgebung anzeigen.

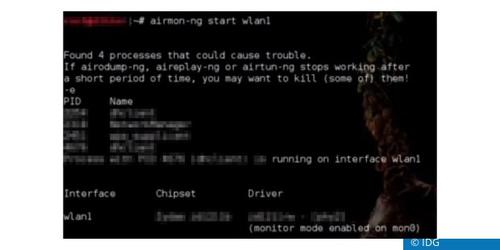

Verwenden Sie dazu das Tool airmon-ng . Dieses zeigt den Namen Ihrer Netzwerkverbindung an. Anschließend starten Sie mit dem Befehl airmon-ng start

Anschließend lassen Sie die Daten der WLANs mit airodump-ng

Anschließend starten Sie Wifi-Honey aus der erwähnten Programmgruppe der Kali-Installation. Um Netzwerke zu überwachen verwenden Sie anschließend den Befehl:

/usr/bin/wifi-honey

Den Kanal können Sie frei wählen, als Interface müssen Sie den Namen der Schnittstelle angeben, die Sie mit airmon-ng ausgelesen haben. Anschließend erstellt Wifi-Honey auf Basis des Befehls mehrere Access-Points, die von Rechnern, Smartphones und Angreifer gefunden werden können.

Starten Sie airmon-ng in einem anderen Fenster erneut, werden die neuen virtuellen WLAN-Interfaces angezeigt. Diese bauen auf die WLAN-Schnittstelle Ihres Rechners auf. Versuchen Angreifer die WLANs des Honeypots zu hacken, werden die Angriffe mitgeschnitten.

Be the first to comment