Mit einem Honeypot locken Sie Hacker und andere Angreifer bewusst an und tricksen Sie aus. Damit analysieren Sie Angriffsmethoden und entdecken die Schwächen Ihres Systems vor dem Angreifer. [...]

HONEYPOTS FÜR WINDOWS SERVER EINRICHTEN

Im Fokus von Hackern stehen in den meisten Fällen Windows-Server oder Windows-PCs. Daher macht es natürlich besonders Sinn in Windows-Netzwerken einen Honeypot einzurichten, der sich wie ein offener Windows-Server verhält. Verbreitet sind vor allemhoneynet , honeyd, Tiny Honeypot, NetBait, ManTrap und KFSensor.

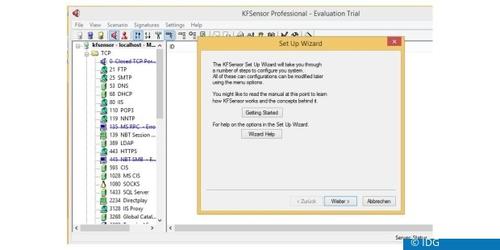

Eine Liste weiterer Honeypots ist auf der Seite Honepot.net zu finden. Der Vorteil von KFSensor liegt vor allem darin, dass diese Software unter Windows installiert werden kann, und auch als 30 Tage-Testversion zur Verfügung gestellt wird. Außerdem ist der Honeypot in wenigen Sekunden eingerichtet und funktionsbereit. Die Software müssen Sie über das Kontextmenü mit Administratorrechten starten. Anschließend können Sie über einen Assistenten den Honeypot einrichten. Sie haben auch die Möglichkeit die Software als Serverdienst zu betreiben.

Im Rahmen des Assistenten legen Sie zum Beispiel fest, welche Dienste Sie auf dem Honeypot zur Verfügung stellen wollen. Hierüber steuern Sie auch die offenen Ports und simulierten Dienste des Honeypots.

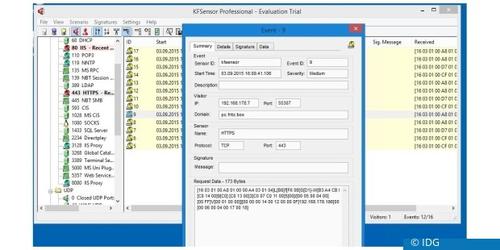

Im Rahmen der Einrichtung können Sie sich durch KFSensor auch Mails senden lassen, wenn der Honeypot einen Angriff entdeckt. In den meisten Fällen können Sie bei der Einrichtung die Standardoptionen belassen. Den Assistenten zur Einrichtung können Sie jederzeit neu über SettingsSet Up Wizard starten. Sobald die Sensoren gestartet sind, wartet der Honeypot auf Angriffe. Die Ergebnisse werden im Überwachungsfenster angezeigt, oder per Mail versendet.

Der Status der Sensoren ist im Fenster ebenfalls zu sehen. Entdeckte Angriffe werden mit einem Audiosignal gekennzeichnet und der entsprechende Sensor wird rot angezeigt.

HONEYPOTS ALS VIRTUELLE APPLIANCE HERUNTERLADEN

Alternativ laden Sie sich die Virtuelle Appliance HoneyDrive herunter. Diese binden Sie in VMware ESXi, Hyper-V und Co. ein. Der Vorteil von HoneyDrive ist, dass die virtuelle Appliance über mehrere Honeypots verfügt. Sie können HoneDrive aber auch auf Rechnern mit Oracle VirtualBox starten. Nach dem Start stehen alle Honeypots in HoneDrive zur Verfügung.

Beachten Sie nach dem Start der Umgebung die Datei Readme.txt auf dem Desktop. Hier erhalten Sie eine Liste der Honeypots, das Installationsverzeichnis und Kennwörter zur Anmeldung an der Umgebung.

*Thomas Joos ist freiberuflicher IT-Consultant und seit 20 Jahren in der IT tätig.

Be the first to comment