Für die Überwachung von virtuellen Hyper-V-Servern existieren eine Reihe kostenloser Freeware-Tools. Wir haben uns einige interessante kostenlose Lösungen zu Hyper-V-Überwachung näher angesehen. [...]

HYPER-V-ÜBERWACHUNG STARTEN MIT VEEAM ONE 7.0 R2 STARTEN

Nach der Installation des Servers und der Aktualisierung zu Veeam One 7.0 R2 binden Sie zunächst die Virtualisierungsserver an. Dazu starten Sie Veeam One Monitor. Im ersten Schritt klicken Sie dazu mit der rechten Maustaste im Veeam One Monitor auf Virtual Infrastructure und wählen Add Server aus. Anschließend können Sie auswählen, was Sie an das Tool anbinden wollen. Für Hyper-V wählen Sie Hyper-V Server aus.

Haben Sie den Assistenten gestartet, geben Sie den Namen des Hyper-V-Hosts ein. Wählen Sie im unteren Bereich aus, ob es sich bei diesem Server um einen SCVMM-Server oder um einen Hyper-V-Cluster handelt. Natürlich lassen sich auch alleinstehende Server anbinden. Danach müssen Sie noch Authentifizierungsdaten des Servers eingeben. Schließlich bindet Veeam One den Server an. Sie sehen die erfolgreiche Anbindung, wenn Sie den Baum des Servers und die virtuellen Server erweitern und deren Status angezeigt werden.

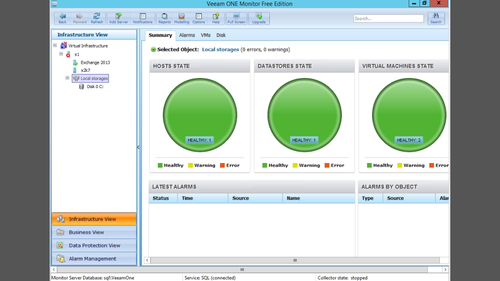

Klicken Sie auf dem obersten Bereich der Konsole auf Virtual Infrastructure, dann sehen Sie in der Mitte des Fensters alle Warnungen, Fehler und Meldungen von sämtlichen überwachten Hyper-V-Hosts. Klicken Sie auf Infrastructure View und dann auf die Registerkarte Alarms. Hier sehen Sie den Zustand der Virtualisierungs-Hosts und Warnungen der Server. Klicken Sie auf eine Warnung, erhalten Sie im unteren Bereich eine Information sowie Hinweise zum Lösen des Problems.

Klicken Sie im linken Bereich auf einen Virtualisierungs-Host, zeigt die Software die Fehler und Informationen für den ausgewählten Server an. Auch einzelne virtuelle Server unterhalb der Virtualisierungsh-Hsts können Sie auf diesem Weg überwachen.

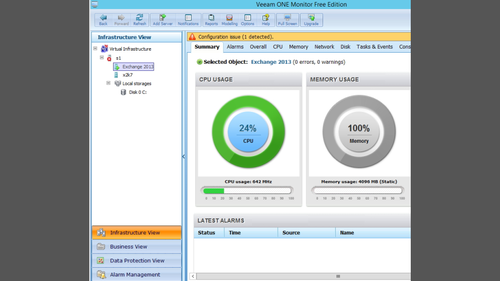

Auf der Registerkarte Summary in der Infrastructure View sehen Sie eine Zusammenfassung des aktuell verwendeten Arbeitspeichers, CPU-Last und Festplattenplatz, wenn Sie links einen virtuellen Server anklicken. Außerdem sehen Sie in dieser Ansicht die verschiedenen Fehler auf dem Host der virtuellen Maschine und des Hosts selbst.

Klicken Sie auf der Registerkarte Summary auf einen Virtualisierungs-Hosts, werden dessen Hardwareauslastung sowie der Zustand der Festplatten angezeigt. Interessant ist auch die Registerkarte Overall. Hier sehen Sie die aktuelle Auslastung der Datenträger und des Netzwerks. Die Registerkarte CPU zeigt die Auslastung des Prozessors an, auf der Registerkarte Memory wird der Speicherverbrauch des Servers angezeigt. Die Registerkarte Top VMs zeigt die aktivsten virtuellen Server auf den verschiedenen Hosts an.

Sie können mit Veeam One E-Mails versenden lassen, wenn auf Servern bestimmte Alarme auftreten. Dazu klicken Sie auf Options und dann auf Server Settings. Im neuen Fenster tragen Sie die Daten des SMTP-Servers ein, über den Veeam One seine E-Mails schreiben soll. Auf der Registerkarte SMTP Settings legen Sie den SMTP-Server fest. Wer E-Mails erhalten soll, steuern Sie über Notification Policy. Über Monitored Objects legen Sie fest, welche Hyper-V-Hosts überwacht werden sollen.

Be the first to comment