Mit System Center Operations Manager 2012 R2 (SCOM) und zusätzlichen Management-Packs lässt sich die Virtualisierungsinfrastruktur auf Basis von Hyper-V und System Center Virtual Machine Manager 2012 R2 verwalten. Wir zeigen, wie das in der Praxis funktioniert. [...]

HYPER-V IN SCOM ÜBERWACHEN UND AKTIONEN DURCHFÜHREN

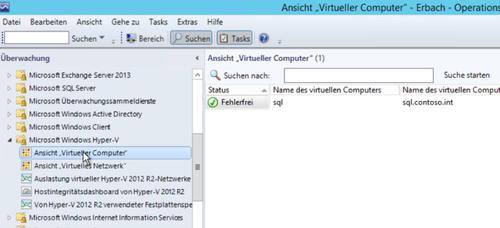

Nach der Installation des Management-Packs für Hyper-V sehen Sie im Bereich „Überwachung“ der SCOM-Konsole den neuen Unterpunkt Microsoft Windows Hyper-V. Hier überwachen Sie Ihre Hyper-V-Hosts und die einzelnen VMs. Bis alle Daten angezeigt werden, kann es nach der Installation des SCOM-Agenten auf den Servern sowie der Installation des Hyper-V-Management-Packs auf dem SCOM-Server einige Stunden dauern. Haben Sie noch das MP für Windows Server 2012 R2 installiert, können Sie die Server auch im Bereich Microsoft Windows Server überwachen lassen. Bei der Überwachung von Hyper-V ist das durchaus sinnvoll.

Sie sehen unterhalb des Menüpunktes für Hyper-V alle angebundenen virtuellen Server aller Hyper-V-Hosts, die virtuellen Netzwerke aller Hyper-V-Hosts und verschiedene Berichte, mit denen Sie den Zustand der Hyper-V-Infrastruktur überwachen können.

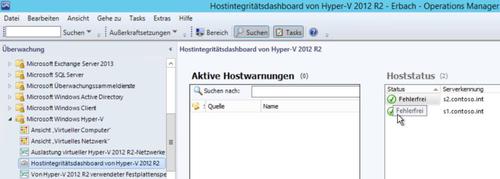

Über den Bereich Hostintegritätsdashboard sehen Sie alle aktiven Warnungen und den Status aller Hosts.

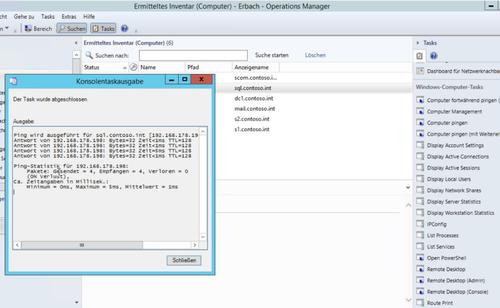

Über das Hyper-V-Management-Pack sehen Sie auch den Festplattenverbrauch der einzelnen virtuellen Festplatten aller VMs. Unabhängig davon, ob Sie Hyper-V-Hosts oder die VMs überwachen, können Sie bei ÜberwachungErmitteltes Inventar den Status aller Computer sehen. Markieren Sie einen Computer, dann sehen Sie im rechten Bereich die Tasks, die Sie durchführen können. Hier haben Sie die Möglichkeit, Aufgaben direkt auf den Computern zu erledigen, zum Beispiel Pings, Remote Desktop oder das Anzeigen laufender Dienste und Prozesse.

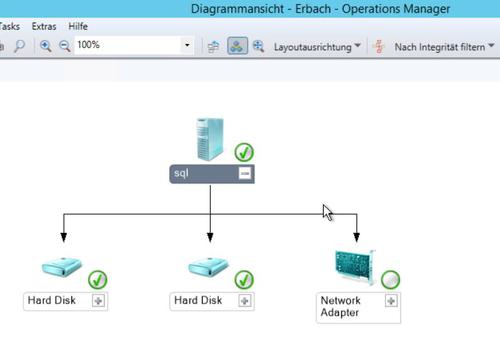

Im Hyper-V-Management-Pack können Sie sich auch über das Kontextmenüs der VMs eine Diagrammansicht öffnen. In dieser zeigt die Konsole den virtuellen Server sowie alle verbundenen virtuellen Festplatten und virtuellen Netzwerkadapter an.

Klicken Sie auf eine virtuelle Festplatte, dann sehen Sie auch den Namen der VHD/VHDX-Datei und mehr. Ebenso ist die Überwachung des virtuellen Netzwerkes auf dem virtuellen Server möglich. Sie sehen im Hyper-V-Management-Pack im Bereich Virtuelle Computer ferner die Hosts, auf denen die VMs bereitgestellt werden. So erhalten Sie nicht nur einen Überblick über alle VMs, sondern sehen auch gleich, wo diese laufen.

Be the first to comment