Im Identitätsmanagement sollen Nutzer selbst Berechtigungen und Daten freigeben können. Ohne aktuelle Risikoinformationen geht dies aber nicht. [...]

Identity and Access Management (IAM) führte lange Zeit ein Schattendasein und wurde in Unternehmen eher notgedrungen angegangen. Inzwischen gibt es ein neues Bewusstsein: IAM ist eine zentrale Grundlage des digitalen Geschäfts. Cloud-Services, mobiles Business und Internet of Things (IoT) ist ohne ein umfassendes und zuverlässiges Identitätsmanagement nicht realisierbar.

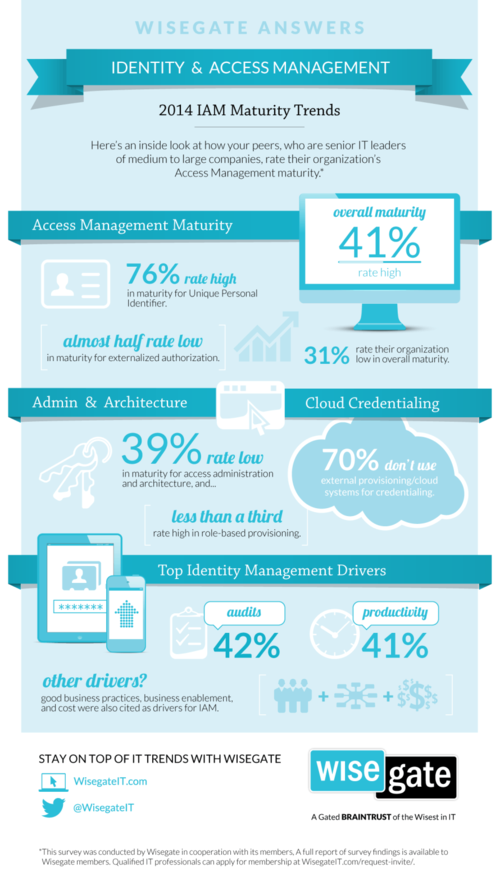

Branchenkonferenzen wie die European Identity and Cloud Conference (EIC) 2015 zeigen eine deutliche Bewegung bei IAM. Analysten von KuppingerCole oder Forrester Research sprechen von einer neuen Generation von IAM-Lösungen, von wichtigen, neuen Trends im IAM.

Tatsächlich gibt es einen deutlichen Bedarf für eine Fortentwicklung im IAM: Die digitalen Identitäten, die es zu verwalten gilt, befinden sich nicht mehr alleine innerhalb der Firewall-Grenzen der Unternehmen. Digitale Identitäten sind nicht mehr nur verbunden mit internen Nutzern, sondern mit externen Partnern, Kunden, Anwendungen, Schnittstellen, Endgeräten und Maschinen.

Diese vielfältigen Identitäten können und sollen alle miteinander in Beziehung treten können, definiert und sicher, versteht sich. IAM-Lösungen müssen sich durch Skalierbarkeit, Sicherheit, Schnelligkeit und Flexibilität auszeichnen.

AUF KOMPLEXITÄT ANTWORTEN

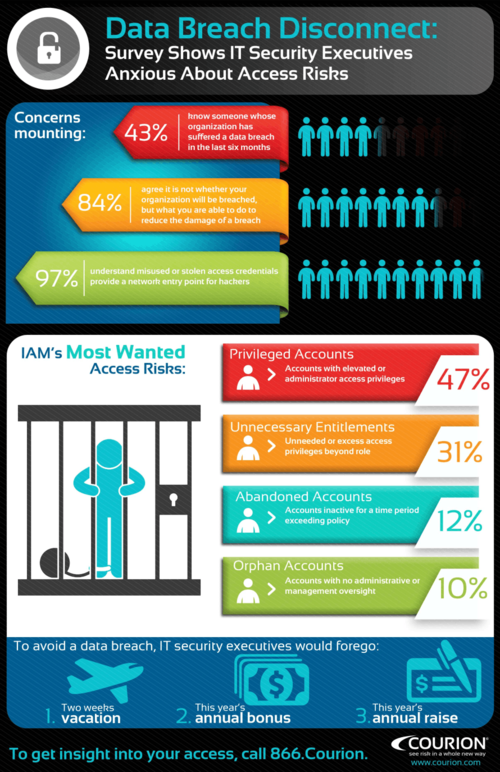

Die zunehmende Komplexität bei der Definition und Steuerung der Identitäten und Zugriffe erzeugt ohne geeignete Lösungen hohe Aufwände bei den Unternehmen, aber auch mögliche Risiken, die übersehen werden könnten.

Deshalb sind zwei wichtige Entwicklungen im Identity and Access Management zu verzeichnen: IAM wird zunehmend zu einem User-managed IAM und zu einem Risk-based IAM. Diese Entwicklungen scheinen zu einem gewissen Grad gegenläufig zu sein: Gerade der User ist es, mit dem viele Risiken verbunden sind, der unsichere Geräte einsetzt oder unerlaubte Anwendungen öffnen will. Entscheidet der User, geht dies zu Lasten der Risiken, so scheint es.

Umgekehrt ist es aber auch der Nutzer, der zur richtigen Zeit die jeweils richtigen Berechtigungen für seine Aufgaben braucht und dem aus Gründen des Datenschutzes die Hoheit und Kontrolle über seine Daten (zurück)gegeben werden sollen.

Im Folgenden werden deshalb die Entwicklungen User-managed IAM sowie Risk-based IAM genauer betrachtet und in Verbindung gesetzt, so dass Anwenderunternehmen die richtige Strategie in ihren IAM-Projekten wählen können und Nutzer und Risiken die notwendige Berücksichtigung finden.

NUTZER WERDEN ZU ENTSCHEIDERN

User-managed IAM stellt den Nutzer in doppelter Hinsicht in den Mittelpunkt, einmal um Supportkosten zu senken und die Produktivität zu steigern, zum anderen aber auch, um den Nutzern mehr Kontrolle innerhalb des Identitäts- und Zugriffsmanagement zu geben. Beide Motive lassen sich leicht begründen.

Helpdesks in Unternehmen stehen vor deutlich wachsenden Aufgaben, da die Zahl der Endgeräte, Anwendungen, Services und damit der gewünschten Zugänge und Berechtigungen stark ansteigt. Wie eine IDC-Umfrage ergab, wollen 45 Prozent der Unternehmen in Deutschland die Kosten für ihre IT-Services senken. Einen Weg dorthin bilden die Self-Service-Funktionen bei IAM-Lösungen.

Die Nutzer können die nach ihrer Meinung benötigten Zugänge und Zugriffe beantragen. Innerhalb festgelegter Richtlinien lassen sich solche Anträge automatisch prüfen und freigeben. Nur mögliche Abweichungen von den internen Vorgaben müssen noch durch die IT-Administration oder die Fachvorgesetzten kontrolliert und ggf. freigegeben werden. Betrachtet man, wie hoch der Anteil der Helpdesk-Anfragen zu vergessenen Passwörtern und zu gewünschten Berechtigungen ist, wird schnell deutlich, dass sich dadurch Kosten senken und Abläufe straffen lassen.

Das zweite Argument für den neuen Nutzerfokus im IAM ist die hohe Bedeutung, die dem Datenschutz gerade im deutschsprachigen Raum zugemessen wird. Kunden als externe Nutzer von Online-Diensten zum Beispiel sind besorgt, was mit ihren personenbezogenen Daten geschieht. Transparenz bei der Datenverarbeitung gehört zum Datenschutz unbedingt dazu und erhöht das Vertrauen der Kunden.

Be the first to comment