Im Identitätsmanagement sollen Nutzer selbst Berechtigungen und Daten freigeben können. Ohne aktuelle Risikoinformationen geht dies aber nicht. [...]

DASHBOARDS BIETEN ORIENTIERUNG

Ohne menschliche Interaktion geht es aber auch im Risk-based IAM nicht. So muss es zum Beispiel möglich sein, dass der Entscheider aus bestimmten Gründen zulässt, dass ein Nutzer einen risikobehafteten Zugang oder besonders hohe Privilegien in einem IT-System erhält. Das damit verbundene Risiko übernimmt dann der Entscheider, der dies mit den geschäftlichen Vorteilen aus der Freigabe abwägen wird.

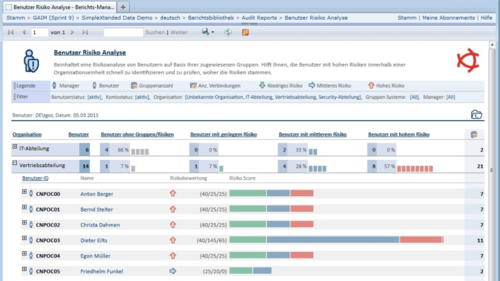

Technisch umsetzen lässt sich dies, indem den Entscheidern eine Liste der Zugangs- und Zugriffsanfragen, die vom Standard abweichen, im IAM-System angezeigt wird. Zusätzlich zur Anfrage können Risk-based IAM-Lösungen einen Risikowert für die Anfrage anzeigen, im einfachsten Fall zeigt das Dashboard Hinweise nach einem Ampelsystem. Der Managerin oder dem Manager wird damit signalisiert, dass ein erhöhtes Risiko besteht. Trotzdem kann dann entschieden werden, das Risiko einzugehen und die Freigabe zu erteilen.

Freigaben für Zugänge und Zugriffe sollen in den neuen IAM-Lösungen aber nicht nur von Administration und Management kommen, sondern im zuvor beschriebenen User-managed IAM auch von dem einzelnen Nutzer selbst. Auch der einzelne Anwender braucht dann Unterstützung bei der möglichen Freigabe seiner Daten, auch hier sollten Risikowerte für die angefragten Berechtigungen angezeigt werden.

Sowohl bei den Self-Service-Funktionen als auch bei dem User-managed Access aus Datenschutz-Sicht sind somit aktuelle Risikobewertungen hilfreich, um dem Nutzer eine erhöhte Gefährdung anzuzeigen. Beantragt ein Nutzer im Self-Service eine besonders risikobehaftete Berechtigung, könnte zum Beispiel eine Einwilligung zur Protokollierung der Aktivitäten abgefragt werden, so dass der Nutzer weiß, dass eine Auditierung seines neuen Zugangs stattfindet. Alternativ werden dynamisch nur die Berechtigungen in dem Self-Service-Portal angezeigt, die eine bestimmte Risikoschwelle nicht überschreiten. Die Auswahlmöglichkeiten für den Nutzer werden also auf Basis des aktuellen Risikos gefiltert.

Für die Steuerung der Zugriffe auf seine eigenen Daten kann der einzelne Nutzer genauso vorgehen wie die Managerin oder der Manager: Vor der Freigabe der eigenen Daten für bestimmte Personen, Anwendungen oder Geräte werden die aktuellen Risiken angezeigt, die damit verbunden sind. Der Nutzer selbst entscheidet dann, ob er oder sie das Risiko eingehen will oder nicht. Dies entspricht dem Gedanken der „informierten Einwilligung“ im Datenschutz.

NUTZER- UND RISIKOBASIERT

Es zeigt sich: Die aktuellen Entwicklungen im IAM widersprechen sich nicht etwa, sondern ergänzen sich. Nicht das Risiko alleine entscheidet, sondern immer der Nutzer oder Manager auf Basis der Risikoinformationen, sei es im User-managed IAM bei den Self-Service-Funktionen zur Entlastung des Helpdesks, bei der Stärkung der Nutzerrechte (Betroffenenrechte) im Datenschutz oder im Risk-based IAM, bei der Risiken aktuell berücksichtigt und die Nutzer oder Manager bei ihren Freigaben unterstützt werden.

Das neue Identity and Access Management muss also den Nutzer und die Risiken im Blick haben. Unternehmen, die sich mit neuen IAM-Angeboten befassen, sollten deshalb auf Lösungen achten, die beide IAM-Trends im Fokus haben und User-Managed als auch Risk-based sind. Die Fokussierung auf nur einen IAM-Trend wird den neuen Anforderungen an IAM nicht gerecht.

*Der Diplom-Physiker Oliver Schonschek ist freier IT-Fachjournalist und IT-Analyst in Bad Ems.

Be the first to comment