Cloud-basierte "identity as a service" bietet zwar reduzierte Kosten, höhere skalierbarkeit und andere Vorteile, birgt aber auch einige Risiken in sich. [...]

Es wird oft gesagt, dass Identität die neue Grenze in der Welt von Cloud-nativen Ökosystemen und Zero Trust ist. Die Identität steht unbestreitbar im Mittelpunkt aller Aktivitäten in modernen Systemen und ist der Schlüssel zur Ermöglichung von Zero-Trust-Architekturen und einer angemessenen Zugriffskontrolle. Dennoch kann der Betrieb von Identitäts- und Zugriffsmanagement (IAM) im großen Maßstab eine entmutigende Aufgabe sein, weshalb immer mehr Unternehmen Identity-as-a-Service-Lösungen (IDaaS) einsetzen.

IDaaS hat seine Vor- und Nachteile, aber lassen Sie uns zunächst klären, was IDaaS eigentlich ist.

Was ist IDaaS?

IDaaS ist ein Cloud-basiertes Nutzungsmodell für IAM. Wie alles andere im heutigen modernen Technologie-Ökosystem kann auch IAM als Service angeboten werden. Auch wenn es einige Ausnahmen gibt, wird IDaaS in der Regel über die Cloud bereitgestellt und kann als mandantenfähiges Angebot oder als dediziertes Bereitstellungsmodell angeboten werden, je nach den organisatorischen Anforderungen und den Fähigkeiten des jeweiligen Anbieters.

Gartner prognostiziert, dass bis Ende 2022 40 % der mittelgroßen und großen Unternehmen ein IDaaS-Angebot anstelle des traditionellen IAM einsetzen werden. Mehrere Faktoren tragen zu diesem Wachstum bei, wie z. B. die fortgesetzte Einführung der Cloud, die mobile Belegschaft und die Erkenntnis der Unternehmen, dass sie IAM konsumieren können, anstatt es zu hosten und ausschließlich zu verwalten, wodurch sie Zeit gewinnen, um sich mehr auf ihre Kernkompetenzen zu konzentrieren, nämlich Kunden einen Mehrwert zu bieten.

Vorteile von IDaaS

Zu den Vorteilen von IDaaS-Angeboten gehört die Möglichkeit, IAM zu nutzen statt zu hosten und einen Teil des mit IAM verbundenen Verwaltungsaufwands an einen externen Anbieter abzugeben. Weitere Vorteile sind funktionsreiche Angebote, die Ihre IAM-Implementierungen in vielen Fällen robuster und sicherer machen. Die meisten IDaaS-Anbieter bieten native und integrierte Funktionen wie Single Sign-On (SSO) und Multi-Faktor-Authentifizierung (MFA).

IDaaS-Anbieter rühmen sich auch damit, Cloud-nativ zu sein und sich von Natur aus leichter in robuste Cloud-Ökosysteme integrieren zu lassen. Dies bedeutet, dass Protokolle wie OIDC und SAML zur Integration mit dem meist umfangreichen Portfolio an SaaS-Anwendungen des Unternehmens verwendet werden, um eine einheitliche Identitätslösung und eine unternehmensweite IAM-Governance sicherzustellen. Selbst so komplexe und große Organisationen wie der Staat haben ganze Playbooks und Leitfäden herausgegeben, um den staatlichen Auftragnehmern der Bundesbehörden dabei zu helfen, ihre IAM-Dienste an ein Cloud-Betriebsmodell anzupassen, wobei IDaaS im Mittelpunkt des Playbooks steht.

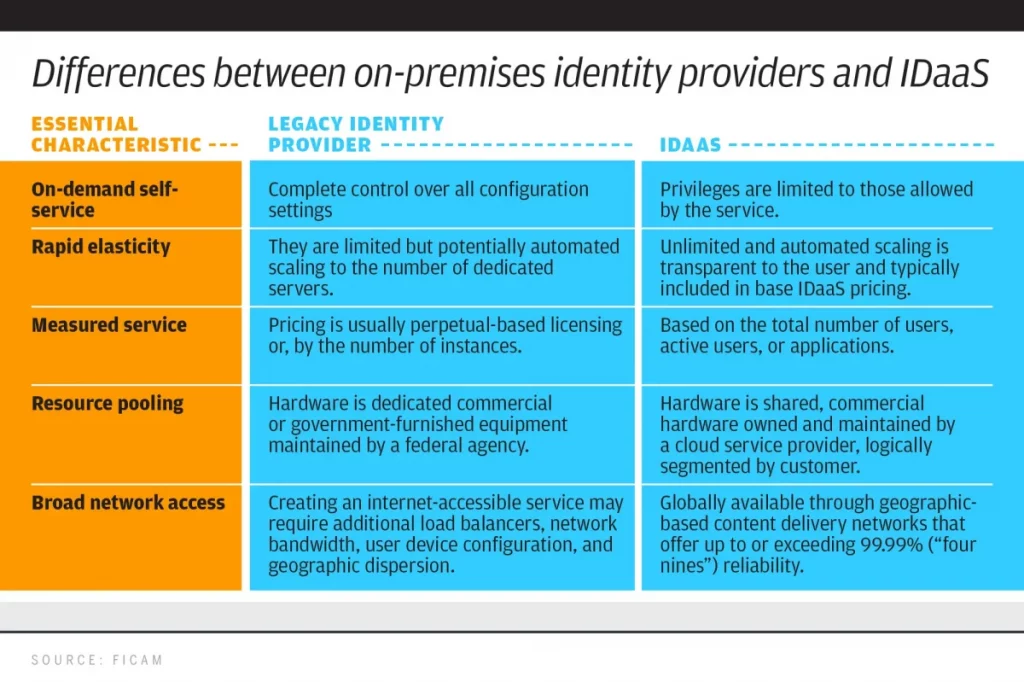

Die obige Tabelle aus dem bereits erwähnten Federal Playbook fasst einige der wichtigsten Unterschiede zwischen herkömmlichen IAM-Lösungen und IDaaS hervorragend zusammen. Ähnlich wie die Cloud im Allgemeinen bietet IDaaS in der Cloud viele der gleichen wichtigen Vorteile. Unternehmen müssen sich nicht mehr durch die Skalierbarkeit ihrer IAM-Infrastruktur einschränken lassen, da diese konsumiert wird und somit flexibel ist.

Unternehmen können nach Verbrauch abgerechnet werden und müssen die IAM-Infrastruktur nicht mehr physisch besitzen und hosten, da sie vom Dienstanbieter gehostet wird. Unternehmen müssen auch die Fehlertoleranz ihrer IAM-Infrastruktur nicht mehr physisch bereitstellen und verwalten, da die IDaaS-Anbieter eine global verfügbare Infrastruktur anbieten, die fehlertolerant sein kann und es Unternehmen ermöglicht, ihre Ziele in Bezug auf Disaster Recovery und Business Continuity (DR/BC) zu erreichen, und das zu einem wahrscheinlich viel niedrigeren Preis.

Nachteile und Erwägungen zu IDaaS

IDaaS ist jedoch nicht nur ein reines Zuckerschlecken, und Unternehmen müssen bei der Evaluierung einige wichtige Aspekte berücksichtigen. Wenn Identität wirklich die neue Sicherheitsgrenze ist, gibt die Einführung von IDaaS ein gewisses Maß an Kontrolle über Ihre Sicherheitsgrenze an einen IDaaS-Dienstleister ab. Dies ähnelt dem Konzept der geteilten Verantwortung beim Cloud Computing, wird aber weiter nach oben ausgedehnt, nicht nur auf die Infrastruktur, sondern auch auf kritische Dinge wie Identitäten, Berechtigungen und Zugriffskontrolle.

Einige der in der obigen Tabelle genannten Vorteile können nun je nach Ihren organisatorischen Anforderungen und Ihrer Sicherheitssensibilität zum Nachteil oder Streitpunkt werden. Da Sie die Anwendung und das System, die mit IAM verbunden sind, nutzen, sind Sie jetzt auf die Berechtigungen beschränkt, die das Angebot des Anbieters beinhaltet, und haben wahrscheinlich nur begrenzte Möglichkeiten, die Funktionsweise des Angebots zu ändern. Dies liegt an der Tatsache, dass der IDaaS-Anbieter seine Schnittstelle/Anwendung vielen Kunden anbietet und nur eine begrenzte Anzahl von Anpassungen vornehmen kann, ohne die Möglichkeit zu verlieren, ein standardisiertes Angebot zu haben. Was die gemessenen Dienstleistungen angeht, so könnten Sie aufgrund schlechter oder naiver Entscheidungen Ihrer Administratoren mit überraschenden Kosten konfrontiert werden, die Ihr ursprünglich geplantes Budget übersteigen könnten.

Abgesehen von diesen Bedenken ergeben sich einige der größten Sicherheitsbedenken aus dem Ressourcen-Pooling und dem breiten Netzwerkzugang von IDaaS. Je nach Art Ihrer Tätigkeit kann der Gedanke an ein gemeinsames Mietverhältnis mit anderen Kunden bedenklich sein, da ein Sicherheitsvorfall in einer ihrer logischen Umgebungen potenziell einen seitlichen Zugriff auf Ihre Umgebung und damit auf Ihr gesamtes IT-Ökosystem ermöglichen könnte.

Die globale Verfügbarkeit von IDaaS ist ein überzeugender Vorteil, vor allem wenn man bedenkt, wie teuer es wäre, dieses Maß an Fehlertoleranz selbst zu gewährleisten. Allerdings sind auch die gesetzlichen Anforderungen zu beachten. Einige Organisationen sind geografisch eingeschränkt, wenn es darum geht, wo sie ihre Systeme/Daten aufbewahren können, wie z. B. GDPR oder nationale Sicherheit, wenn Sie z. B. an der Front des Verteidigungsministeriums arbeiten. Möglicherweise können Sie mit dem IDaaS-Anbieter zusammenarbeiten, um sicherzustellen, dass Ihre Daten innerhalb einer bestimmten Region bleiben, aber es ist sicherlich ein Thema, das Sie in Betracht ziehen und ansprechen sollten, wenn geografische Einschränkungen für Sie gelten.

Einige dieser Bedenken sind auch nicht unbegründet. Erst vor ein paar Monaten kam es bei Okta, einem der größten IDaaS-Anbieter, zu einer Sicherheitsverletzung, von der zwei Unternehmenskunden betroffen waren. In diesem Fall ging die Sicherheitsverletzung möglicherweise von einem Unterauftragsverarbeiter von Okta aus, was eine ganze Diskussion über Cybersecurity Supply Chain Risk Management (C-SCRM) rechtfertigt. Wenn ein IDaaS-Anbieter von einem Angreifer kompromittiert wird, könnte dies verheerende Folgen für Ihr gesamtes Unternehmen oder möglicherweise für die gesamte Branche haben, da viele IDaaS-Anbieter mit Hunderten oder Tausenden von kritischen IAM-Daten ihrer Kunden umgehen.

Bewerten Sie IDaaS sorgfältig

Es ist also klar, warum viele Unternehmen IDaaS-Angebote nutzen. Mit der Allgegenwart der Cloud benötigen Unternehmen oft dynamische und robuste IAM-Optionen, die ihre verschiedenen Ökosysteme unterstützen. Für viele Unternehmen können IDaaS-Anbieter IAM-Funktionen zu einem Bruchteil der Kosten anbieten, die ein Unternehmen für das Hosting und die Verwaltung selbst aufwenden müsste. Sie tun dies in einem Umfang, der aufgrund ihres Kundenportfolios enorm ist.

Durch die Inanspruchnahme von IDaaS können sich Unternehmen oft auf ihre Kernkompetenzen konzentrieren, was in der Regel nicht IAM ist, und sich stattdessen auf ihre Kunden und Stakeholder konzentrieren. Wie bei jeder Technologie und jedem As-a-Service-Angebot gibt es kritische Faktoren zu berücksichtigen, und Unternehmen sollten IDaaS nicht einführen, ohne diese klar zu durchdenken.

*Chris Hughes schreibt für unsere US-Schwesterpublikation CSO Online.

!["Sammlung allerhand auserlesener Reponsorum […]", Johann Hieronymus Hermann, 1736 (c) Österreichische Nationalbibliothek](https://d020f13e.delivery.rocketcdn.me/wp-content/uploads/Kulturpool_Digitalisat_ONB-326x245.jpg)

Be the first to comment