IoT Security ist nicht alleine durch Security Software und Services zu erreichen. Ebenso wichtig ist ein integriertes Sicherheitsmanagement. [...]

Das Internet der Dinge, die intelligente Vernetzung von Geräten und Maschinen über das Internet, kann einen weltweiten wirtschaftlichen Mehrwert von bis zu 11 Billionen Dollar im Jahr 2025 schaffen, so die Studie des McKinsey Global Institute (MGI) mit dem Titel „The Internet of Things: Mapping the value beyond the hype“. Damit diese rosigen Aussichten Realität werden können, muss allerdings noch einiges geschehen. Eines der größten Handlungsfelder sehen die Unternehmensberater im Bereich Datensicherheit.

Wie umfangreich und dringlich die Aufgabe Datensicherheit für das Internet of Things (IoT) ist, unterstreichen Prognosen, dass bereits im Jahr 2020 etwa 5,4 Milliarden vernetzte Geräte für geschäftliche Zwecke genutzt werden, mehr als 50 Milliarden Dinge insgesamt mit dem Internet verbunden sind und sich die Datenmenge auf etwa 44 Zettabyte verzehnfacht hat.

Sich der Aufgabe Sicherheit für IoT nicht mit Nachdruck anzunehmen, kommt aus Kundensicht nicht in Betracht: Wie zum Beispiel eine gemeinsame Studie von eco und dem Marktforschungs- und Beratungsinstitut YouGov zeigt, wünschen sich Verbraucher durch vernetzte Produkte Kostenersparnis und Sicherheit und fürchten gleichzeitig die Risiken durch einen Kontrollverlust über Daten und Geräte. Nicht einmal die Hälfte (42 Prozent) der Verbraucher denkt laut einer Umfrage des Ponemon-Instituts, dass die Vorteile von IoT größer als die Nachteile bedingt durch Sorgen um Privatsphäre und Sicherheit sind.

IOT SICHERHEIT IST MEHR ALS SICHERHEIT FÜR IOT

Die IT-Security-Branche ist sich dem Bedarf an mehr IoT Sicherheit bewusst, wie zum Beispiel die zahlreichen Vorträge und Diskussionen zu dem Thema auf den Internet Security Days (ISD 2015) oder auf der IT-Sicherheitsmesse it-sa 2015 zeigten. Das Verständnis, wie mehr IoT Sicherheit erreicht werden kann, ist allerdings uneinheitlich. Die steigende Zahl an IT-Sicherheitslösungen speziell für IoT-Szenarien legt den Schluss nahe, dass IoT Sicherheit hauptsächlich als Sicherheit für IoT verstanden wird, also als zusätzliche Security Software und Security Services, die IoT-Lösungen absichern sollen.

Betrachtet man aber, welche Security-Maßnahmen IT-Sicherheitsexperten für besonders wichtig einstufen, und vergleicht man dies mit den Gegebenheiten im Internet of Things, dann wird deutlich, dass IoT-Sicherheit nicht einfach Sicherheit für IoT sein kann. So ergab eine Untersuchung von Google Sicherheitsforschern, dass IT-Sicherheitsexperten die Installation von Security-Patches als die wichtigste Maßnahme überhaupt einstufen. Standardnutzer hingegen meinen, der Einsatz einer Anti-Viren-Software sei am wichtigsten. Das Einspielen von Sicherheitsupdates jedoch ist bei IoT-Lösungen in vielen Fällen gar nicht möglich. Ist die Softwareaktualisierung möglich, hat dieser Prozess häufig Schwachstellen, wie eine HP-Studie zur Sicherheit des Internets der Dinge am Beispiel von Smartwatches zeigte.

Will man die Sicherheit bei IoT-Lösungen steigern, müssen somit andere Security-Maßnahmen zum Einsatz kommen, als es in vielen anderen IT-Bereichen der Fall ist.

IOT BRAUCHT ANTWORT AUF FEHLENDES PATCHMANAGEMENT

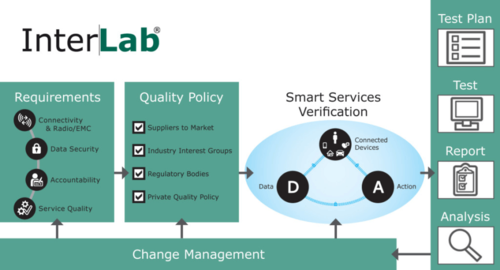

Anbieter und Anwender von IoT-Lösungen müssen das unzureichende oder sogar fehlende Patchmanagement für IoT-Geräte in den Mittelpunkt ihrer Sicherheitskonzepte für das Internet of Things stellen. Bekanntlich laufen Angreifer ins Leere, wenn sie keine Schwachstellen finden, die sie ausnutzen können. Können die Schwachstellen nicht behoben werden, versucht man, die Sicherheitslücken abzuschirmen und die Angreifer möglichst vor dem Ausnutzen der Schwachstellen abzufangen.

Will man das Angriffs- und Missbrauchsrisiko aber an der Wurzel reduzieren, werden alternative Konzepte für den Umgang mit den Schwachstellen benötigt. IT-Sicherheitsexperten wie Dr. Paul Vixie von Farsight Security betonen, dass zum Beispiel die unzureichende Qualitätssicherung bei der Entwicklung von IoT-Lösungen Teil „eines Rezeptes für ein Sicherheitsdesaster“ ist. Eine bessere Qualitätssicherung würde dazu führen, dass die Zahl der Schwachstellen und damit das Angriffsrisiko deutlich reduziert werden kann. In seinem Vortrag auf den Internet Security Days 2015 erklärte Dr. Vixie, welche weiteren Maßnahmen er für notwendig erachtet, damit IoT sicherer werden kann.

Be the first to comment