Die Umstellung auf Version 6 des Internetprotokolls (IPv6) nimmt immer konkretere Formen an. Wir klären hier, was das für Sie bedeutet und worauf Sie jetzt achten sollten. [...]

IPV6: PROBLEME MIT DEM DATENSCHUTZ?

Es liegt mehr oder weniger auf der Hand, dass IPv6 Probleme mit dem Datenschutz hervorrufen könnte. Denn nach dem ursprünglichen Konzept sollte der Device Identifier ja automatisiert aus der Hardware-Adresse („MAC-Adresse“) des Geräts erzeugt werden.

Damit entspräche er aber unter dem Gesichtspunkt des Datenschutzes einer eindeutigen Geräte-ID. Jeder, der das Internet nutzt, weiß, dass er beim Surfen Spuren hinterlässt, die mehr oder weniger intensiv von Webseitenbetreibern und Werbetreibenden ausgewertet werden. Da beim derzeit eingesetzten IPv4-Verfahren aber die meisten Nutzer nach gewisser Zeit eine neue IP-Adresse vom Provider zugewiesen bekommen, wird das Erstellen von lückenlosen Nutzerprofilen erschwert. Mit IPv6 könnten umfassendere Profile über die Nutzungsgewohnheiten eines Anwenders angelegt werden.

Diese Tatsache rief bereits früh Datenschützer auf den Plan. Und die Berichterstattung zum Thema IPv6 ist auch heute noch teilweise wegen dieser konzeptionellen Lücke negativ besetzt. Deshalb wurde der Standard mit „Privacy Extensions“ erweitert. Sie übernehmen genau die Aufgabe, die sich aus ihrem Namen ableiten lässt: Sie geben die automatische Erstellung des Device Identifiers aus der MAC-Adresse auf und nutzen stattdessen einen speziellen Algorithmus, um den letzten Teil des Adressblocks zu erzeugen.

Häufig wird dieser Sachverhalt so dargestellt, dass die Erzeugung des Geräte-Identifiers nach dem Zufallsprinzip erfolgen würde. Das ist indes nicht richtig. Korrekt wäre, von einer temporären IPv6-Adresse zu sprechen. Inzwischen nutzen alle aktuellen Betriebssysteme die Privacy Extensions aktiv. Die Identifikation eines Nutzers oder, korrekter, eines Geräts wird damit erschwert. Sie ist aber natürlich nicht völlig unmöglich. Der vom Provider vergebene Prefix, also der vordere Teil, könnte spezifisch genug sein, um das Gerät dennoch verfolgen zu können.

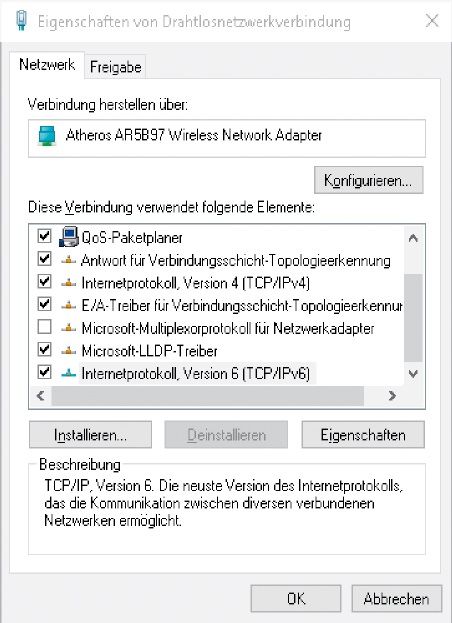

Die Privacy-Extensions können von Systemadministratoren auch abgeschaltet werden. Und das aus gutem Grund: Denn in einigen Szenarien ist das Prinzip der temporären Adresse natürlich nicht gewünscht, zum Beispiel um Servern eine feste Adresse zuzuweisen.

GERÄTEKAUF: ACHTEN SIE AUF IPV6-UNTERSÜTZUNG

Wann immer Sie für Ihr Netzwerk eine Komponente austauschen müssen, achten Sie unbedingt darauf, dass diese IPv6 unterstützt. Das ist bei aktuellen Geräten zwar eigentlich immer der Fall, aber Ausnahmen bestätigen die Regel. Insbesondere bei besonders preiswerten Angeboten oder gebrauchten Artikel lohnt sich ein kritischer Blick. Das gilt besonders für den zentralen Baustein der Infrastruktur, dem Router.

Informieren Sie sich mit Testberichten oder der Bedienungsanleitung von der Homepage des Herstellers darüber, ob sich der Dual-Stack-Betrieb einfach aktivieren lässt. Außerdem sollten Sie die voreingestellten Sicherheitsoptionen der Firewall im Router und gegebenenfalls auch in den Endgeräten prüfen. Denn gerade bei öffentlich erreichbaren IPv6-Adressen ist es wichtig, dass unerwünschte externe Anfragen abgeblockt werden.

*Stephan Lamprecht ist freier Autor.

!["Sammlung allerhand auserlesener Reponsorum […]", Johann Hieronymus Hermann, 1736 (c) Österreichische Nationalbibliothek](https://d020f13e.delivery.rocketcdn.me/wp-content/uploads/Kulturpool_Digitalisat_ONB-326x245.jpg)

Be the first to comment