Sie müssen kein Sicherheitsexperte sein, um die Marketingaussagen Ihres VPNs zu überprüfen. Wir zeigen Ihnen wie Sie Ihres auf Herz und Nieren prüfen können. [...]

Virtuelle private Netzwerke verwenden raffinierte Marketingbegriffe, um potenzielle Benutzer zu locken, aber Sie können sich leicht darin verheddern, wenn Sie versuchen, alles zu zerpflücken. Die Sprache, die Verschlüsselungsmethoden beschreibt, ist voll von Akronymen und technischem Jargon, so dass die Suche nach niedlichen Phrasen wie „militärische Verschlüsselung“ normalerweise mehr Fragen als Antworten liefert.

Aber obwohl die Details der Verschlüsselung anfangs verwirrend sein können, werden die Dinge ziemlich klar, sobald Sie wissen, wie Sie die Informationen sortieren können. Konzepte wie TLS, RSA-Zertifikate, Schlüssel, AES-Verschlüsselung und dergleichen werden Ihnen weit weniger fremd vorkommen, und es wird ein Kinderspiel sein, zu beurteilen, ob ein VPN Ihrer Aufmerksamkeit wert ist. Hier erfahren Sie, wie Sie dahin kommen.

Wie VPN-Verschlüsselung funktioniert

Allgemein gesprochen ist Verschlüsselung der Prozess der Umwandlung von Daten in einen Code (ein Vorgang, der als Verschlüsselung bezeichnet wird), der dann nur von einer autorisierten Partei entschlüsselt werden kann. Wenn Ihr Computer eine Verbindung zu einem VPN herstellt, sollte ein mehrstufiger Verschlüsselungsprozess stattfinden. Der Grad der Sicherheit in jedem dieser Schritte hängt von den verwendeten Protokollen ab. Jedes Protokoll behandelt Elemente wie Authentifizierung, Schlüsselaustausch und Verschlüsselung der aufgebauten Verbindung auf unterschiedliche Weise.

Man kann moderne VPN-Verschlüsselungsprotokolle in der Regel in diese vier Teile aufteilen:

- Wie die Verbindung zunächst beginnt (der „Handshake“)

- Wie die Verbindung das Stück Code („den Schlüssel“) erzeugt, das zum Ver- und Entschlüsseln von Daten während der Sitzung verwendet wird (auch bekannt als „Schlüsselaustausch„)

- Wie lange die Verschlüsselungsschlüssel bestehen bleiben

- Die Verschlüsselungsmethode, die zum Schutz der aufgebauten Verbindung verwendet wird

Die von einem bestimmten VPN unterstützten Protokolle geben den allgemeinen Grad der Verschlüsselungsstärke an, sie können jedoch nach Geschmack konfiguriert werden. Folglich können VPN-Dienste dieselben Protokolle verwenden, aber unterschiedliche Sicherheitsniveaus bieten. Ein Unternehmen kann sich näher an den Standardwerten der Branche orientieren, um höhere Geschwindigkeiten zu erreichen, während ein anderes Unternehmen die Schlüssellängen/-größen für die Verschlüsselung erhöht, um die Sicherheit zu maximieren.

Wie man die Besonderheiten der VPN-Verschlüsselung entwirrt

Beginnen Sie damit, herauszufinden, welche Protokolle ein bestimmter VPN-Dienst unterstützt. Derzeit werden in der Branche drei Protokolle wegen ihrer hohen Sicherheit bevorzugt: OpenVPN, IKev2/IPSec und Wireguard. Sie können auch proprietäre Varianten bekannter Protokolle sehen, sowie langsamere oder weniger sichere wie SoftEther, SSTP und L2TP/IPSec. PPTP ist heutzutage selten, da es ein altes Protokoll ist und keinen ausreichenden Schutz mehr bietet.

Als Nächstes sollten Sie herausfinden, wie das VPN seine gewählten Protokolle konfiguriert hat. Die meisten Dienste bieten eine ausführliche Erklärung auf den Support-Seiten, in den FAQ oder in Blog-Beiträgen. Hier sollten Sie auf Begriffe wie „RSA-Zertifikate“ und „Elliptic Curve Diffie Hellman-Protokoll“ stoßen. Eine Online-Suche wird alle Begriffe klären, mit denen Sie nicht vertraut sind.

Schließlich nehmen Sie alle Begriffe, die Sie gefunden haben, und vergleichen Sie sie mit den Industriestandards. Auch hier hilft Ihnen eine Online-Suche, um Wissenslücken zu schließen. Seien Sie vorsichtig bei VPNs, die nicht den aktuellen Industriestandards entsprechen (z. B. 2048-Bit-Schlüssel für RSA-Zertifikate und 128-Bit-AES-Verschlüsselung). Der Verschlüsselungsgrad eines VPNs sollte auch mit den Marketing-Behauptungen übereinstimmen – ein Anbieter, der mit eiserner Sicherheit wirbt, aber PPTP oder sogar L2TP/IPSec verwendet, gibt Anlass zum Zweifel.

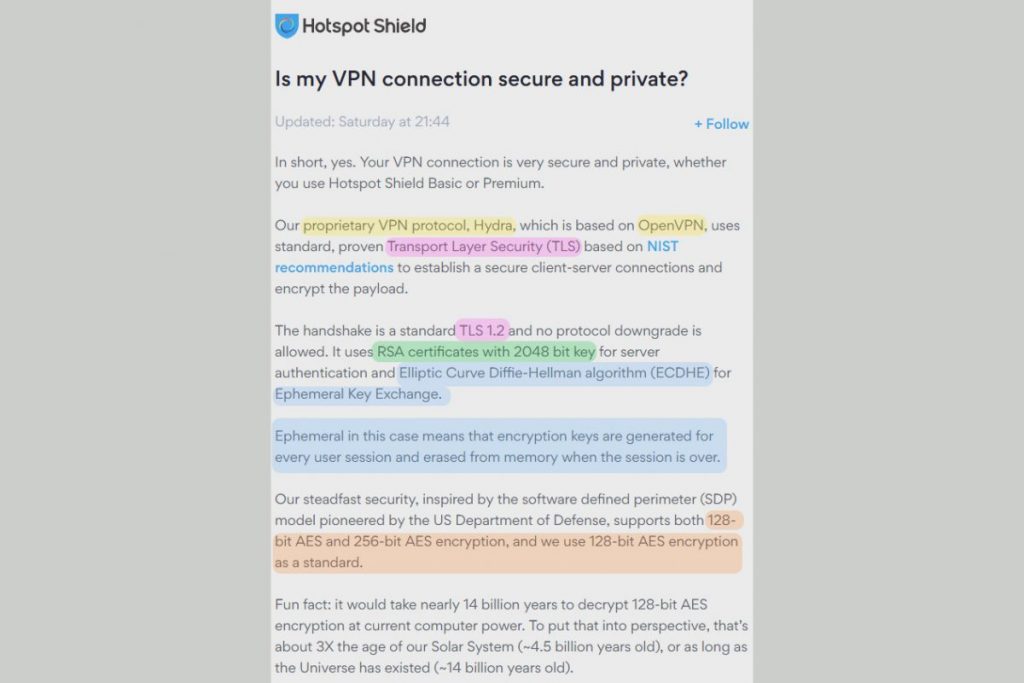

Hier ein Beispiel, wie wir die Erklärung von HotSpot Shield VPN über seine Verschlüsselungsmethoden interpretieren würden:

Zuerst würden wir die unterstützten VPN-Protokolle identifizieren. Der Schlüsselsatz hier ist „proprietäres Protokoll basierend auf OpenVPN“. Das sagt uns, dass dieses Unternehmen eines der sichersten VPN-Protokolle genommen und ihm seine eigene Note verpasst hat. Sie müssen darauf vertrauen, dass diese Änderungen gut implementiert wurden, da der Code nicht öffentlich zugänglich ist, um ihn zu überprüfen. (Im Gegensatz dazu ist OpenVPN ein Open-Source-Protokoll.)

Als nächstes würden wir rätseln, welche Funktion die übrigen Begriffe innerhalb des OpenVPN-Protokolls darstellen. Mit ein bisschen Arbeit wird das klar:

- TLS 1.2 bezieht sich auf die Sicherheit am Anfang einer Verbindung;

- RSA-Zertifikate sind ein Teil dieses Verschlüsselungsprozesses;

- Der Elliptic-Curve-Diffie-Hellman-Algorithmus legt dann fest, wie der Schlüsselaustausch erfolgt;

- Dieser Schlüsselaustausch ist ein ephemerer Austausch;

- Danach schaltet die Verbindung auf 128-Bit-AES-Verschlüsselung um. Sie können Ihre Verbindung auch so konfigurieren, dass stattdessen eine 256-Bit-AES-Verschlüsselung verwendet wird.

Um festzustellen, ob HotSpot Shield VPN kluge Entscheidungen für seine Einrichtung getroffen hat oder nicht, liefert mehr Recherche weiteren Kontext:

- TLS 1.2: OpenVPN verwendet Transport Layer Security, kurz TLS, um die Verbindung zu Beginn zu sichern. Die Version 1.2 wird von Experten als Mindeststandard angesehen. Eine neuere, sicherere Version 1.3 existiert ebenfalls, ist aber noch nicht so weit verbreitet.

- RSA-Zertifikate mit 2048-Bit-Schlüssel: TLS-Zertifikate setzen auf den RSA-Algorithmus, um die Datenübertragung sicher zu halten. Die heutzutage empfohlene Mindestschlüssellänge beträgt 2048 Bit. Einige VPNs verwenden eine längere Schlüssellänge (4096-Bit), aber der Nachteil ist, dass sie langsamer ist.

- Elliptische Kurve Diffie-Hellman-Algorithmus: Dieses Protokoll legt fest, wie das Datenstück (der Schlüssel), das zum Ver- und Entschlüsseln der durch das VPN geleiteten Daten verwendet wird, erzeugt wird. Wie der RSA-Algorithmus basiert ECDH auf asymmetrischen öffentlich-privaten Schlüsselpaaren, weist aber andere Schwachstellen auf. Seine Verwendung in Anlehnung an RSA-Zertifikate hilft, diese Schwachstellen zu mildern.

- Ephemerer Schlüsselaustausch: Bei jeder Sitzung werden eindeutige Schlüssel generiert und dann verworfen, was die Wahrscheinlichkeit verringert, dass ein Dritter die Schlüssel erhält und damit Ihre Daten entschlüsselt.

- 128-Bit-AES- und 256-Bit-AES-Verschlüsselung: Die 256-Bit-AES-Verschlüsselung ist komplexer als die 128-Bit-Variante, die mehr Schutz gegen Brute-Force-Angriffe bietet, aber auch langsamer ist. Indem HotSpot Shield 128-Bit-AES-Verschlüsselung als Standard für aufgebaute Verbindungen wählt, aber 256-Bit als optionale Konfiguration zulässt, hält sich HotSpot Shield an die Industriestandards und lässt dem Benutzer dennoch die Wahl, sein Sicherheitsniveau zu erhöhen.

Sie müssten ein VPN testen, um festzustellen, ob es Ihre Zeit wert ist, aber mit Hilfe von Online-Rezensionen und dieser Recherche werden Sie gut informiert in den Prozess gehen.

Insgesamt stellt die Möglichkeit, diese Art von Überprüfung durchzuführen, sicher, dass Sie alle VPNs, die Ihren Ansprüchen nicht genügen, ablehnen können.

Warum so kompliziert?

Diese Details auseinander zu pflücken kann einige Zeit in Anspruch nehmen, was vielleicht mehr ist, als die meisten Leute tun wollen. Sie können diese Arbeit umgehen, indem Sie sich an bekannte Dienste halten, die von vielen Experten auf dem Gebiet bekannt und empfohlen werden. Wir haben unsere eigene Liste von VPNs, die wir überprüft haben, auf die Sie sich beziehen können, die Anbieter wie Mullvad, Windscribe und HotSpot Shield umfasst. Auch in Foren und auf Seiten wie Reddit wuchern die Meinungen.

*Alaina Yee berichtet für PCWorld über Desktop-PCs, Computerkomponenten, Mini-PCs und mehr. Ihr Lieblingsartikel ist ein jährlicher Artikel, der ihre beiden Leidenschaften vereint: Schnäppchenjagd und PC-Bau.

Be the first to comment