Erfahren Sie, wie ein IT-Security-Benchmark bei Unternehmen aufgebaut ist, wie er abläuft und welche Ergebnisse er liefert. [...]

Angst ist ein schlechter Ratgeber, heißt es. Und doch ist sie ein Leitmotiv in vielen Debatten rund um das Thema Sicherheit. Viele Hersteller und Anbieter von Sicherheitslösungen sind schnell dabei, Schreckensszenarien an die Wand zu malen. An Beispielen wie Hacks, Erpressungstrojanern oder Sicherheitslücken mangelt es ihnen dabei nicht. Wer möchte da schon der Nächste sein? Also besser schnell investieren, bevor man in der Zeitung steht. Dabei ist Sicherheit bei Weitem nicht das einzige Ziel, das ein CIO verfolgen muss. Vielmehr gilt es, Angemessenheit, Kunden- und Nutzerorientierung, Kosten oder die Anforderungen der Digitalisierung nicht aus den Augen zu verlieren.

Wie aber lässt sich der Erfolg messen? Im Spitzensport bieten die Weltbestleistungen der Einzeldisziplinen Sportlern Orientierung. Die Benchmarks von Höhen, Zeiten und Distanzen sind allgemein bekannt. In der IT Security ist das anders. Welche Disziplin bedarf hier gezielter Weiterentwicklung, um Schwächen auszumerzen? Welche Leistungswerte sind Maßstab der Marktführer? Wo werden bereits Spitzenleistungen erbracht?

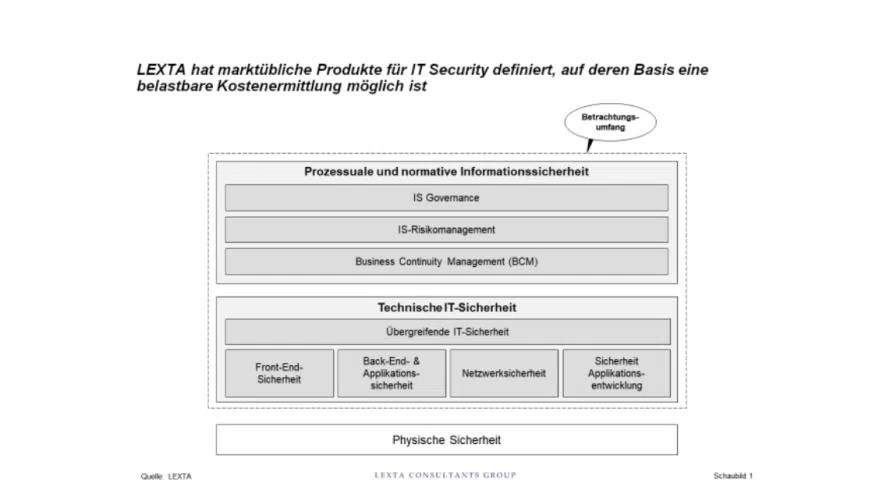

Normative und technische Sicherheit

So wie einzelne Trainingseinheiten eines Spitzensportlers in einen übergreifenden Trainingsplan eingebettet sind, um ein Optimum an Schnelligkeit, Ausdauer und Kraft zu erreichen, sollten auch IT-Sicherheitsmaßnahmen in einen stringenten Maßnahmenplan eingebettet sein. So definieren die Vorgaben der normativen Sicherheit die konkrete Ausgestaltung der technischen Sicherheit. Ausgewogen und abgestimmt mit Informationssicherheitsstrategie, Risikomanagement und IT Business Continuity Management ermöglicht der Maßnahmenplan einen Rundumblick auf Sicherheitsanforderungen und -ziele. Hier wird der Grundstein für eine erfolgreiche Informationssicherheit gelegt. Darauf aufbauend werden konkrete Sicherheitsarchitekturen und technische Maßnahmen abgeleitet und implementiert. Lücken in der normativen Security ziehen in der Regel Lücken in der technischen IT Security nach sich.

Gegenstand des Benchmarkings sind daher gleichermaßen beide Bereiche der Informationssicherheit – sowohl die normative wie auch die technische Sicherheit.

In der Governance werden die Strategie und die grundlegenden Prinzipien der Informationssicherheit (IS) festgelegt und in ein Managementsystem (ISMS) eingebettet, um die Informationssicherheit stetig weiterzuentwickeln. Das Risikomanagement – ein wesentliches Element moderner Sicherheitsmanagementsysteme – wird aufgrund seiner hohen Relevanz separat betrachtet. Das gilt auch für das Business Continuity Management. Beide konkretisieren die Anforderungen und geben den Rahmen für die technische Sicherheit vor. Ist beispielweise eine passive Netzwerksicherheit mittels Firewalls noch ausreichend oder bedarf es aktiver Überwachung und einer Einbettung in das Security Information- und Event Management (SIEM)?

Diese konkreten Implementierungen werden im Bereich technische Sicherheit untersucht. Wie ist die Maturität übergreifender Aspekte wie des Identity- und Access-Managements oder des Security-Monitorings? Wie werden die Endgeräte der Benutzer abgesichert? Wie steht es um die Sicherheit der Infrastruktur und der Geschäftsanwendungen? Werden die Sicherheitslücken von morgen schon heute durch sichere Prozesse in der Entwicklung vermieden?

Wie funktioniert ein Benchmark der Informationssicherheit?

Der Ablauf eines Benchmarkings folgt diesem Schema: Nach dem obligatorischen Projekt-Setup (Koordination des Terminplans und der Beteiligten) und der finalen Abgrenzung des Benchmarking-Umfangs werden Ist-Daten erhoben. Dazu gehört die Erfassung der detaillierten Leistungen (über 200 Einzelpositionen), der Kosten, der relevanten Mengengerüste, der Service Levels sowie eventueller Besonderheiten. Unter Mengengerüsten ist ein definiertes Set an Mengen zu verstehen, die im Rahmen von Benchmarks erhoben werden. Sie bilden die Basis der späteren Kennzahlen-Analysen und variieren von der Anzahl der untersuchten Security-Vorfälle über die Anzahl der durchgeführten Risikoanalysen bis hin zu den eingesetzten externen Personalkapazitäten pro Disziplin.

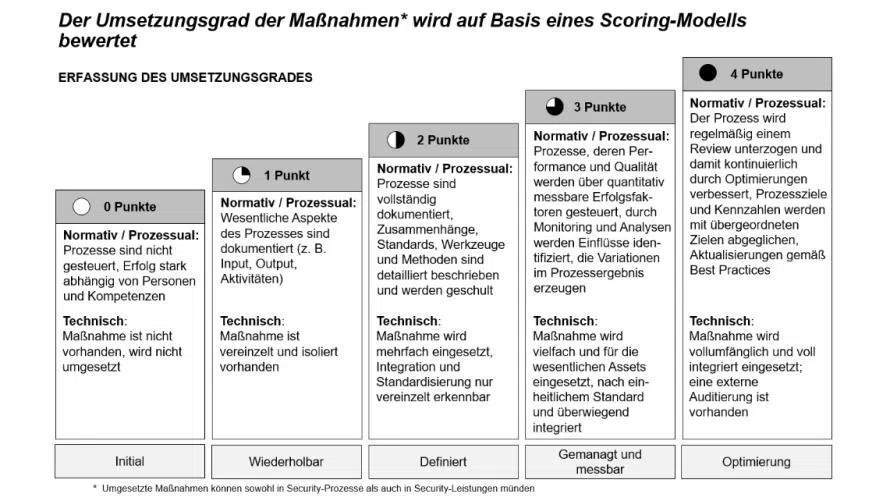

Beim Benchmark der Informationssicherheit wird zusätzlich pro Leistung der Umsetzungsgrad bewertet. Auf Basis eines Scoring-Modells nimmt der Benchmark für jeden Prozess in der Informationssicherheit den Reifegrad, den Umfang der Nutzung sowie die Integration in die Architektur von technischen Services der IT-Sicherheit auf.

Dieser Prozess umfasst in der Regel etwa vier Wochen und damit die Hälfte der achtwöchigen Projektlaufzeit, wobei die individuelle Dauer stark von der Datenlage des Auftraggebers abhängt. Gemeinsam werden in Interviews mit den Ansprechpartnern aus dem Technikbereich und aus dem Informationsmanagement alle relevanten Daten gesammelt, Inhalte und Umsetzung mit dem Markt abgeglichen, um zu einer belastbaren Bewertung zu kommen.

In den nächsten beiden Phasen wird die Vergleichbarkeit sichergestellt. Dabei spielen die richtige Datengrundlage und die Auswahl der richtigen Vergleichsunternehmen eine Rolle. Das geschieht einerseits durch die Normalisierung etwaiger Differenzen wie etwa Abweichungen in der Kostenverrechnung. Andererseits wird aus der Benchmark-Datenbank eine passende Referenzgruppe ausgewählt. Diese umfasst acht bis zwölf Unternehmen, welche vergleichbaren Anforderungen unterliegen und ähnliche Größenordnungen aufweisen. Diese Daten werden in der Regel durch den Benchmark-Berater aus erster Hand in vergleichbaren Projekten aufgenommen und qualitätsgesichert. Nur wenn die Vergleichbarkeit der Unternehmen untereinander sichergestellt ist, sind die Ergebnisse aussagekräftig. Unterliegt ein Unternehmen den KRITIS-Anforderungen, ist ein anderes Sicherheitsniveau angemessen als bei Unternehmen aus einem unregulierten Bereich. Ein Unternehmen mit 50.000 Benutzern weist andere Kostenstrukturen auf als ein Unternehmen mit 1.000 Benutzern.

In den letzten beiden Phasen werden der Benchmark ausgewertet und Optimierungspotenziale aufgezeigt.

Kosten in Relation zum Umsetzungsgrad

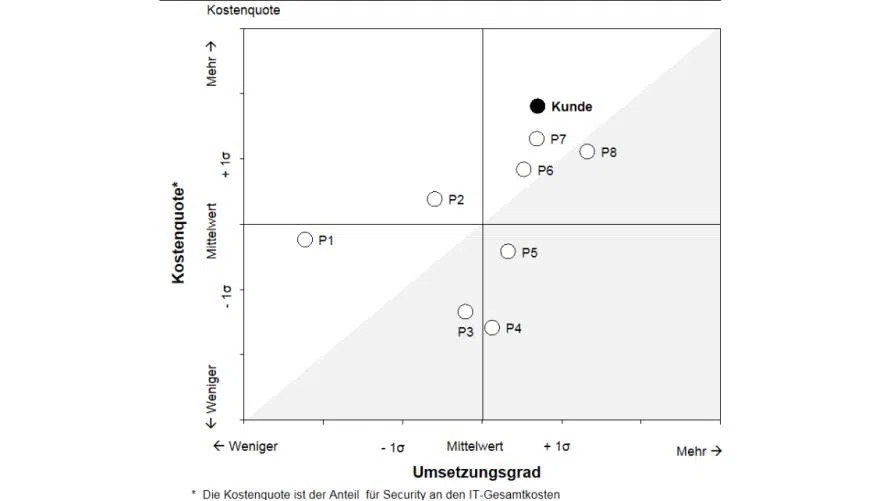

Um mit diesem Benchmark möglichst große Aussagekraft und größtmöglichen Nutzen zu erzielen, muss die Relation zwischen Kosten und Umsetzungsgrad hergestellt werden. Die optimale Darstellung bietet eine Matrix der beiden Dimensionen.

Die Standortbestimmung jeder Disziplin liefert wichtige Impulse für die weitere Ausgestaltung der Informationssicherheit. Für die kluge Interpretation der Ergebnisse ist das Gesamtbild wichtig. Dazu werden weitere detaillierte Auswertungen zu Umsetzungsgrad, Mengen, Anzahl der Mitarbeiter, Service Level etc. gemacht. Eine Vielzahl von Kennzahlen wird dazu ausgewertet. So wird ein Kontext für die Benchmarks geschaffen und Abweichungen zum Markt werden herausgearbeitet.

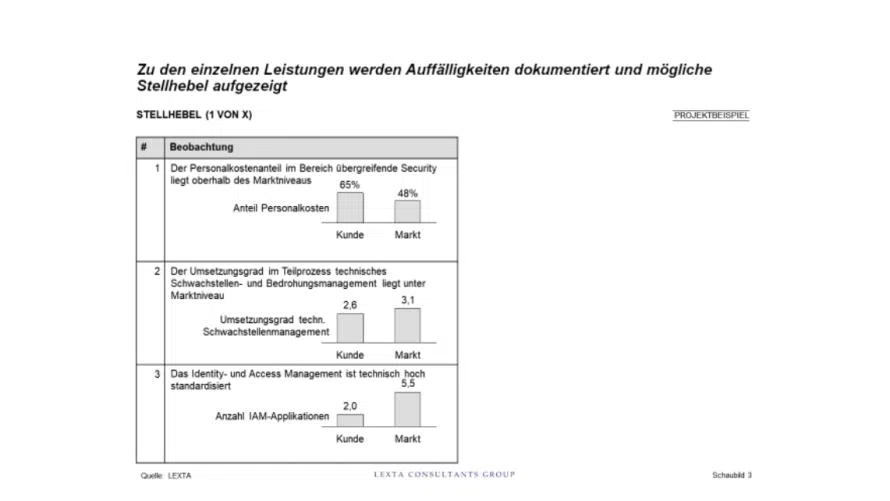

Basierend auf den Benchmarking-Ergebnissen und den während der Ist-Aufnahmen gemachten Beobachtungen werden zudem mögliche Stellhebel für Verbesserungen abgeleitet. Im Fokus stehen Kennzahlen zur Effektivität wie auch zur Effizienz, zum Beispiel Abdeckungsgrad von Sicherheitsprozessen, Anzahl von Security-Vorfällen pro Benutzer oder Personalkapazitäten pro Bereich.

Optimierungen werden entlang dieser Dimensionen ausgewiesen: von strategischen Weichenstellungen auf Basis technologischer Trends, beispielsweise Automatisierung, bis zu konkreten taktischen Maßnahmen auf Service-Ebene, etwa die Härtung von Konfiguration oder Durchführen von Security-Tests. Diese Suche erfordert profundes Wissen und langjährige Erfahrung.

Fazit

Ein Benchmark schafft durch den strukturierten Marktvergleich Klarheit, wie es um die Effizienz und Effektivität der eigenen Informationssicherheit bestellt ist. Während interne Kennzahlensysteme den eigenen Fortschritt über die Zeit messen können, schafft ein Vergleich mit dem Markt Transparenz, ob die gewählten Ziele und deren Erreichung in einer sich stetig weiterentwickelnden Welt noch zeitgemäß und angemessen sind.

*Felix Hug ist Managing Partner bei der Alevo AG.

**Hannes Fuchs ist Director bei der Lexta Consultants Group.

Be the first to comment