Malware, die über Cloud-Dienste wie OneDrive oder SharePoint verbreitet wird, versucht, den Defender zu deaktivieren und zu umgehen. Diese einfachen Einstellungen helfen, dies zu verhindern. [...]

Angreifer nutzen inzwischen immer mehr „interessante“ Plattformen und Methoden, um sich Zugang zu unseren Netzwerken zu verschaffen, insbesondere bei Cloud-Plattformen. OneDrive, OneNote, SharePoint und Sharefile können alle bösartige Dateien enthalten. Auch Google und Amazon Web Services (AWS) können gefährliche Websites hosten. Repositories wie GitHub wurden kürzlich für Ransomware-Angriffe genutzt.

Websites wie diese sind für Angreifer attraktiv, weil wir ihnen vertrauen und weniger paranoid sind, wenn es um die Links geht, die sie liefern. Bis vor kurzem dauerte es sehr lange, schädliche Dateien von diesen Seiten zu entfernen. In den letzten Wochen hat Microsoft Office 365-Standorte aus den 15 wichtigsten Malware-Sites entfernt, die auf URLHaus aufgeführt sind.

Können Sie solche Standorte blockieren, ohne dass es zu Problemen mit den geschäftlichen Anforderungen im Unternehmen kommt? Manche Mitarbeiter sollten keine Notwendigkeit haben, bestimmte Websites aufzurufen, andere hingegen haben dieses Bedürfnis. Je nach Unternehmen können Sie den Browser-Schutz so einrichten, dass nur bestimmte Websites, die für die Arbeit benötigt werden, zum Surfen zugelassen sind. Andere müssen vielleicht einen nuancierten Ansatz einrichten, bei dem nur einige Benutzer vollen Zugriff auf Internet-Seiten haben und andere stärker eingeschränkt sind.

Netzwerkadministratoren können Microsoft 365, Google oder AWS nicht einfach blockieren, denn Ihr Unternehmen ist darauf angewiesen. Sie sollten jedoch sicherstellen, dass Ihre Antiviren-Plattformen oder Ihre Firewall- bzw. Unified-Threat-Management-Lösungen keine Ausschlüsse oder Ausnahmen enthalten, die den Schutz Ihres Netzwerks beeinträchtigen könnten.

Einrichten von Warnungen für deaktivierte Antiviren-Software

Angreifer versuchen oft, Ihre Antiviren-Software zu deaktivieren, um nicht entdeckt zu werden. Wenn ein lokales Administratorkonto kompromittiert ist oder der Angreifer Schwachstellen ausgenutzt hat, um sich Zugang zu Ihrem Netzwerk zu verschaffen, kann er Defender unbemerkt deaktivieren. Sie sollten Ihre Konfigurationen überprüfen, um festzustellen, ob Sie gewarnt würden, wenn der Virenschutz deaktiviert wäre.

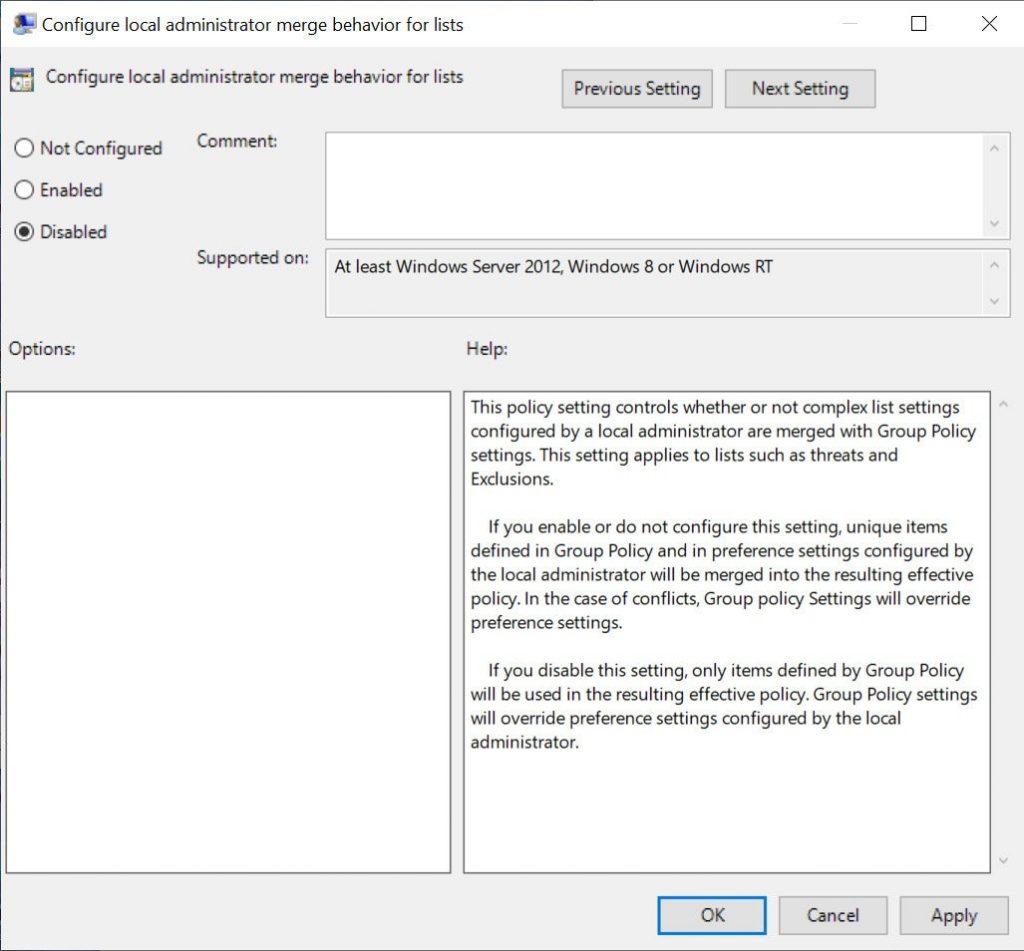

Eine der besten Möglichkeiten, dies zu tun, ist die Deaktivierung der lokalen Admin-Zusammenführung und die Aktivierung des Manipulationsschutzes in Windows Security. Die Konfiguration der Zusammenführungsrichtlinie in Microsoft Defender ist in Defender für Endpoint Version 100.67.60 oder höher verfügbar. Sie können eine Kombination aus administrator- und benutzerdefinierten Ausnahmen (Zusammenführen) oder nur administratordefinierte Ausnahmen (admin_only) festlegen, um zu verhindern, dass lokale Benutzer ihre eigenen Ausnahmen definieren.

Folgen Sie in der Gruppenrichtlinie den Schritten des Richtlinienpfads von:

- Computerkonfiguration

- Administrative Vorlagen

- Windows-Komponenten

- Windows Defender Antivirus (auf älteren Plattformen oder Servern) oder Microsoft Defender Antivirus

Wie Microsoft auf dem obigen Bildschirm vermerkt:

Diese Richtlinieneinstellung steuert, ob komplexe Listeneinstellungen, die von einem lokalen Administrator konfiguriert wurden, mit Gruppenrichtlinieneinstellungen zusammengeführt werden oder nicht. Sie gilt für Listen wie Bedrohungen und Ausschlüsse. Wenn Sie diese Einstellung aktivieren oder nicht konfigurieren, werden eindeutige Elemente, die in der Gruppenrichtlinie und in den vom lokalen Administrator konfigurierten Präferenzeinstellungen definiert sind, in der resultierenden effektiven Richtlinie zusammengeführt. Im Falle von Konflikten haben die Gruppenrichtlinieneinstellungen Vorrang vor den Präferenzeinstellungen. Wenn Sie diese Einstellung deaktivieren, werden nur die in der Gruppenrichtlinie definierten Elemente in der resultierenden effektiven Richtlinie verwendet. Die Gruppenrichtlinieneinstellungen haben Vorrang vor den vom lokalen Administrator konfigurierten Einstellungen.

Wenn Sie Intune oder Registrierungseinstellungen verwenden, geben Sie ein:

HKLM\Software\Policies\Microsoft\Windows Defender!DisableLocalAdminMergeBei Workstations und Servern, die Microsoft Defender als Virenschutz verwenden, sollten Sie die Sicherheitseinstellungen schützen, indem Sie den Manipulationsschutz einrichten. Er schützt Sie vor bösartigen Programmen, die den Viren- und Bedrohungsschutz, den Echtzeitschutz, die Verhaltensüberwachung, den Virenschutz (z. B. IOfficeAntivirus (IOAV)), den in der Cloud bereitgestellten Schutz und die Sicherheitsaktualisierungen deaktivieren. Der Manipulationsschutz setzt Defender Antivirus auf seine sicheren Standardwerte fest und verhindert, dass Ihre Sicherheitseinstellungen geändert werden. Der Manipulationsschutz, der früher nur auf E5 angeboten wurde, ist jetzt standardmäßig in Windows 10 enthalten.

Gruppenrichtlinienausschlüsse für Antiviren-Scans

Ein weiterer Punkt, den Sie überprüfen sollten, sind die Gruppenrichtlinienausschlüsse für Antiviren-Scans. Wenn Sie diese Werte vor Jahren eingerichtet und nie überprüft haben, schließen Sie möglicherweise Ordner von der Überprüfung aus, die nicht ausgeschlossen werden sollten. Angreifer können die Registrierungsschlüssel und Gruppenrichtlinien-Einstellungen während der Erkundung überprüfen, um im Voraus zu wissen, welche Speicherorte von Scans ausgeschlossen sind, und so ihre Skripte und Angriffssequenzen an diesen „sicheren“ Orten platzieren. Überprüfen Sie diese Ordner in regelmäßigen Abständen, um sicherzustellen, dass keine neuen Dateien zu diesen Speicherorten hinzugefügt wurden. Oft handelt es sich dabei um Installationsorte von Datenbanken, die neue oder wachsende Datendateien enthalten können, aber keine neuen Dateien enthalten sollten.

Fazit: Sie sollten wissen, dass Angreifer Cloud-Speicherorte nutzen, um Angriffe zu starten. Beginnen Sie jetzt mit den Nachforschungen, um Ihr Netzwerk besser schützen zu können.

Be the first to comment