Die beliebte Messaging- und Videokonferenzplattform ist mit Sicherheits- und Datenschutzrisiken behaftet. Dies sind die eingeschränkten Optionen, die Sie zum Schutz von Benutzern und Daten von Drittanbietern haben. [...]

Je mehr Sie von zu Hause aus arbeiten, desto mehr müssen Ihre Collaboration-Tools eingehend geprüft werden. Eine beliebte Wahl für Instant Messaging und Videokonferenzen ist Microsoft’s Teams, und die Sicherung dieser Anwendung stellt eine Herausforderung dar.

Teams hat bereits einen großen Exploit, der es einem böswilligen Akteur ermöglichen würde, mit Hilfe des Microsoft Teams Updaters binäre oder böswillige Payloads herunterzuladen. Forscher fanden diesen Fehler Anfang dieses Sommers, als sie eine Behelfslösung für einen früheren Patch verwendeten, der für Teams herausgegeben wurde. Der Exploit umfasst viele Schritte: Er nutzt eine SMB-Freigabe (SMB = Server Message Block) zur Umgehung der Beschränkungen, die Teams bei der Aktualisierung über eine URL auferlegt wurden. Das bedeutet, dass sich ein Angreifer in einem Netzwerk in der Nähe des beabsichtigten Opfers aufhalten und eine Vielzahl von Situationen nutzen muss, um die Malware seiner Wahl zu installieren.

Als sich die Forschungsexperten an Microsoft wandten, behauptete der Softwareriese, dass es sich hierbei um eine Funktion und nicht um einen Fehler handele und dass mehrere seiner Kunden den Remote-Zugriff auf das SMB nutzen, um ihr Teams zu aktualisieren. Es bleibt also immer noch ein Problem.

In einem anderen Fall brachte ein Lösegeld-Angriff auf Canon dessen Teams-Installation zum Einsturz. Obwohl dies nicht direkt mit der Sicherheit von Teams zu tun hat, zeigt es doch die Notwendigkeit, diesen Kanal zu sichern und einen Notfallplan für nach dem Angriff parat zu haben, der vorgibt, wie Sie sicher kommunizieren können, wenn Sie gerade nicht auf Teams zugreifen können.

Microsoft war in letzter Zeit damit beschäftigt, Teams zu aktualisieren. Die meisten seiner neuesten Funktionen sind nur in der neuesten Version seiner Windows-Desktop-Anwendung verfügbar, die bereits Ende Juli veröffentlicht wurde; die Versionen für Webbrowser und Mac sind noch nicht annähernd funktionsgleich. Wenn Sie Ihre Teams-Clients noch nicht aktualisiert haben, sollten Sie dies so schnell wie möglich nachholen.

All diese Features bedeuten, dass Sie eine bessere zentralisierte Verwaltung von Teams benötigen werden. Microsoft hat auch das Team Admin Center verbessert, in dem Sie alle Ihre Team-Endpunkte von einem zentralen Bildschirm aus verwalten können. Dazu gehören die automatische Registrierung von Geräten und automatische Software-Updates sowie die Möglichkeit, Teams-Anwendungen direkt vom Verwaltungszentrum aus zu installieren.

Wie Microsoft Teams sichert

Wenn es um die Sicherung von Teams geht, hat Microsoft zwei grundlegende Pfade: diejenigen, die teamspezifisch sind, und diejenigen, die allgemein Office 365 oder Azure-bezogen sind. Sie müssen beide Wege gehen, um die bestmögliche Datensicherheit zu erreichen.

Um Teams absichern zu können, ist es wichtig, Ihre gesamte Microsoft-Online-Konfiguration zu kennen. Sie müssen viele Menüs bedienen und durch Ihre gesamte Microsoft-Softwareinfrastruktur navigieren, um diese abzusichern. Dadurch erhöht sich die Wahrscheinlichkeit, dass Sie etwas übersehen: einen Benutzer mit der falschen Berechtigungsreihe, eine Anwendung, die zu viel Zugriff auf kritische Daten hat, oder eine übersehene Gruppensicherheitsrichtlinie. Es könnte helfen, wenn ein Kollege Ihre Arbeit überprüft.

Dieses Webinar zeigt Ihnen, wie Sie grundlegende Konfigurationsoptionen einrichten können. Ein Leitfaden zur Teams-Sicherheit behandelt weitere allgemeine Fragen.

Der zweite Schritt besteht darin, Gruppenrichtlinien und Azure Active Directory-Optionen zu verstehen, die Ihre gesamte Office 365-Installation absichern. Gehen Sie zum Beispiel zu Ihren SharePoint-Einstellungen für die Verwaltung Ihrer Dateifreigabesicherheit und zu den Azure AD-Einstellungen für die Verwaltung von Benutzerauthentifizierungen. Ein guter Ort, um mit dem Verständnis dieser Themen zu beginnen, ist diese Liste mit Empfehlungen.

Unterstützung von Drittanbieter-Sicherheitsanwendungen für Teams

Tools von Drittanbietern stehen zur Verfügung, um die internen Sicherheitsfunktionen von Teams zu verbessern. Microsoft verfügt über einen Katalog von Anwendungen für Teams, aber nur wenige davon können aus der Ferne als sicherheitsrelevant betrachtet werden, darunter

- Der Sicherheits-Assistent von eSentire, nur für eSentire-Kunden, sendet Warnungen zum Cloud-Service direkt an den Microsoft Teams Channel zur Prüfung.

- Cyberday hilft sicherzustellen, dass die Benutzeraktivitäten innerhalb der Teams in Übereinstimmung mit den Datenschutz- und Sicherheitsvorschriften und -richtlinien bleiben.

- Clearedin generiert Sicherheitsberichte für verdächtige Nachrichten und Benutzer.

- FileMaster ist ein Data Loss Prevention (DLP)-Tool zur Überwachung und Kontrolle sensibler Informationen.

Das wahrscheinlich robusteste Sicherheitstool von Drittanbietern für Teams ist Avanan, das zu den ersten Anbietern in diesem Bereich gehörte. Es kontrolliert den Zugriff auf vertrauliche Daten, isoliert bösartige Inhalte unter Quarantäne und informiert Benutzer über Sicherheitsereignisse. Es fängt verkürzte URLs ab und erweitert die Konformitätsberichte, die nativ in Teams gefunden werden.

Angesichts des Wachstums von Teams sollten mehr Anbieter Sicherheitstools und -funktionen zur Unterstützung der Plattform anbieten. Bevor Sie sich auf eines davon festlegen, sollten Sie den Anbietern von Add-Ons die folgenden Fragen stellen:

- Welche Risiken versuchen Sie zu vermeiden? Ein Benutzer, der eine schädliche URL eingibt? Oder die Weitergabe von Phishing-Ködern zum Herunterladen von Malware? Ein böswilliger Benutzer, der an einer Ihrer Diskussionsgruppen teilnimmt? Oder jemand, der versehentlich eine Sozialversicherungsnummer eingibt?

- Welche Informationen sind auf den Dashboards verfügbar? Normalerweise arbeiten diese Tools in Verbindung mit einem webbasierten Dashboard, in dem Sie verschiedene Bedrohungsrichtlinien einrichten, z. B. das Hinzufügen zum Wörterbuch für verbotene Wörter oder die Abstimmung der Reaktion des Tools auf ein Ereignis.

- Fängt es gekürzte URLs ab? Dies ist ein Muss, da ein Tool die verkürzten Links automatisch erweitert und dann überprüft, ob sie bösartig oder gutartig sind.

- Wie hoch ist der Echtzeitschutz? Die Verzögerung bei der Meldung eines Problems kann für Ihr SOC-Team von Bedeutung sein.

Slack und Teams für die native Sicherheit im Vergleich

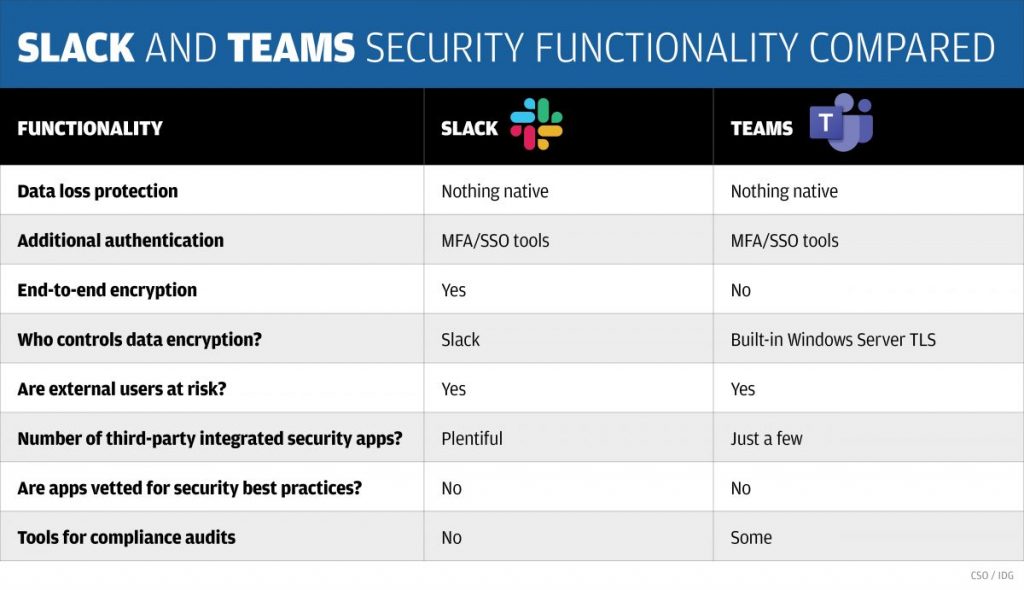

Wenn Sie dabei sind, sich für eine Kollaborationsplattform zu entscheiden oder diese aufzurüsten, stehen wahrscheinlich Teams und Slack – die Marktführer – auf Ihrer Auswahlliste. Teams ist nicht ganz da, wo Slack ist, wenn es um Sicherheit geht. Das unten stehende Diagramm zeigt Bereiche, in denen beide Produkte verbessert werden könnten. Bei der Anzahl der verfügbaren Anwendungen von Drittanbietern liegt Slack an der Spitze, aber Teams bietet einen Mechanismus zur Erstellung grundlegender Konformitätsprüfungen durch Drittanbieter. (Mehr dazu in Kürze.)

Eines der größten Risiken besteht darin, externen Nutzern die Teilnahme an Diskussionen zu ermöglichen. Teams erlaubt dies jetzt, was bedeutet, dass jeder Benutzer jeden in eine Gruppe einladen kann.

Wenn es um den durchgängigen Datenschutz geht, hat Teams noch einen langen Weg vor sich. Ja, Sie können die Windows Server-eigene TLS-Verschlüsselung verwenden, aber das schützt nicht den gesamten Pfad. Wenn Sie darüber besorgt sind, sollten Sie die Anschaffung eines CASB in Betracht ziehen.

Schließlich rekrutiert Teams fleißig App-Entwickler von Drittanbietern, um seine Funktionalität zu erweitern. Microsoft hat sogar diesen Leitfaden für Benutzer veröffentlicht, damit diese die Funktionalität mit nur wenigen Mausklicks erweitern können. Es gibt jedoch keine formale Überprüfung dieser Anwendungen auf bewährte Sicherheitspraktiken.

Das sollte Anlass zur Sorge geben, zumal die Benutzer willkürlich Anwendungen hinzufügen und den Bereich der potenziellen Gefahrenquellen vergrößern. Viele der funktionalen Verbesserungen während des Sommers haben Teams viel nützlicher für die Erstellung von Anwendungen in Excel (man denke an Power BI) und an anderer Stelle im gesamten Microsoft-Ökosystem gemacht. Dies bedeutet eine Open Season für Sicherheitsfragen.

*David Strom schreibt und spricht über Sicherheits-, Netzwerk- und Kommunikationsthemen für CSO Online, Network World, Computerworld und andere Publikationen.

Be the first to comment