Microsoft Threat Protection kann Windows-Systeme und Office 365-Benutzer auf vielen Ebenen schützen, aber die Lizenzanforderungen können verwirrend sein. [...]

Mich verbindet eine Hassliebe mit Microsoft Threat Protection (MTP). Ich liebe das Konzept, die Plattform und die Teile, aus denen MTP besteht, wirklich sehr. Es bietet Ihnen eine Übersicht über alles – von den Systemen der Benutzer bis hin zu den Azure-Cloud-Assets – in einem einzigen Fenster. Microsoft Threat Protection besteht aus Microsoft Defender Advanced Threat Protection (ATP), Microsoft Office 365 ATP, Microsoft Cloud App Security und Azure ATP.

Was ich an MTP hasse, sind die Lizenzanforderungen. Für jedes Teil ist mindestens eine bestimmte Lizenz erforderlich. Eventuell müssen Sie den Umfang der Reports erweitern, um nur von den Benutzern Informationen zu sammeln, die für die jeweiligen Funktionen lizenziert sind. Lesen Sie den Microsoft 365 Lizenzierungsleitfaden, bevor Sie weitermachen. Um beispielsweise die Arbeitsstationen für das, was früher Windows ATP hieß und jetzt Microsoft Defender ATP heißt, zu lizenzieren, benötigen Sie eine Lizenz für Windows 10 Enterprise E5, Windows 10 Education A5, Microsoft 365 E5 (M365 E5, das Windows 10 Enterprise E5 enthält) oder Microsoft 365 A5 (M365 A5).

Microsoft Defender ATP

Die Lizenzierung von Microsoft Defender ATP eröffnet mehrere Funktionen, die zusätzliche Informationen und Anleitungen liefern, wenn es zu einem Sicherheitsvorfall kommt. Sobald Sie die Rechner in die Konsole integriert haben, können Sie in der Zeit zurückgehen und prüfen, was mit einem bestimmten System passiert ist. Dies kann bei der Erfassung und Beschaffung von Protokolldateien hilfreich sein, wenn ein System beispielsweise Opfer eines Lösegeldangriffs wurde. Auch Logdateien oder beweiskräftige Informationen, die sich jetzt auf einer verschlüsselten Festplatte befinden, die von einem Angreifer gefangen gehalten wird, können erfasst und gesammelt werden. Microsoft Defender ATP kann jetzt auch zum Schutz von Macs verwendet werden.

Ich bin ein Fan der Bildungs- und Informationsangebote, die das Portal des Microsoft Defender Security Center bietet. Ausgehend von den Informationen, die das Secure Score liefert, ermöglicht es Ihnen, Schwachstellen auf Ihren Desktop-Rechnern noch besser zu erkennen.

Microsoft Defender ATP verfügt auch über ein Bildungsportal, das auf Bedrohungen hinweist, die in freier Wildbahn gesehen wurden und sich auf Ihre Organisation auswirken können.

Dieses Portal ist hilfreich, um hochgradige Bedrohungen und Branchentrends zu verstehen. Es ermöglicht mir auch zu sehen, welche Rechner in meinem Netzwerk von diesen Bedrohungen betroffen sind. Die Mitre ATT&CK-Sequenzen, die das Portal bietet, helfen mir dabei, besser zu verstehen, wie Angreifer in mein Netzwerk eindringen, so dass ich Wege zum besseren Schutz der Systeme finden kann.

Die kostenlose Testversion führt Sie durch die Evaluierungslabors, um die Auswirkungen tatsächlicher Angriffe auf Testrechnern zu sehen, so dass Sie die Funktionsweise von ATP besser verstehen können, bevor Sie in die Lösung investieren.

Microsoft Office 365 ATP

Am bekanntesten aus dem Angebot an Sicherheitslösungen ist Office 365 ATP, das den Deep Scan von Anhängen und Click-Link-Schutz für Benutzer bietet. Office 365 ATP ist sowohl als Teil von Microsoft 365 Business als auch als separates Add-on erhältlich. Office 365 ATP Plan 2 (P2) ist in Office 365 E5, Office 365 A5 und Microsoft 365 E5 enthalten. Office 365 ATP Plan 1 ist in Microsoft 365 Business enthalten. Der ATP-Plan P1 umfasst Safe Attachments, Safe Links, ATP für SharePoint, OneDrive und Microsoft Teams, erweiterten Anti-Phishing-Schutz und Echtzeiterfassung.

Der P2-Plan baut auf diesem auf, und fügt Threat Tracker, Threat Explorer, automatisierte Ermittlung und Reaktion sowie einen Angriffssimulator hinzu. Wenn Sie von Microsoft bereitgestellte E-Mails gehostet haben und keine anderen Bestandteile der Suite zum Schutz vor Bedrohungen erwerben, empfehle ich Office 365 ATP als absolutes Minimum an Schutz. Sie können die Anleitung von CISecurity.org oder ITpromentor.com verwenden, um die Einrichtung zu optimieren und fein abzustimmen.

Microsoft Cloud App Security

Microsoft Cloud App Security ermöglicht Ihnen einen besseren Schutz gegenüber verstohlenen Angreifern und Office-Benutzern, die ein unbeabsichtigtes Risiko darstellen. Sie hilft Ihnen auch, ungewöhnliche Anmeldungen und andere Angriffsmuster zu erkennen. Starten Sie Cloud App Security, indem Sie zum Portal-Standort gehen. Von dort aus können Sie ungewöhnliche Aktivitäten überprüfen. Ich habe z.B. eine Umleitungsregel für die Mailbox des Administrators eingerichtet, und das Modul Cloud App Security hat diese Aktion automatisch blockiert und mir einen Alert gesendet.

Cloud App Security ist außerdem die Plattform, mit der Sie verschiedene Richtlinien prüfen können, z. B. Zugriffe aus ungewöhnlichen Ländern, oder feststellen können, wann Berechtigungsnachweise durchgesickert sind und an unterschiedlichen Speicherorten für Berechtigungsnachweise gefunden wurden. Am besten gefallen mir die Warnmeldungen, die angezeigt werden, wenn ein Angreifer aus einem fremden Land versucht, sich anzumelden, und Sie überprüfen können, von welchem Betriebssystem und von welchem Standort aus er versucht, sich anzumelden.

Azure ATP

Azure ATP wird mit einer Enterprise Mobility + Security 5 (EMS E5) Lizenz direkt über das Microsoft 365 Portal lizenziert. Sie können auch das Cloud Solution Partner (CSP)-Lizenzmodell verwenden. Einzelne Azure ATP-Lizenzen sind ebenfalls erhältlich. Sobald Sie sich im Portal anmelden, richten Sie eine Azure-ATP-Instanz ein und laden den ATP-Sensor auf Ihre Domänencontroller herunter.

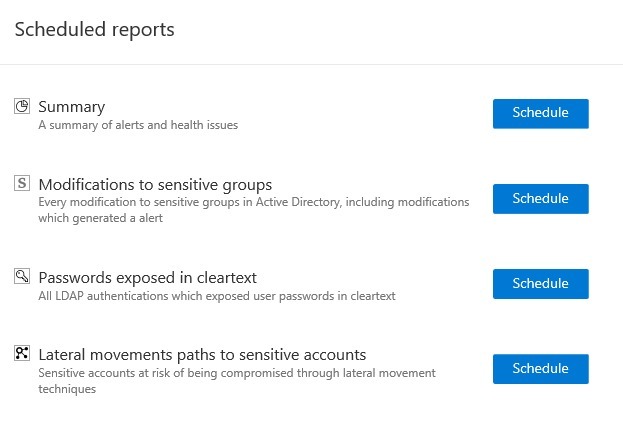

Zu den grundlegenden Reports gehören u.a. Benachrichtigungen über laterale Bewegung für User Credential Harvesting oder Ransomware und die Anzeige, wenn LDAP-Abfragen Passwörter im Klartext offenlegen.

Dadurch erhalten Sie einen ganzheitlichen Blick auf Ihr Unternehmen, sowohl aus der Sicht vor Ort als auch aus der Sicht der Probleme in Ihren Cloud Assets. Ich empfehle, sich für eine Testversion anzumelden und sich die Zeit zu nehmen, die Labore durchzuarbeiten, in denen Sie „Angriffe“ einsetzen können, um dann zu überprüfen, wie Sie darauf reagieren und die Ergebnisse interpretieren. In diesem Bereich sollten Sie das Potenzial von ATP mit anderen Anbietern vergleichen. Die Fähigkeit, in Ihrem gesamten Unternehmen nach jeder Art von Bedrohung Ausschau halten zu können, ist für uns alle in der Zukunft erforderlich.

*Susan Bradley schreibt unter anderem für CSO.com.

Be the first to comment