Seafile ist eine Alternative zur populären ownCloud für die Konfiguration einer Private Cloud. Lesen Sie, wie sich Seafile unter Ubuntu installieren und verwenden lässt. [...]

APACHE WEBSERVER FÜR SEAFILE EINRICHTEN

Weiter oben haben wir bereits die benötigten Pakete python-flup und libapache2-mod-fastcgi installiert. Nun müssen wir diverse Module aktivieren. Erledigen Sie das als root.

Code

1 a2enmod rewrite

2 a2enmod proxy_http

a2enmod fastcgi

Möglicherweise sind einige Module bereits aktiviert. Haben Sie die obigen Befehle ausgeführt, starten Sie Apache 2 neu:

service apache2 restart

Nun editieren Sie die Datei /etc/apache2/apache2.conf und fügen am Ende der Datei diese Zeile ein:

FastCGIExternalServer /var/www/seahub.fcgi -host 127.0.0.1:8000

Im Anschluss editieren Sie die Datei /etc/apache2/sites-enabled/000-default.conf. In unserem Fall ist dieser Inhalt notwendig:

Code

1

2 DocumentRoot /var/www

3 RewriteEngine On

4 Require all granted

5 #

6 #

7 ProxyPassReverse /seafhttp http://127.0.0.1:8082

8 #

9 #

10 RewriteCond %{REQUEST_FILENAME} !-f

11

Code

1 ServerName 192.168.100.80

2 Alias /media/home/seafile/tecchannel/seafile-server-latest/seahub/media

3

4

5 # seafile fileserver

6 ProxyPass /seafhttp http://127.0.0.1:8082

7 RewriteRule ^/seafhttp – [QSA,L]

8 # seahub

9 RewriteRule ^/(media.*)$ /$1 [QSA,L,PT]

10 RewriteRule ^(.*)$ /seahub.fcgi$1 [QSA,L,E=HTTP_AUTHORIZATION:%{HTTP:Authorization}]

Sollten Sie bei ServerName eine Domäne angeben, müssen Sie auch die Datei ccnet.conf im Ordner ccnet ändern. Würden wir an dieser Stelle als ServerName zum Beispiel seafile.tecchannel.de verwenden, müssten wir in der Datei ccnet.conf den Parameter SERVICE_URL anpassen. In unserem Fall müsste er dann so lauten:

SERVICE_URL = http://seafile.tecchannel.de

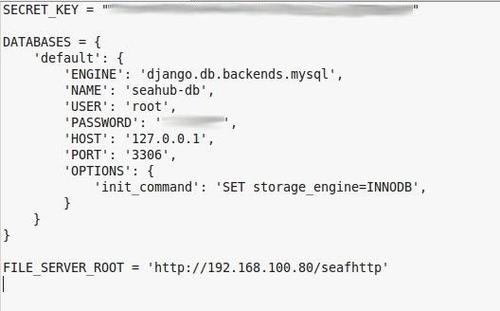

An dieser Stelle modifizieren Sie die Datei seahub_settings.py, die wir in unserem Fall im erstellten Verzeichnis tecchannel finden. Wir fügen für unseren Fall ein:

FILE_SERVER_ROOT = ‚http://192.168.100.80/seafhttp‘

Sollten Sie eine andere Domäne verwenden, wäre das auch hier entsprechend anzupassen.

Starten Sie nun Apache zur Sicherheit noch einmal durch (als root) und im Anschluss Seafile (als Anwender seafile). Sie finden die Skript im Unterordner seafile-server-latest.

Code

1 sudo service apache2 restart

2 ./seahub.sh start-fastcgi

./seafile.sh start

Beim ersten Start von seahub.sh werden Sie aufgefordert, ein Administrator-Konto einzurichten. Damit können Sie sich später am WebGUI anmelden und weitere Anwender hinzufügen.

Nun ist Seafile eingerichtet und Sie können sich via Browser am WebGUI anmelden. In unserem Fall ist das die interne URL http://192.168.100.80. Als Login verwenden Sie die E-Mail-Adresse und das Passwort, das Sie gerade eben hinterlegt haben.

Be the first to comment