Mobile Security ist heute in vielen Unternehmen ein heiß diskutiertes Thema. Im Interview verrät Raj Samani, Vice President und CTO von Intel Security EMEA, mit welchen Aspekten sich Firmen bei Mobile Malware auseinandersetzen müssen. [...]

Wie wahrscheinlich ist es, dass ein Unternehmen die negativen Auswirkungen mobiler Malware zu spüren bekommt?

Raj Samani: „Auf viele Unternehmen trifft das bereits zu. Die App BatteryBot tarnt sich beispielsweise als kostenlose Version einer legitimen App. Sobald sie heruntergeladen wurde, beginnt die Malware, das Opfer mit PopUp-Werbung zu bombardieren und verschickt kostenpflichtige SMS-Nachrichten. Sie lädt außerdem weitere boshafte Pakete herunter und nistet sich dadurch tief auf dem Gerät des Opfers ein. Die Unternehmen benötigen Ressourcen, um die infizierten Geräte zu reinigen und herauszufinden, ob und welche Daten gestohlen wurden. Viele boshafte Apps überwachen den Anwender, zeichnen seinen Standort auf, die Sprache, den verfügbaren Speicher und vieles mehr. Auf den meisten BYOD-Geräten sind geschäftskritische Daten gespeichert und werden von dort aus übermittelt. Cyber-Kriminelle, die hier Daten abgreifen, stellen ein reales Risiko dar.“

„EIN GRUNDLEGENDES MASS AN KONTROLLE“

Gibt es ein einfaches Mittel, um mobiler Malware vorzubeugen? Falls ja: Welche Maßnahmen kann die IT ergreifen, ohne mit Kanonen auf Spatzen zu schießen?

Raj Samani: „Heutzutage investieren Kriminelle beachtliche Geldsummen, um mit innovativen Angriffsmethoden traditionelle Sicherheitskontrollen zu umgehen. Bei Malware für mobile Endgeräte ist das nicht anders. Wir stehen der Herausforderung gegenüber, dass manche Bedrohungen einfacher als andere zu entdecken sind. Es ist unerlässlich, zumindest ein grundlegendes Maß an Kontrolle zu haben. Gute Antiviren-Programme, geeignete BYOD-Regeln, Verschlüsselung und Mitarbeiterschulungen zur Bedeutung mobiler Updates und die Gefahren kostenloser WLAN-Verbindungen sind wichtige Schritte, um mobile Malware im Zaum halten zu können.“

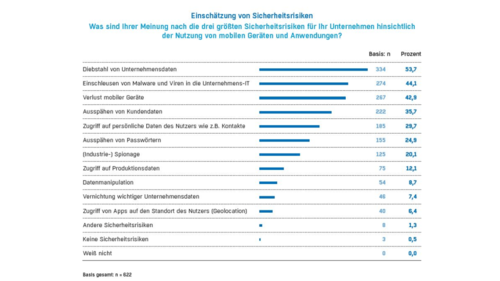

Ein Diebstahl von Unternehmensdaten ist für die Befragten mit Abstand das größte mobile Sicherheitsrisiko.

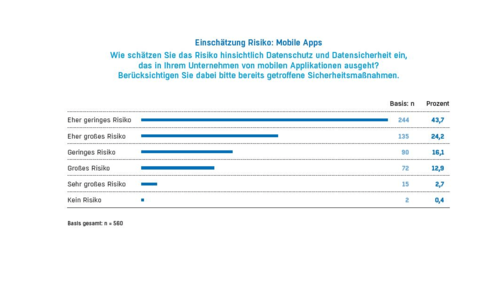

Fast 60 Prozent halten das Risiko, das von mobilen Apps hinsichtlich Datenschutz und Datensicherheit ausgeht, für „eher gering“ oder „gering“.

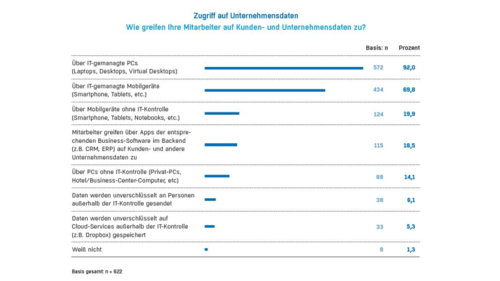

Ein Fünftel der für den Zugriff auf Unternehmensdaten eingesetzten Mobilgeräte unterliegt nicht der Kontrolle der IT-Abteilung.

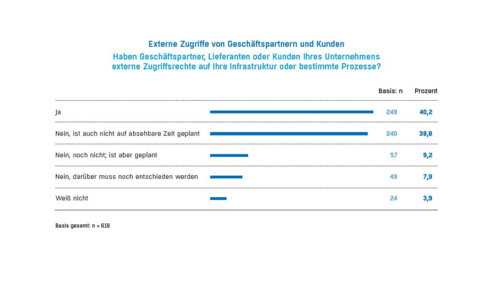

Fast die Hälfte der Befragten berichtet von bereits bestehenden oder geplanten externen Zugriffsrechten auf die Infrastruktur oder bestimmte Prozesse.

Sollte die IT auch Maßnahmen ergreifen, ihrer Verbreitung im Unternehmen vorzubeugen?

Raj Samani: „IT-Teams sollten das unbedingt versuchen. Viele der besonders erfolgreichen Infektionen waren in der Vergangenheit deshalb so schmerzhaft, weil sie sich sehr schnell verbreitet haben. Erinnern Sie sich an Old-School-Viren wie Blaster? 2003 hatte Blaster bereits vier Tage nachdem er im Internet aufgetaucht war über 423.000 Systeme infiziert. Die Bedrohungslandschaft verändert sich mit der Zeit und fortgeschrittene Malware kann sich mit erstaunlicher Geschwindigkeit verbreiten. Wenn die IT ein infiziertes System isolieren kann, kann sie es säubern. Die Kapazitäten der IT-Abteilung sind normalerweise beschränkt. Alle mobilen Endgeräte reinigen zu müssen, hätte für das betroffene Unternehmen schwerwiegende Folgen.“

Welche Gefahren drohen, wenn man Malware ignoriert?

Raj Samani: „Das hätte schwere Folgen für das Geschäft. Der Verlust von Daten und geistigem Eigentum kann sowohl kurzfristig als auch langfristig spürbare Folgen hinterlassen. So oder so, Angriffe gegen IP und Kundendaten können sehr viel Geld kosten. Der Hacker-Angriff gegen Ashley Madison, der kürzlich öffentlich wurde, ist ein Beispiel dafür. Nachdem die Hacker damit gedroht haben, die persönlichen Informationen von Millionen Kunden zu veröffentlichen, wird die Seite dieses Jahr wahrscheinlich nicht mehr wie geplant an die Börse gehen können. Mobile Malware ist eine echte Bedrohung. Kriminelle haben es auf die Geräte abgesehen, die wir immer bei uns tragen. Diese Gefahr kann und sollte nicht ignoriert werden.“

*Bernhard Haluschak ist als Redakteur bei TecChannel tätig.

!["Sammlung allerhand auserlesener Reponsorum […]", Johann Hieronymus Hermann, 1736 (c) Österreichische Nationalbibliothek](https://d020f13e.delivery.rocketcdn.me/wp-content/uploads/Kulturpool_Digitalisat_ONB-326x245.jpg)

Be the first to comment