Auf Verbindungsabbrüche reagiert SSH empfindlich. Die mobile Shell (Mosh) ist eine Ergänzung für SSH, die auch bei instabilen Netzwerkverbindungen den Kontakt zwischen Client und Server aufrechterhält. [...]

MOSH IM EINSATZ

Den Mosh-Client verwenden Sie ähnlich wie den SSH-Client in einem Terminal-Fenster und bauen mittels

mosh [benutzername]@[servername/adresse]

eine Verbindung auf. Auf den ersten Blick gibt es nur wenig Unterschiede zu einer SSH-Session. Tatsächlich nimmt auch erst einmal der SSH-Server die Verbindungsanfrage entgegen und verlangt als Authentifizierung Benutzernamen und Passwort. Anmelden können sich alle Nutzer, die auch über SSH auf die Kommandozeile des Systems kommen.

Über diese SSH-Verbindung startet der Mosh-Client auf dem Server nun ein Remote-Terminal, das dann die Kommunikation zwischen beiden Stellen über UDP mit verschlüsselten Datagrammen übernimmt.

Die SSH-Verbindung wird ab jetzt nicht mehr gebraucht. Das Remote-Terminal streamt seinen Inhalt per UDP an den Client und wartet so lange auf dessen Eingaben, bis die Session manuell mit der Eingabe von logout oder mit der Tastenkombination Strg und D beendet wird.

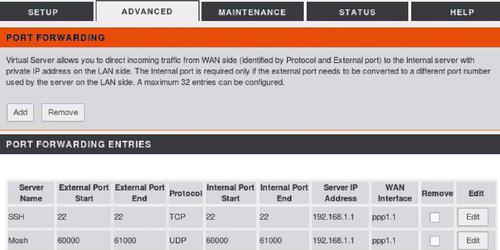

Hinweise: Die UDP-Verbindung von Mosh läuft auf dem Server auf den Ports 60000 bis 61000, und falls ein Router per Portforwarding SSH und Mosh an einen Linux-Rechner im lokalen Netzwerk weiterleiten soll, dann vergessen Sie nicht, in den Router-Einstellungen neben Port 22 (TCP) von SSH auch den Portbereich 60000 bis 61000 (UDP) an die Rechner-IP weiterzugeben.

Falls SSH nicht auf dem üblichen Port 22 läuft, sondern etwa auf Port 2222, dann können Sie Mosh den SSH-Port für die initiale Verbindung mit dem Befehl

mosh [benutzername]@[servername/IP] –ssh=“ssh -p 2222″

direkt mitteilen. Mehr englischsprachige Dokumentation gibt es auf der Projekt-Webseite unter https://mosh.mit.edu/#faq.

APP MOSH-CLIENT FÜR ANDROID

Natürlich läuft nicht auf jedem mobilen Gerät eine ausgewachsene Linux-Distribution mit gut sortierten Paket-Repositories, in der sich der offizielle Mosh-Client findet. Aber Android-Smartphones und Tablets müssen nicht zurückstehen: Für Google Android empfiehlt sich die kostenlose App Juice SSH, die als Client neben SSH auch mit Mosh umgehen kann.

*David Wolsk arbeitet als freier Autor.

Be the first to comment