Beim Aufbau von virtuellen Netzwerken in Microsoft-Hyper-V- und VMware-vSphere-Umgebungen müssen Administratoren einige Aspekte beachten. [...]

HYPER-V-NETZWERKE OPTIMAL PLANEN

Bei Leistungsproblemen von virtuellen Servern unter Hyper-V, liegt das Problem in vielen Fällen an langsamer Kommunikation mit dem Netzwerk. Microsoft empfiehlt, einen eigenen Netzwerkadapter auf jedem Hyper-V-Host für die Verwaltung des Servers selbst zu verwenden. Auch bei der Anbindung von Netzwerkspeicher, zum Beispiel NAS oder iSCSI, ist eine dedizierte Netzwerkkarte leistungssteigernd. Virtuelle Server, die nur wenig Netzwerkbandbreite benötigen, können Sie mit mehreren virtuellen Netzwerken zusammenfassen, bandbreitenintensive Anwendungen sollten dedizierte Netzwerkkarten und eigene externe Netzwerke erhalten.

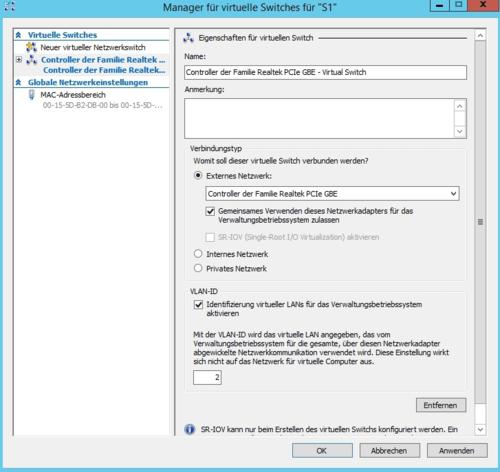

Hyper-V unterstützt auch die Verwendung von VLANs bei Netzwerkswitches. Bei VLANs lassen sich Datenströme voneinander trennen um die Sicherheit und die Leistung zu erhöhen. Dadurch lässt sich zum Beispiel der Netzwerkverkehr für die Verwaltung des Servers vom Netzwerkverkehr der virtuellen Server trennen. In den Eigenschaften von Netzwerkkarten der Hyper-V-Hosts müssen Sie dazu in den erweiterten Einstellungen festlegen, mit welcher VLAN-ID im Netzwerk die Karte kommunizieren soll. Anschließend muss im Hyper-V-Manager die Netzwerkverbindung ausgewählt und ebenfalls die VLAN-ID eingegeben werden. Auch hier geben Sie die entsprechende VLAN-ID vor.

Microsoft empfiehlt beim Betrieb von Hyper-V in einem Cluster für die Kommunikation innerhalb des Clusters (Heartbeat) einen eigenen Adapter. Sie können für diesen Adapter das Protokoll E/A-Treiber für Verbindungsschicht-Topologieerkennung deaktivieren, das gilt auch für Antwort für Verbindungsschicht-Topologieerkennung. Das Protokoll Hyper-V erweiterbarer virtueller Switch können Administratoren für Clusternetzwerke im Heartbeat ebenfalls deaktivieren.

Haben Sie die physischen Netzwerkkarten des Computers einem virtuellen Switch zugeordnet, lassen sich diese den einzelnen virtuellen Computern zuweisen. Das erfolgt beim Erstellen der virtuellen Maschine oder nachträglich in den Einstellungen über den Bereich Netzwerkkarte.

Eine weitere Einstellung ist E/A-Virtualisierung mit Einzelstamm. Hierbei handelt es sich ebenfalls um physische Funktionen von Netzwerkkarten, die auch in Hyper-V funktioniert. Netzwerkkarten, die diese Funktion unterstützen, stellen für virtualisierte Umgebungen implementierte E/A-Kanäle zur Verfügung, mit denen sich die Karte gegenüber virtualisierten Servern wie mehrere Netzwerkkarten verhält. SR-IOV ist vor allem bei E/A-intensiven Anwendungen interessant.

Be the first to comment