Die Zwei-Faktor-Authentifizierung gilt als bester Schutz gegen unerlaubte Online-Zugriffe – bis sich der Schutz gegen einen wendet. [...]

Unterdessen hat es sich herumgesprochen, dass die Zwei-Faktor-Authentifizierung (kurz: 2FA) der sicherste Weg ist, um seine Onlinekonten gegen Betrüger abzusichern. Wenn sie aktiviert ist, reichen Benutzername und Kennwort nicht, um auf ein Konto zuzugreifen. Stattdessen wird bei der Anmeldung ein weiteres Sicherheitsmerkmal verlangt, das nur der Inhaber kennt. Das kann ein SMS-Code sein, eine Streichliste oder ein vertrauenswürdiges Gerät.

Das macht es für einen Betrüger fast unmöglich, auf das Konto zuzugreifen – selbst, wenn er vielleicht durch eine Betrugsmail an den Benutzernamen und das Kennwort herangekommen ist. Deshalb ist es fahrlässig, auf die 2FA zu verzichten, wenn sie vom Betreiber des Dienstes angeboten wird. Das gilt erst recht, weil heute fast alle relevanten Dienste die 2FA anbieten.

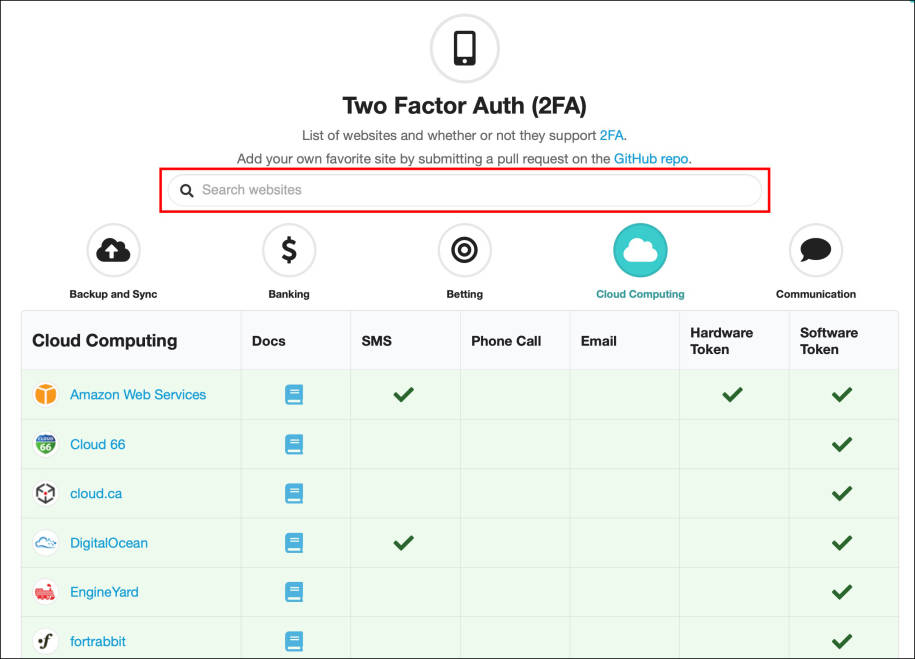

Doch nicht jeder Dienst bietet alle Methoden. Eine sehr umfangreiche Liste finden Sie unter der Adresse twofactorauth.org, gruppiert nach der Art des Dienstes. Am einfachsten tippen Sie den Namen des gewünschten Dienstes in das Suchfeld ein. Wenn ein Dienst Einmal-Kennwörter anbietet, sehen Sie ein Häkchen in der Spalte Software Token:

Vorsicht bei Geräteverlust

Heute läuft die 2FA meistens so ab, dass beim zusätzlichen Sicherheitselement das Smartphone involviert ist. Vielleicht muss es ein einmaliges Kennwort generieren, eine SMS empfangen oder eine Anmeldung durch eine Push-Nachricht absegnen. Doch was passiert, wenn dieses zentrale Element auf Reisen abhandenkommt? Natürlich können Sie schnurstracks zum nächsten Händler marschieren und sich ein neues Gerät kaufen. Aber um sich bei Ihren Konten anzumelden, brauchen Sie das alte Gerät für die 2FA.Und jetzt fangen die Schwierigkeiten erst an.

Bevor Sie also eine Reise antreten, bei der Sie sich zum größten Teil auf das Smartphone stützen, sollten Sie sich einen Plan B zurechtlegen. Denn in den meisten Fällen ist es nicht praktikabel, beim Kontoanbieter ein neues Kennwort anzufordern. Manchmal dauert die Prozedur sogar Tage oder Wochen, zum Beispiel bei einem Microsoft-Konto.

Dabei handelt es sich nicht um eine Schikane, sondern um eine weitere Absicherung: Sie werden über die Schritte immer per E-Mail informiert und können jederzeit die Reißleine ziehen, falls jemand von außen versucht, die Kontodaten zu ändern. Es ist deshalb nicht möglich, ein Onlinekonto in einer Nacht-und-Nebelaktion zu kapern.

Der Kennwortmanager

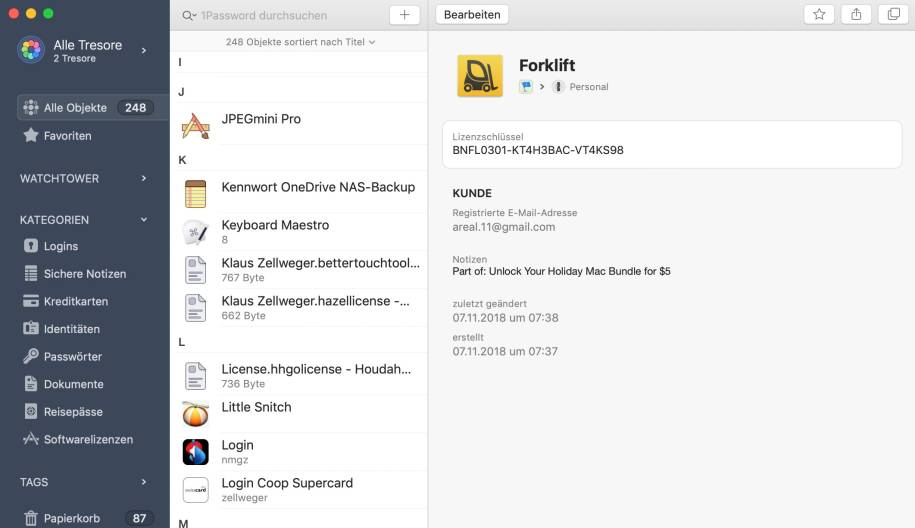

Doch vor der Zwei-Faktor-Authentifizierung kommt das Kennwort. Die Tipps für gute Kennwörter sind hinreichend bekannt: nicht zu kurz, für jeden Dienst ein eigenes Kennwort und so weiter. Damit Ihnen die Sache allerdings nicht über den Kopf wächst, sollten Sie unbedingt einen fähigen Kennwortmanager verwenden, wie zum Beispiel 1Password, einer der besten seiner Art. 1Password speichert nicht nur Kennwörter, sondern auch Kreditkarten-Daten, Software-Lizenzen und vieles mehr:

Verschlüsselte Datenbank. Mit einer solchen Software werden alle Kennwörter auf Ihrem Smartphone in einer verschlüsselten Datenbank weggesperrt. Wenn Ihr Smartphone gestohlen wird, bleibt immerhin die tröstliche Gewissheit, dass die Kennwörter bestimmt nicht eingesehen werden können.

Eben weil die Datenbank verschlüsselt ist, spricht auch nichts dagegen, sie in einer beliebigen Cloud im Internet zu speichern, damit sie auf allen Geräten verfügbar ist. Einige Programme verwenden dazu einen frei wählbaren Dienst wie Dropbox oder Google Drive. Andere synchronisieren die Daten über eine eigene Cloud, während Dienste wie LastPass sogar ausschließlich auf die Cloud setzen. In jedem Fall können Sie bei Verlust des Smartphones den Kennwortmanager mit seiner Datenbank auf dem neuen Gerät installieren, um zumindest an die Login-Datenbank zu kommen.

Dokumente. Ein guter Kennwortmanager speichert aber auch Dokumente, die Sie fotografiert oder mit einem Scanner eingelesen haben. Das könnte zum Beispiel ein Aktivierungsbrief für das Onlinebanking sein oder ein Lizenzschlüssel für Ihre Software.

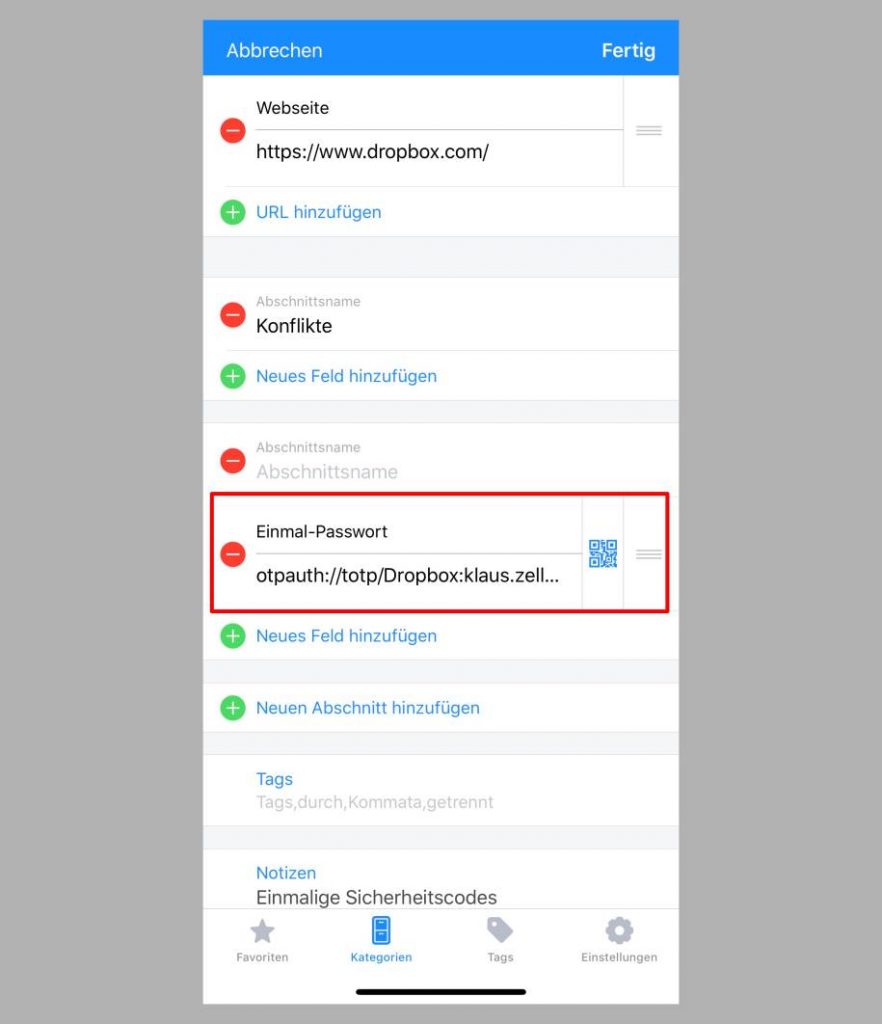

Einmal-Kennwörter. Immer mehr fortgeschrittene Kennwortmanager bieten die Erstellung von Einmal-Kennwörtern in Form eines Zahlencodes, der nur wenige Sekunden oder Minuten gültig ist. Ein solcher Code muss bei der Anmeldung eingegeben werden und erhöht die Sicherheit enorm. Diese Methode bieten zum Beispiel Microsoft, Google und viele andere Dienste. Wir kommen später darauf zu sprechen.

Das Problem bei der 2FA

Ein Kennwortmanager öffnet sich auf dem Smartphone per Master-Kennwort (Hauptkennwort) oder wenn ein biometrisches Merkmal übereinstimmt – was meistens mit einem Finger- oder Gesichtsscan erledigt wird.

Doch für die Installation auf einem neuen Gerät wird oft eine eigene Form der 2FA eingesetzt. Vielleicht liegt die verschlüsselte Datenbank auch in einem Cloud-Speicher wie Dropbox, der seinerseits mit einer 2FA abgesichert ist – und für den Zugang brauchen Sie das alte Gerät, das abhandengekommen ist. Die Situation ist also verzwickt. Sie müssen sicherstellen, dass Sie trotz aktivierter 2FA auf die essenziellen Dienste zugreifen können. Dazu stehen Ihnen mehrere Möglichkeiten offen.

Das zweite Gerät

Im einfachsten Fall verwenden Sie ein Gerät, das Sie sowieso dabeihaben und fleißig verwenden. Vielleicht wird Ihr iPhone auf Reisen von einem iPad oder einem Notebook flankiert. Überzeugen Sie sich vor der Abreise, dass beide Geräte für jegliche Art der 2FA autorisiert sind. Wenn Sie zum Beispiel einen Sicherheitscode per E-Mail erhalten, müssen Sie das zugehörige Mailkonto auf allen Geräten installieren.

Achtung! Nicht jede Form der 2FA funktioniert auf allen Geräten. Wenn Sie für die Verifizierung eine SMS erhalten, ist ein Notebook nicht hilfreich.

Reserve-Smartphone

Eine hervorragende Absicherung erreichen Sie, wenn Sie eigens für die Reise ein zweites, vielleicht älteres Gerät verwenden und es schon vor Antritt der Reise präparieren. Installieren Sie auch auf diesem Gerät den Kennwortmanager, die Cloud-Dienste und die E-Mail-Konten, die Sie für die 2FA benötigen.

Allerdings gibt es in diesem Szenario ein Restrisiko, das für mulmige Gefühle sorgen kann: Denn auch dieses betagte Smartphone muss sicher sein. Wenn es verloren geht oder gar gestohlen wird, darf niemand an die Daten kommen.

iOS-Geräte. Alle Apple-Geräte mit dem Fingerscanner Touch ID oder mit dem Gesichtsscanner Face ID sind ausnahmslos verschlüsselt – also alle Geräte ab dem iPhone 5s, dem iPad Air 2 und dem iPad mini 3. Wenn bei Ihnen ein solches Gerät oder ein neueres herumliegt, können Sie es problemlos in Ihren Notfallplan einbeziehen.

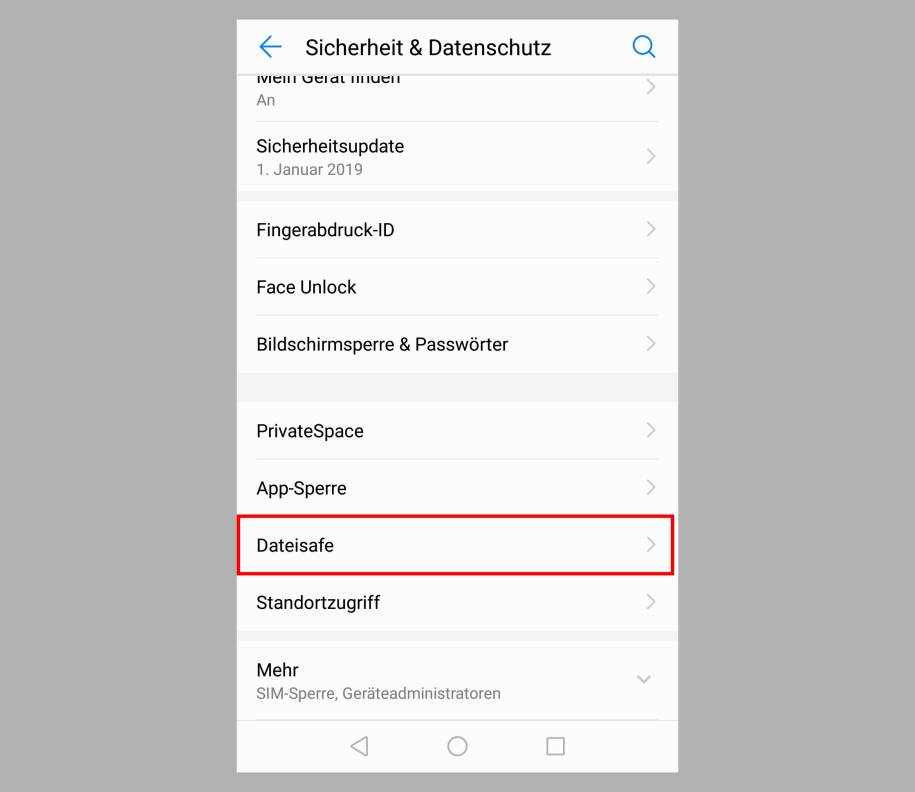

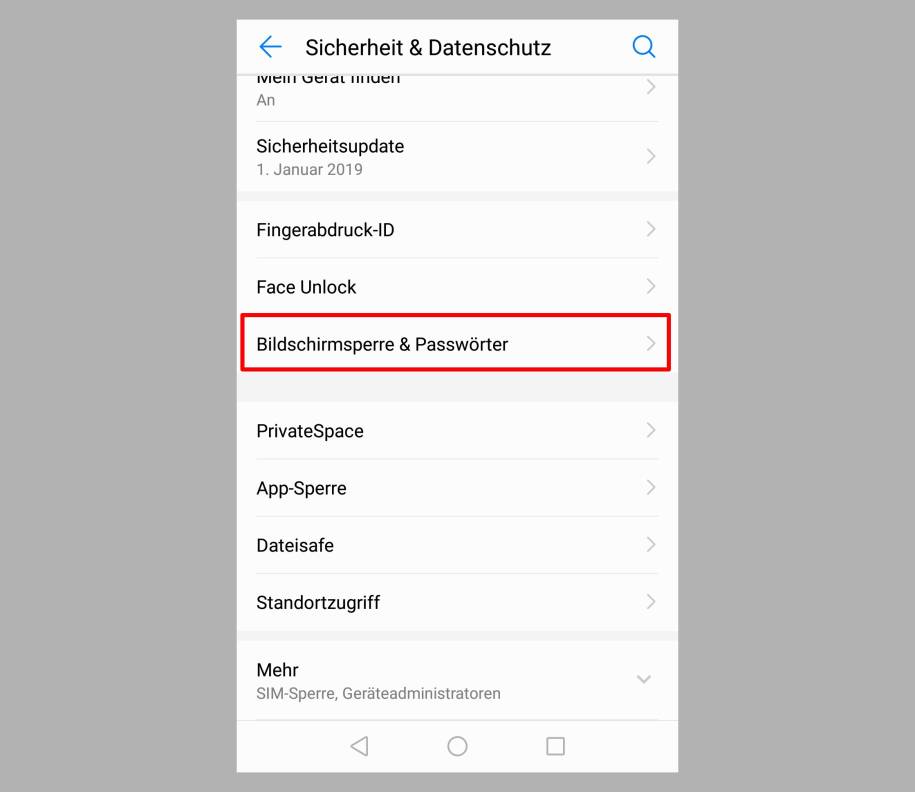

Android-Geräte. Bei den Android-Geräten ist dagegen ein wenig Nachforschung im Datenblatt notwendig. Grundsätzlich lässt sich ein Gerät ab Android 6.0 auf Systemebene verschlüsseln. Allerdings ist diese Verschlüsselung nicht immer ab Werk aktiv, weil sie zu Leistungseinbußen führen kann. Ob die Verschlüsselung bei Ihrem Gerät aktiviert ist, überprüfen Sie in der Einstellung «Sicherheit» – oder einer ähnlichen Einstellung. Denken Sie daran, dass ein langsames Zweitgerät in diesem Fall kein großes Problem ist; denn die Sicherheit geht auf jeden Fall vor.

Reisepartner. Wenn Sie mit Ihrem Partner auf Reisen sind und die Kennwörter sowieso gemeinsam verwalten, sollten Sie beide Geräte so aufsetzen, dass sie für die 2FA autorisiert sind. Zudem ist es eine gute Idee, die Datenbank mit den Kennwörtern auf beiden Geräten zu installieren und via Cloud-Dienst zu synchronisieren.

Vertrauenswürdige Person. Vielleicht sitzt das «Notfallgerät» zu Hause, während Sie auf Geschäftsreise sind. Ein Anruf genügt, damit Sie sich zum Beispiel einen eingehenden Code via SMS oder eine E-Mail von der Person, die Zugang zum Gerät hat, durchgeben lassen können. Das bedingt, dass die Telefonnummer dieser Person für die Zwei-Faktor-Authentifizierung angegeben wird. Außerdem liegt es in der Natur der Sache, dass dazu nur sehr wenige, nahestehende Personen infrage kommen – denn diese benötigen Zugriff auf die Kennwortdatenbank und Ihre Mailkonten.

Varianten der 2FA

Unterdessen haben sich verschiedene Verfahren zur 2FA etabliert. Nicht alle sind gleich gut, aber ein «bestes Verfahren» gibt es genauso wenig. Bei einigen Diensten müssen Sie ein einzelnes Verfahren verwenden, das vom Anbieter diktiert wird. Bei anderen ist es möglich, aus einer Reihe von Verfahren das bevorzugte Modell zu wählen.

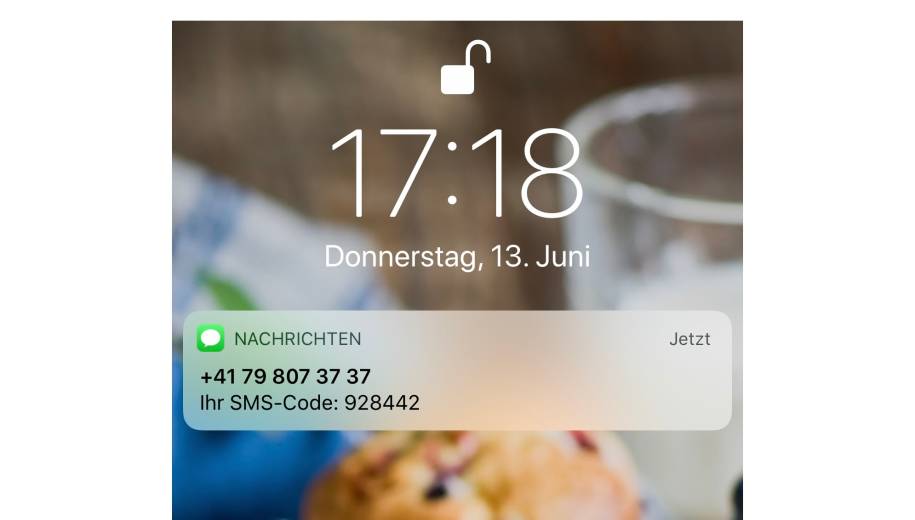

Die SMS

Der größte Vorteil einer SMS liegt auf der Hand: Jedes Smartphone auf dieser Welt kann sie empfangen, ohne dass eine zusätzliche Software installiert werden muss. Genauso offensichtlich ist der größte Nachteil: Wenn die SIM-Karte mit der Mobilnummer weg ist, erhalten Sie auch keine Meldungen mehr. Zudem ist es nicht möglich, mehrere Geräte zu autorisieren. Kurz: Die SMS wirkt sehr praktisch, aber das ist sie nur auf den ersten Blick.

Es geht noch schlimmer: Wird die ganze Ausrüstung samt Notebook gestohlen, können vom Dieb immer noch SMS empfangen werden. Diese werden automatisch auf dem Sperrbildschirm angezeigt, ohne dass dazu das Smartphone entriegelt werden muss.

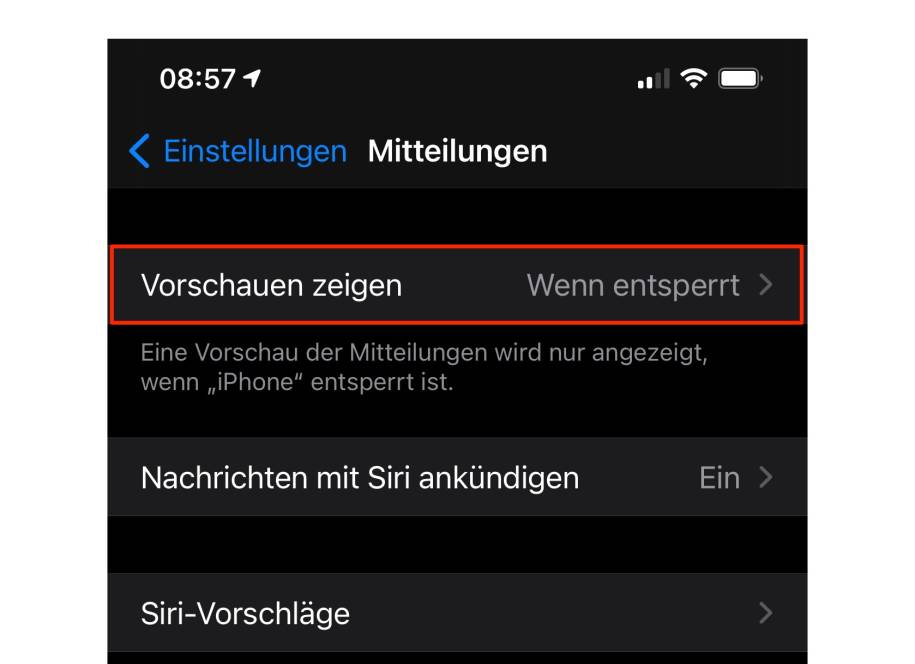

Tipp: Im besten Fall wird der Inhalt einer SMS erst dann auf dem Sperrbildschirm angezeigt, wenn das Gerät entriegelt wurde. Bei iPhones und iPads ab iOS 12 öffnen Sie die Einstellung «Mitteilungen». Tippen Sie ganz oben auf den Bereich «Vorschauen zeigen» und wählen Sie die Option «Wenn entsperrt».

Unter Android wird die Art der Darstellung in der Einstellung «Benachrichtigungen» verwaltet, wobei der Befehl allerdings je nach Gerät variieren kann:

Das berüchtigte «Kästchen»

Ein Lesegerät und eine Karte («Access Card») generieren einmalige Codes, mit denen Sie zum Beispiel ins Onlinebanking gelangen. Dieses Verfahren wird von Geldhäusern wie PostFinance oder UBS bis heute angeboten. Die Sicherheit auf Reisen ist sehr hoch, solange Sie die Karte und das Lesegerät getrennt aufbewahren und die Zugangsdaten nicht auf der Rückseite der Karte notieren. Allerdings nimmt der Spaß ein jähes Ende, sobald Sie eines der beiden Elemente verlieren.

Tipp. Geben Sie Lesegerät und Karte bei jemandem zu Hause in Obhut, der Ihnen beim Login telefonisch zur Seite steht und Ihnen die Codes diktiert. Dazu ist nicht einmal ein besonderes Vertrauensverhältnis nötig, denn ohne Benutzernamen und Kennwort kann diese Person auch mit dem Kästchen nicht auf Ihr Konto zugreifen.

Banken-App

Immer mehr Banken gehen dazu über, Lesegerät und Karte durch eine App zu ersetzen. Diese muss zuerst autorisiert werden. So getan, wird zum Beispiel mit dem Smartphone während des Logins ein QR-Code erfasst, damit der temporäre Zugangscode generiert wird. Dieses Verfahren ist zwar sehr komfortabel, aber das autorisierte Gerät muss in Griffweite bleiben.

Oft werden diese Apps durch einen Aktivierungsbrief der Bank autorisiert, von dem zum Beispiel ein Punktmuster eingelesen werden muss. Dieser Brief lässt sich einscannen und im Kennwortmanager ablegen. Doch Vorsicht: Überzeugen Sie sich vor der Abreise, dass dieser Aktivierungsbrief reicht, um ein neues Gerät zu autorisieren. Einige Banken stützen sich nur bei der Einrichtung auf diesen Brief; sobald ein Gerät angemeldet wurde, muss dieses verwendet werden, um ein weiteres Smartphone zu autorisieren.

Tipp. Gegen den Verlust des Zugangs hilft, vor der Reise ein zweites Gerät zu autorisieren, etwa das Smartphone des Partners oder ein Notfall-Smartphone. Wenn das nicht der Fall ist, rufen Sie die Bank an und lassen Sie den Zugriff komplett zurücksetzen, damit Sie ein neues Gerät mit dem Aktivierungsbrief anmelden können.

Notfall-Codes

Einige Anbieter wie zum Beispiel Google offerieren mehrere Arten der 2FA. Wenn alles schiefgeht, können Sie einen Zahlencode verwenden, den Sie jedoch vorab generieren lassen müssen. Bei Google geschieht das in den Sicherheitseinstellungen, die Sie über diese Adresse erreichen. Klicken Sie auf den Bereich «Back-up-Codes».

Tipp. Drucken Sie diese Codes aus und schreiben Sie zum Beispiel einen davon auf die Rückseite einer Visitenkarte, damit er aussieht wie eine Telefonnummer. Speichern Sie die Codes hingegen nicht in jener Cloud, auf die Sie zugreifen möchten – also in diesem Fall nicht in Google Drive oder Gmail. Denn Sie brauchen den Code ja, damit Sie überhaupt auf das Konto zugreifen können.

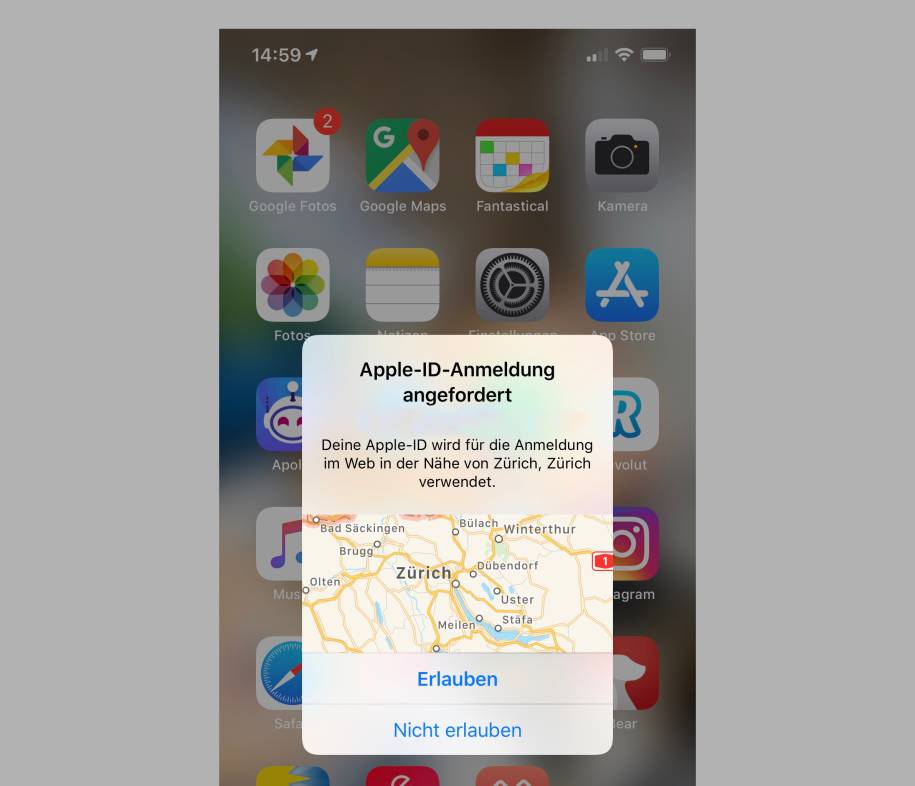

Vertrauenswürdige Geräte

Dieses Verfahren wird unter anderem bei Apples iCloud und bei den Google-Konten angewendet. Wenn Sie sich zum ersten Mal auf einem neuen Gerät anmelden, schickt Ihnen der Dienst eine Push-Meldung, die Sie fragt, ob Sie sich auf einem neuen Gerät anmelden möchten. Das funktioniert sowohl unter Android als auch unter iOS, wobei auf den Apple-Geräten die Google-App mit dem sinnigen Namen Google installiert werden muss – oder die Gmail-App.

Einmal-Kennwörter

Wie der Name vermuten lässt, sind diese Codes nur ein einziges Mal gültig. Das kennen wir noch von den Streichlisten, die zum Glück aus der Mode gekommen sind. Bei der modernen Version verfällt jedoch jeder Code nach kurzer Zeit, oft nach wenigen Sekunden. Danach generiert die App sofort einen neuen Code. Das ist ungemein praktisch und sehr komfortabel. Vor allem aber müssen Sie nicht Ihre heilige Mobilnummer angeben, um stattdessen eine SMS zu empfangen.

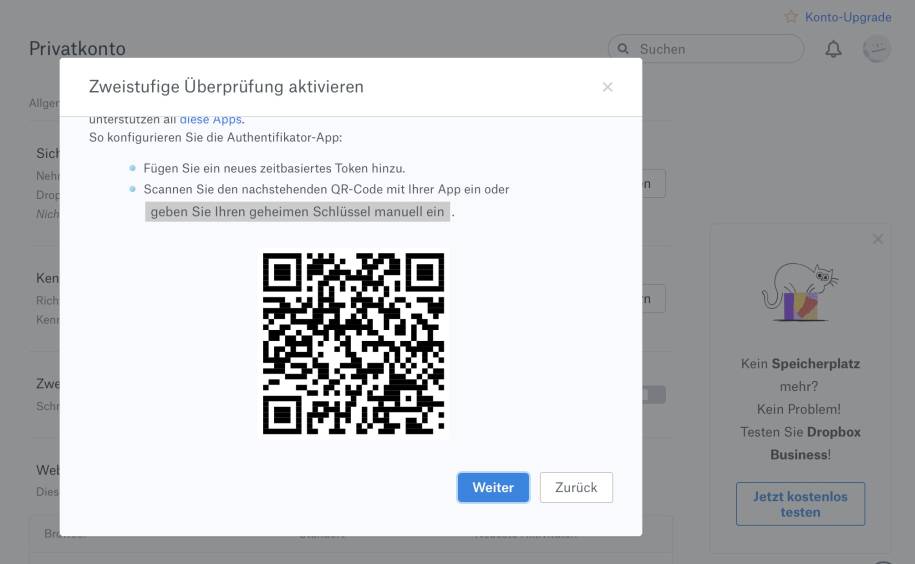

Heute werden solche Einmal-Kennwörter durch Apps generiert. Ihr Gerät wird dabei zum «Token» – also zu einer Einrichtung, die solche Codes erzeugen kann. Das klingt kompliziert, ist aber in der Praxis einfach. Dazu muss lediglich in den Konto-Einstellungen des Dienstes ein QR-Code erfasst werden.

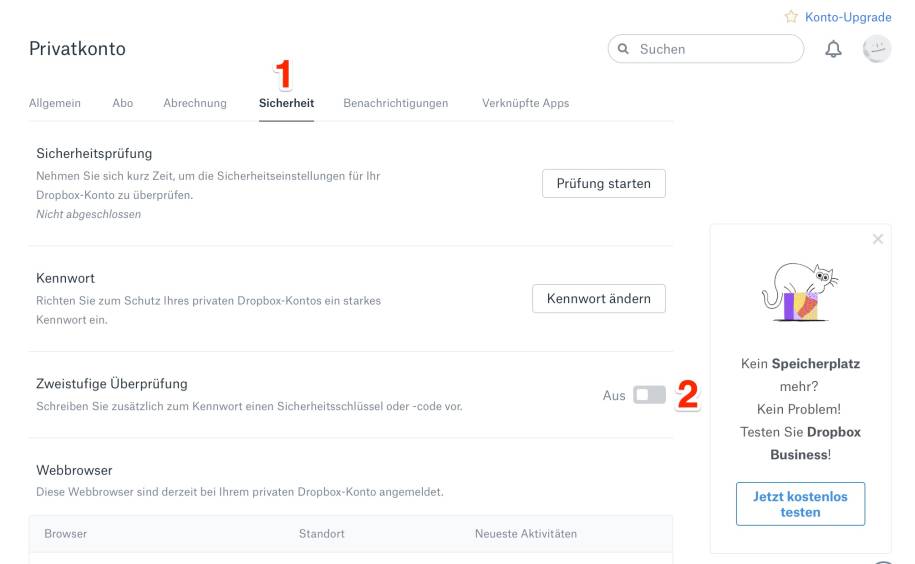

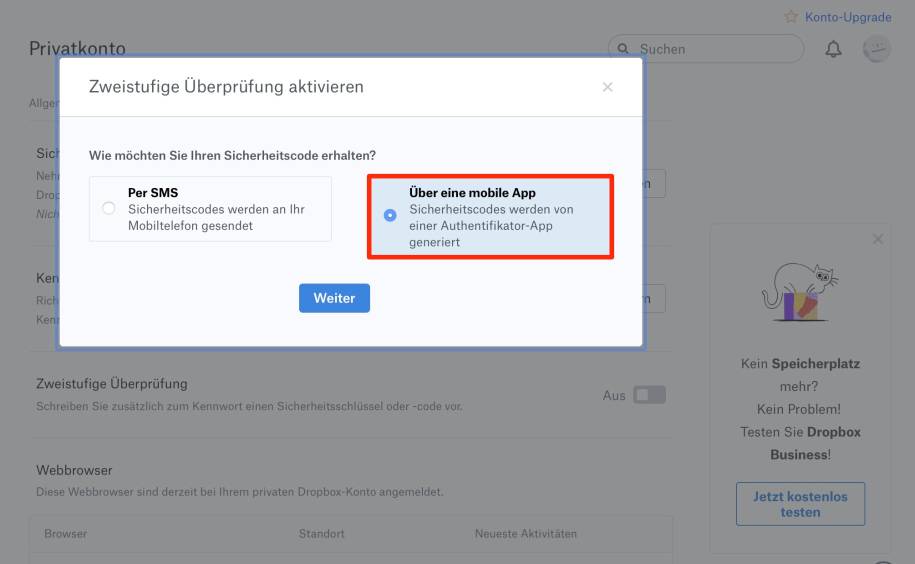

Ein Beispiel: Um Dropbox auf diese Weise abzusichern, melden Sie sich unter der Adresse dropbox.com mit Ihrem Konto an. Klicken Sie oben auf «Sicherheit» (1) und aktivieren Sie die Option «Zweistufige Überprüfung» (2):

Im nächsten Schritt legen Sie fest, dass Sie den Sicherheitscode über eine mobile App erhalten möchten.

Der Assistent geleitet Sie durch die Einrichtung, in deren Verlauf Sie mit der App den QR-Code einscannen.

Und das wars auch schon. Wenn Sie in Zukunft nach einem Code gefragt werden, zücken Sie das Smartphone, öffnen die App und lesen den Code ab.

An kostenlosen Apps für die Erzeugung der Codes herrscht kein Mangel. Ein populäres Modell ist zum Beispiel der «Authenticator» für iOS und Android von Microsoft. Die App unterstützt nebst Codes auch das Genehmigen von Benachrichtigungen, die an Ihr Telefon gesendet werden. Bei dieser Verifizierung in zwei Schritten wird der Fingerabdruck, Face ID oder eine PIN als zweiter Sicherheitsfaktor verwendet.

Tippen Sie im Authenticator oben rechts auf das Pluszeichen, wählen Sie als Kontotyp «Anderes» und lesen Sie den QR-Code in. Einfacher geht es nicht. In der iOS-Version lassen sich die Zugänge außerdem über die iCloud synchronisieren, sodass alle Geräte mit derselben Apple-ID zum Token werden.

Tipp. Doch vielleicht besitzen Sie bereits eine App für die Generierung der Codes. Immer mehr Kennwortmanager bieten diese Funktionalität an, darunter das bereits erwähnte 1Password. Besser noch: Wenn die Software Ihre Datenbank über das Internet synchronisiert, dann gilt das auch für die Token.

Be the first to comment