Viele Nutzer sind immer noch misstrauisch, wenn es um die Sicherheit der eigenen Daten auf öffentlichem Cloud-Speicher im Netz geht. Da bietet es sich an, die eigene NAS als Cloud-Speicher zu verwenden. [...]

FAST WIE EINE NAS: FESTPLATTE UND ROUTER

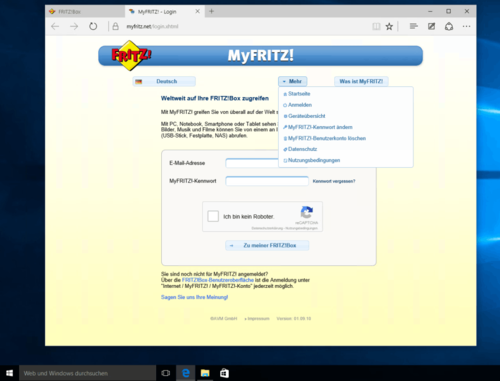

Soll es nicht gleich ein komplettes NAS-System sein, das die eigene Wolke und damit den Zugriff übers das Netz auf die eigenen Daten ermöglicht, dann können viele aktuelle Router diesen Anforderungen ebenfalls bis zu einem gewissen Grad genügen. Die meisten Router besitzen heute einen oder mehrere USB-Anschlüsse, an denen dann externe Festplatten als Netzwerkspeicher betrieben werden können. Diese Speicher können Nutzer dann in der Regel auch über das Netz freigeben, wobei einige Anbieter wie beispielsweise AVM hierfür ebenfalls einen eigenen DynDNS-Dienst unter dem Namen MyFritz! anbieten. Auch für die Nutzung eines solchen Dienstes müssen die Anwender auf der Webseite des Anbieters ein Konto einrichten und sich dann mit diesem anmelden, um so Zugriff auf ihre Daten auf die mit dem Router verbundenen Festplatten zu bekommen.

Fazit: Anwendern, die zwar Cloud-Techniken nutzen und von möglichst allen Standorten auf ihre Daten zugreifen möchten, aber dabei nicht auf öffentliche Dienste zurückgreifen möchten, stehen heute vielfältige Möglichkeiten zur Verfügung, einen „eigene Wolke“ einzurichten und zu betreiben. Sie werden dabei mit den wenigsten technischen Problemen belastet werden, wenn sie ein NAS-System mit integrierter Cloud-Unterstützung von einem der namhaften Hersteller erwerben.

Die Verwendung eines Routers, der die Bereitstellung der mit ihm verbundenen Festplatten über das Netz ermöglicht, kann ebenfalls eine Alternative sein. Nutzer und gerade Firmen sollten aber immer bedenken, dass sie sich an einen Hersteller binden, wenn sie dessen Lösung zur Cloud-Anbindung verwenden – stellt dieser Hersteller das Programm ein, müssen sie eine andere Lösung suchen. Eine Möglichkeit besteht sicher darin, sofort auf einen unabhängigen Anbieter für DynDNS-Dienste zu setzen. Wer hingegen über genug Linux-Erfahrung verfügt, sollte deshalb auch den Einsatz einer ownCloud-Lösung in Betracht ziehen, die ihm auf jedem Fall ein größeres Maß an Unabhängigkeit und Flexibilität beim eigenen Cloud-Speicher ermöglicht.

*Frank-Michael Schlede und Thomas Bär sind freie Fachjournalisten.

Be the first to comment