Daten, die über das Internet wandern, sind oft nur unzureichend oder überhaupt nicht geschützt. Wird diese Gefahr im rein privaten Bereich noch häufig toleriert, kann das beim professionellem Einsatz so nicht sein: Ein VPN kann hier helfen. [...]

Sicherheit besitzt gerade in der IT viele Facetten: Das reicht von klug gewählten und häufig geänderten Passwörtern über eine allgemeine Datensparsamkeit bis hin zu regelmäßigen Sicherungen und Backups der wichtigen Daten. Das gilt gleichermaßen für den Einsatz im privaten wie im professionellen Bereich.

Aber gerade an der Schnittstelle zwischen diesen beiden Welten kommt es häufig zu Problemen: Beispielsweise dann, wenn Mitarbeiter aus dem Home-Office oder aus dem Hotelzimmer über das Internet auf die Daten und Anwendungen der Firma greifen möchten oder müssen.

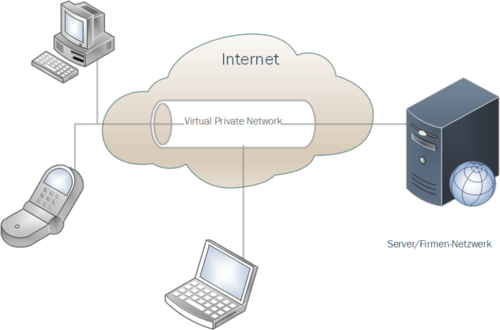

VPN (Virtual Private Networks) können hier die Lösung sein, denn mit ihrer Hilfe können die Nutzer ihre Daten durch einen sicheren „Tunnel“ über das Internet senden und auch auf Anwendungen und Daten in ihrer Firma zugreifen. Wir geben in diesem Artikel einen Überblick über die Grundlagen dieser Technik, erläutern Begriffe und zeigen, wofür diese sicheren Verbindungen eingesetzt werden können.

WAS IST EIN VPN?

Grundsätzlich handelt es sich bei einem VPN um ein eigenständiges virtuelles Netzwerk auf IP-Basis, das es ermöglicht, verschiedene Netzwerke miteinander zu verbinden. Dabei kommt in der Regel eine Internet-Verbindung als Transportweg zum Einsatz. Für die Nutzer erscheint es dabei, als seien sie in einem gemeinsamen Netzwerk. VPN-Verbindungen kommen häufig auch dann zum Einsatz, wenn Außendienstmitarbeiter remote auf die Firmendienste und -daten zugreifen möchten oder sie werden in Form von VPN-Diensten dazu verwendet, anonym zu surfen oder durch Geoblocking aufgestellte Barrieren zu überwinden.

VPN-TECHNIK: IPSEC UND SSL

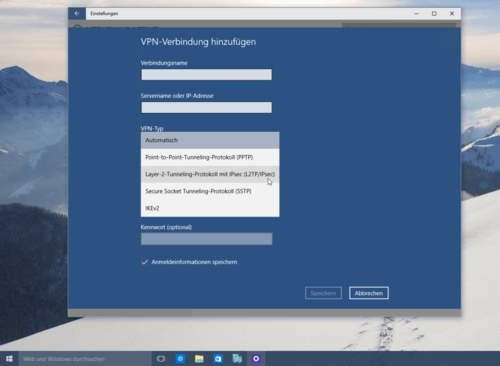

Es existieren verschiedene technische Ansätze, ein VPN zu realisieren. Zu den Techniken, die am häufigsten verwendet werden, gehören die IPSec- und SLL-VPNs. Microsoft bietet seit der Verfügbarkeit von Windows 7 und dem Windows Server 2008 zudem mit Direct Access eine weitere eigene Lösung an.

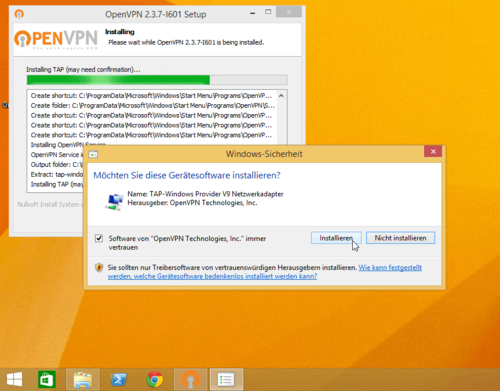

Mit IPSec (Internet Protocol Security) existiert ein Protokoll, das grundsätzlich dafür sorgen soll, dass eine gesicherte Kommunikation auch über unsichere IP-Netzwerke – zu denen grundsätzlich das Internet zählt – möglich ist. Es arbeitet auf Layer 3 des TCP/IP-Referenzmodells, also auf der Vermittlungsschicht. Deshalb ist ein solches virtuelles Netzwerk völlig unabhängig von der Anwendung, die darauf läuft. So kann dann auch jedes Protokoll, das auf IP aufsetzt, problemlos auf diesem Weg übertragen werden. Der Einsatz von IPSec erfordert in der Regel die Installation einer lokalen Client-Software.

IPSec-VPNs wurden dafür entwickelt, direkte Punkt-zu-Punkt-Verbindungen zwischen zwei Netzwerken zu ermöglichen. Dabei kann es sich beispielsweise um den Hauptsitz einer Firma und eine Nebenstelle handeln. Deshalb verwenden Administratoren VPNs auf Basis von IPSec nach wie vor besonders gerne dann, wenn es darum geht, eine dauerhafte Verbindung zwischen zwei Netzen über das Internet hinweg einzurichten: Das ist dann der klassische, sichere Tunnel über das Internet hinweg. Ein weiterer Vorteil besteht darin, dass dieser Ansatz weitaus kostengünstiger ist als andere Lösungen ist, die beispielsweise Standleitungen auf ISDN-, Frame Relay– und ATM-Basis zur Verbindung zweier Standorte einsetzen.

Wollen Administratoren ihren mobilen Anwender einen Remote-Zugriff auf das Unternehmensnetzwerk ermöglichen, so setzen sie häufig SSL-VPNs ein. Diese Variante der virtuellen, privaten Netzwerke setzt das SSL-Protokoll (Secure Socket Layer) heute zumeist in der modernen Variante TLS (Transport Layer Security) ein.

Ein großer Vorteil dieser Technik besteht darin, dass sie prinzipiell in jedem Web-Browser integriert werden kann. Während IPSec-Lösungen in der Regel einen eigenen Netzwerktreiber mit einer virtuellen Netzwerkkarte auf dem Client-System installieren, kann dies bei einem SSL-VPN grundsätzlich auch entfallen. Die lokale Installation einer Client-Software ist hierbei ebenfalls nicht notwendig. Jedoch existieren auch SSL-Lösungen, die einen virtuellen Netzwerkadapter auf dem Client-System installieren.

Im Gegensatz zu IPSec ist es dem Administrator bei dieser Technik zudem leicht möglich, den Zugriff auf einzelne Applikationen zu beschränken. Er kann diese Zugriffe dabei weitaus genauer und gezielter kontrollieren, als das bei einem IPSec-VPN normalerweise der Fall ist. Kommt auf der Client-Seite eine Verbindung via NAT (Network Address Translation) zum Einsatz, so ist bei IPSec-Netzwerken in der Regel eine spezielle, darauf ausgerichtete Konfiguration notwendig, während dies beim Einsatz von SLL-VPNs entfällt.

Be the first to comment