Sollen personenbezogene Daten ausgewertet werden, muss der Datenschutz stimmen. Das gilt auch für Lösungen zur Erkennung von IT-Bedrohungen. [...]

VOR UNGEPRÜFTEN DATENÜBERMITTLUNGEN SEI GEWARNT

Bei Lösungen wie Security Intelligence aus der Cloud oder SIEM as s Service (Security Information and Event Management) stellen Unternehmen Daten für die Security-Analyse durch einen Anbieter bereit. Wenn sich personenbezogene Daten wie ungekürzte IP-Adressen oder andere Nutzerinformationen darunter befinden, muss sichergestellt sein, dass die Daten auch tatsächlich nach den Datenschutz-Prinzipien verarbeitet werden.

Dazu gehört insbesondere die Zweckbindung oder im Fall der Security-Analyse der Besonderen Zweckbindung. Demnach dürfen personenbezogene Daten, die ausschließlich zu Zwecken der Datenschutzkontrolle, der Datensicherung oder zur Sicherstellung eines ordnungsgemäßen Betriebes einer Datenverarbeitungsanlage gespeichert werden, nur für diese Zwecke verwendet werden.

Damit personenbezogene Daten bei Security-Analysen geschützt werden können, sollten verschiedene Funktionen bei der Security-Intelligence-Plattform verfügbar sein: Personenbezogene Daten sollen – wenn technisch möglich – bereits vor den Analyse anonymisiert oder pseudonymisiert werden (Datenmaskierung). Werden personenbezogene Daten übertragen, sollten diese zum Beispiel durch Verschlüsselung und andere Formen des Zugangs- und Zugriffsschutzes vor unbefugter Nutzung bewahrt werden.

Die Security-Intelligence-Plattform sollte zudem ein Berechtigungs- und Rollensystem aufweisen und das Vier-Augen-Prinzip unterstützen, um den Zugriff auf personenbezogene Daten zu kontrollieren und zu begrenzen. Bekannt sein muss zudem, wer für den Datenschutz bei der Plattform verantwortlich ist, wer Datenschutzbeauftragter ist, zu welchem genauen Zweck die Daten verarbeitet werden sollen, welche Art von Daten betroffen ist, an wen die Daten übermittelt werden sollen, wann die Daten gelöscht werden und wie sie geschützt werden sollen.

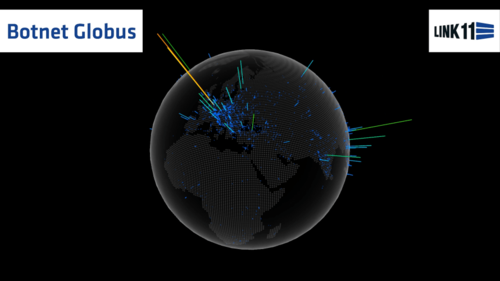

Besondere Beachtung muss dem Fall geschenkt werden, dass personenbezogene Daten zum Zwecke der Security-Analyse Grenzen überschreiten sollen. Im Fall des ACDC-Projektes fanden umfangreiche Datenschutz-Überlegungen und -Analysen statt, um den Rechtsrahmen für die Botnetz-Erkennung und -Abwehr ermitteln zu können. Das ist auch für andere Security-Intelligence-Anwendungen erforderlich, ganz besonders dann, wenn eine Datenübermittlung an einen Drittstaat, wie zum Beispiel in eine US-Cloud, geplant ist.

Be the first to comment