Sollen personenbezogene Daten ausgewertet werden, muss der Datenschutz stimmen. Das gilt auch für Lösungen zur Erkennung von IT-Bedrohungen. [...]

AUSTAUSCH VON SECURITY INTELLIGENCE MIT NEBENWIRKUNGEN

Die Internetkriminellen agieren global, entsprechend muss auch die Erkennung und Abwehr länderübergreifend möglich sein. „Nur zusammen und über Ländergrenzen hinweg können wir Cyberkriminalität erfolgreich bekämpfen“, so zum Beispiel Jens-Philipp Jung, Geschäftsführer von Link11, anlässlich der Partnerschaft mit dem Advanced Cyber Defence Centre (ACDC).

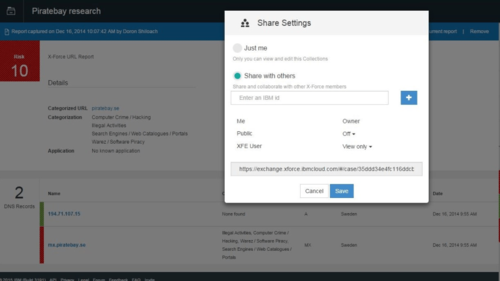

Dementsprechend machen auch die Initiativen Sinn, Security-Intelligence innerhalb eines Netzwerkes auszutauschen und so die Basis für die Bedrohungserkennung zu optimieren. Beispiele für einen solchen Threat-Intelligence-Austausch sind IBM X-Force Exchange, das CrowdStrike Intelligence Exchange (CSIX) Program sowie McAfee Global Threat Intelligence, wobei Bedrohungsdaten von Drittanbietern sowie sogenannte STIX-Dateien mit lokal erfassten Daten aus Sicherheitslösungen der Nutzer kombiniert werden. STIX steht dabei für Structured Threat Information eXpression und stellt ein Austauschformat für Security Intelligence dar. Innerhalb der Informationen zum sogenannten Threat Actor können Identitätsinformationen zu einem Angreifer enthalten sein.

Bevor Unternehmen Security-Intelligence-Daten mit einem entsprechenden Netzwerk austauschen oder an einem Anbieter übertragen, der an einer Austausch-Plattform teilnimmt, sollte geklärt sein, dass das Datenschutzniveau gewahrt bleibt und keine personenbezogenen Daten unerlaubt in Drittstaaten oder anderweitig übermittelt werden. Da mit einer steigenden Zahl an Security-Intelligence-Plattformen und Austauschnetzwerken zu rechnen ist, kann nicht einfach davon ausgegangen werden, dass der Datenschutz grundsätzlich dem EU-Standard entspricht.

Die European Union Agency for Network and Information Security (ENISA) stellte im Rahmen des „ENISA Workshop on EU Threat Landscape“ im Februar 2015 anschaulich dar, worin die Unterschiede bei dem Austausch von Security-Intelligence- oder Threat-Intelligence-Daten in den USA und in der EU liegen. Während in der EU eine der treibenden Kräfte der Datenschutz ist und die Grundlage durch die Datenschutzgesetze gebildet wird, stammt die rechtliche Basis für den Austausch von Threat Intelligence in den USA aus dem Bereich „Homeland Security“, also nationale Sicherheit.

Für Unternehmen in Deutschland und in der EU sind die Datenschutzgesetze die Leitlinien, auch wenn es um die Erkennung und Abwehr von IT-Bedrohungen geht. Datenschutzfreundliche Lösungen auf dem Markt zeigen, dass Security Intelligence und Datenschutz nicht nur vereinbar sind, sondern nach EU-Verständnis zwingend zusammengehören.

Be the first to comment