Der Security Update Guide orientiert sich jetzt stärker am CVSS, lässt aber manchmal Informationen vermissen, die nötig sind, um auf einen Schwachstellenbericht richtig zu reagieren. [...]

Microsoft hat kürzlich die Art und Weise geändert, wie es die Sicherheitsschwachstellen in seinen Produkten darstellt und erklärt. Der neue Sicherheitsleitfaden orientiert sich an Sicherheits- und Industriestandards, indem er die Schwachstellen mit dem Common Vulnerability Scoring System (CVSS) beschreibt, das die wichtigsten Merkmale einer Schwachstelle darstellt und ihrem Schweregrad eine numerische Punktzahl zuweist. Diese Bewertung soll Unternehmen helfen, das Risiko einer Schwachstelle besser einzuschätzen und entsprechend zu reagieren. Microsoft bewertet jede Schwachstelle (mit Ausnahme derer, die automatisch gepatcht werden, wie z. B. bei Microsoft Edge) und zeigt die Details, aus denen sich die Bewertung zusammensetzt, in einer neuen Version seines Security Update Guide an.

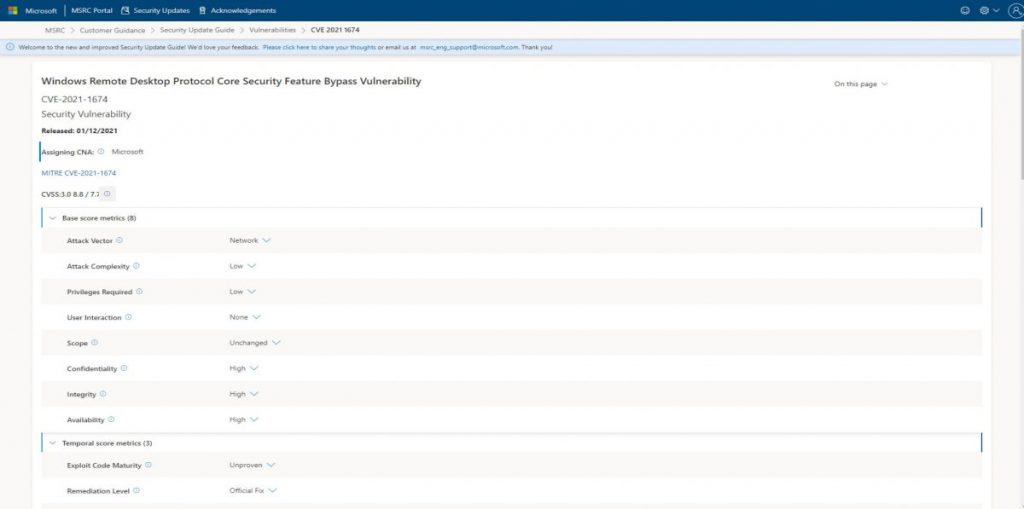

Was enthält der neue Security Update Guide?

Jedes Schwachstellen-Bulletin im Sicherheitsupdate-Leitfaden beginnt mit einer Erläuterung der Basis-Score-Metriken. In diesem Abschnitt wird der ursprüngliche Angriffsvektor erklärt. Er gibt die Angriffsquelle an: lokal, angrenzendes Netzwerk, physisch oder Netzwerk. Lokal bedeutet, dass der Angreifer entweder physischen Zugriff auf das anfällige System oder ein lokales Konto haben muss. Benachbartes Netzwerk bedeutet, dass der Angreifer Zugang zu einem netzwerknahen Angriff hat (Bluetooth oder ARP-Spoofing). Physikalische Angriffe benötigen eine tatsächliche, praktische Verbindung, bevor sie erfolgreich sein können. Netzwerkangriffe sind oft die folgenreichsten Schwachstellen und können aus der Ferne ausgenutzt werden.

Als Nächstes wird die Angriffskomplexität erörtert. Hoch bedeutet, dass der Angriff sehr schwierig durchzuführen wäre. Mittel bedeutet, dass der Angriff unter bestimmten Umständen schwer, aber nicht unmöglich auszuführen wäre. Niedrig bedeutet, dass der Angriff leicht durchführbar ist. In den nächsten Abschnitten werden die erforderlichen Berechtigungen und der Umfang der Benutzerinteraktion diskutiert, die für die Angriffssequenz erforderlich sind. Dann wird die Auswirkung auf andere Komponenten als die genannte Komponente verfolgt. Schließlich wird in der Basisbewertung die Auswirkung auf die Vertraulichkeit, Integrität und Verfügbarkeit ermittelt.

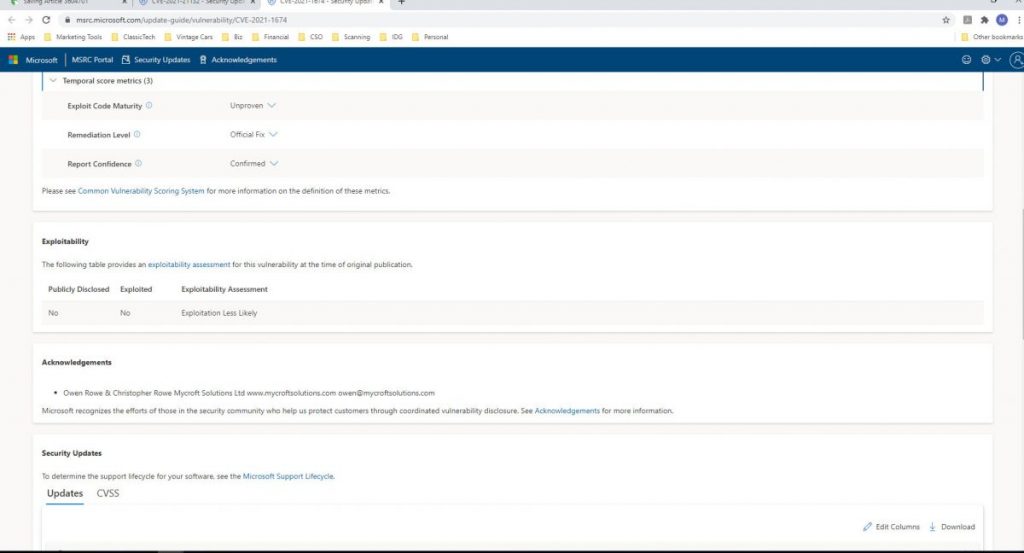

Im nächsten Abschnitt werden die Metriken für die zeitliche Bewertung verfolgt. Dazu gehören der Reifegrad des Exploit-Codes, der angibt, ob der Exploit zuverlässig ist, der Behebungsgrad, der angibt, ob ein vollständiger Fix verfügbar ist, und ob der Bericht über die Sicherheitslücke zuverlässig ist. Im Microsoft Bulletin geht es im nächsten Abschnitt darum, wie leicht diese Sicherheitsanfälligkeit ausgenutzt werden kann. Microsoft gibt an, ob die Sicherheitslücke bereits ausgenutzt wird.

Was im neuen Sicherheitsupdate-Leitfaden fehlt

Leider fehlt in den aktuellen Security Bulletins eine detaillierte Erklärung, welche Art von Angriff die Sicherheitslücke ermöglichen könnte. Beispielsweise betrifft die Sicherheitslücke CVE-2021-1674 alle Versionen von Microsoft Windows bis zurück zu Windows 7 und wird als „Windows Remote Desktop Protocol Core Security Feature Bypass Vulnerability“ beschrieben. Sie wird als Angriffsvektor auf Netzwerkebene bezeichnet und kann leicht ausgenutzt werden.

Wie Dustin Childs im Zerodayinititative-Blog schreibt: „Dieser Patch ist ein ziemliches Rätsel. Er trägt einen relativ hohen CVSS-Score (8.8), aber ohne eine Zusammenfassung können wir nur vermuten, welche Sicherheitsfunktion in RDP Core umgangen wird. Abgesehen von der Umkehrung der Patches wissen wir nicht einmal, inwiefern sich dies von CVE-2021-1669 – Windows Remote Desktop Security Feature Bypass Vulnerability unterscheidet. Was wir wissen, ist, dass RDP in letzter Zeit ein beliebtes Ziel war, und diese Fehler sollten ernst genommen werden. Ohne handfeste Informationen sollten Verteidiger vom schlimmsten Fall ausgehen und den Zugriff auf RDP so weit wie möglich einschränken. “

Potenzielle Nebenwirkungen oder Testprotokolle verzögern jedoch oft die Installation von Updates. Wie kann man also den genauen Bedrohungsvektor und die Ausnutzung eines Bugs bestimmen, um ein Unternehmen vor solchen Angriffen richtig zu schützen?

Für einige Schwachstellen können Sie Ressourcen wie die Zero-Day-Initiative von Trend Micro heranziehen, die eine Verbindung zwischen Forschern und Herstellern herstellt, um sicherzustellen, dass Sicherheitsschwachstellen aufgespürt werden und Sicherheitsforscher für ihre Untersuchungen belohnt werden. Deren monatliche Blog-Posts geben Informationen und Anleitungen zu Sicherheitslücken, damit Administratoren die Quelle der Sicherheitslücke besser verstehen können, um dann Netzwerke besser vor Angriffen zu schützen.

Für andere müssen Sie möglicherweise verschiedene Websites nutzen, um Informationen von den Forschern zu erhalten, um die Sicherheitslücken besser zu verstehen. Eine solche Website, die Sie nutzen können, um Sicherheitsschwachstellen besser zu verstehen, ist AttackerKB. Diese Crowdsourcing-Website ermöglicht es Forschern und Ermittlern, Informationen über eine Sicherheitslücke zu teilen. Sie können damit auch feststellen, welche Schwachstellen für Ihre Umgebung am gefährlichsten sind und entsprechend handeln.

Forscher arbeiten oft für Unternehmen, die Sicherheitsforschung für das Marketing nutzen. Suchen Sie nach der CVE-Nummer einer Schwachstelle, um nach Websites und Pressemitteilungen von Anbietern zu suchen, die die Schwachstelle erklären. Eine weitere Ressource, wenn auch etwas weniger präzise, sind soziale Medien. Sie können auf Twitter nach der CVE-Nummer suchen, um zu sehen, ob andere über eine bestimmte Sicherheitslücke diskutieren.

Unsere Beispielschwachstelle, CVE-2021-1674, ist leider nicht gut bekannt. In sozialen Medien wird wiederholt, was wir bereits wissen. Wenn wir die verfügbaren Social-Media-Ressourcen mit einer anderen Sicherheitsanfälligkeit vergleichen, die sich auf Exchange Server auswirkt (CVE-2020-17132), gibt es einen großen Unterschied in der Menge der verfügbaren Informationen. Für CVE-2020-17132 gibt es viel mehr Social-Media-Seiten, wie z. B. AttackerKB, die detailliert über die Risiken und Bedrohungen berichten, denen ein Unternehmen durch diese Sicherheitslücke ausgesetzt ist.

Eine weitere Quelle für Security Bulletin-Informationen ist die japanische Version der Microsoft Security Bulletin-Blog-Seite. Die Seiten sind zwar auf Japanisch, aber moderne Browser können die Sprache leicht ins Englische übersetzen. Der japanische Blog ist oft informativer als sein englisches Pendant.

Microsoft bittet um Feedback zur neuen Sicherheitsupdate-Seite. Nehmen Sie sich die Zeit, den neuen Sicherheitsupdate-Leitfaden zu prüfen und geben Sie Ihr Feedback. Sie können ihnen entweder eine E-Mail schicken oder ein Formular mit Ihren Kommentaren ausfüllen. Ich denke, dass eine bessere Zusammenfassung für jedes Bulletin notwendig ist. Wenn Sie in der Lage sind, ein Sicherheits-Bulletin für Ihre Umgebung zu verstehen, können Sie Ihr Netzwerk besser schützen, während Sie darauf warten, die Updates zu testen und sie zu verteilen. Oft können Sie Snort-Regeln oder andere Firewall-Schutzmaßnahmen entwickeln, um sicherzustellen, dass Ihre Systeme geschützt sind, während Sie auf den Abschluss der Tests warten.

Obwohl Microsoft im Rahmen seiner SolarWinds-Untersuchung viele wertvolle Informationen veröffentlicht hat, bin ich der Meinung, dass sie sich mit den neuen Sicherheitsupdates von ihrer Pflicht, uns über Sicherheit zu informieren und aufzuklären, ein Stück entfernt haben. Ein gutes Netzwerk ist nicht sicher, nur weil wir ein Update installiert haben; wir sind sicher, weil wir verstehen, wie der Angriff erfolgt, so dass wir unsere Verteidigung überwachen und priorisieren können. Ich hoffe, dass Microsoft dazu zurückkehrt, mehr Informationen in seinen Sicherheits-Bulletins bereitzustellen. Bis dahin müssen wir uns mehr auf soziale Medien, PR-Beiträge und Blogs verlassen, um Informationen zum Sicherheitsschutz zu erhalten.

*Susan Bradley schreibt unter anderem für CSOonline.com.

!["Sammlung allerhand auserlesener Reponsorum […]", Johann Hieronymus Hermann, 1736 (c) Österreichische Nationalbibliothek](https://d020f13e.delivery.rocketcdn.me/wp-content/uploads/Kulturpool_Digitalisat_ONB-326x245.jpg)

Be the first to comment