Es wird schwieriger, ein Passwort zu knacken, wenn es 10 Zeichen oder länger ist - aber die Komplexität spielt natürlich auch eine Rolle. [...]

Erstellen Sie stärkere, sichere Passwörter: Wir werden ständig dazu angehalten, aber nur wenige von uns machen sich die Mühe. In der Zwischenzeit werden weiterhin regelmäßig Passwörter gestohlen, geleakt und gecrackt. Dieses Mal möchten wir Ihre Aufmerksamkeit erregen, indem wir die Sache von der Seite des Angreifers aus betrachten! Wir zeigen Ihnen, wie Passwörter geknackt werden und sogar, wie Sie es selbst tun können, damit Sie genau sehen können, warum ein starkes Passwort wichtig ist.

Wie Ihnen unser kurzer Ausflug mit einem Cracking-Tool zeigen wird, ist Ihr einziger Schutz vor einem entschlossenen Passwort-Cracker – Sie haben es erraten – eine lange, komplexe Zeichenfolge von 10 oder mehr Zeichen. Alles, was kürzer, geschweige denn einfacher ist, ist zu leicht zu knacken. Wenn Sie das wissen, sieht die Verwendung eines Passwort-Managers plötzlich viel einfacher aus als der Versuch, Passwörter selbst zu erstellen.

Lesen Sie weiter, um mehr darüber zu erfahren, wie Passwörter vor Hackern geschützt werden und wie diese versuchen, sie zu knacken.

Hinweis: Für diesen Artikel haben wir Cracking-Tools an unseren eigenen Passwörtern ausprobiert. Die Verwendung von Cracking-Tools, um in eine Website, einen Dienst oder eine Datei einzudringen, die Ihnen nicht gehört, ist im besten Fall unethisch und im schlimmsten Fall illegal. Nehmen Sie unseren Rat an und denken Sie nicht einmal darüber nach.

Wie Hashing Ihr Passwort schützt

Um Hackern den Wind aus den Segeln zu nehmen, speichert eine verantwortungsbewusste Website ein Passwort nicht in seiner ursprünglichen Form, im so genannten Klartext. Stattdessen wird ein so genannter Hash-Algorithmus verwendet – übliche Algorithmen sind MD5, SHA2 oder SHA3, aber es gibt noch viele andere -, um Ihr Passwort in einen „Hash“ umzuwandeln, also eine Reihe von scheinbar zufälligen Zahlen und Buchstaben.

Die Website gibt nicht an, welchen Hash-Algorithmus sie verwendet, da dies das Leben für Angreifer nur einfacher machen würde. Es könnte sogar den ersten Hash nehmen und ihn erneut hashen, oder ein sogenanntes „Salt“ hinzufügen – eine Reihe von zusätzlichen Zeichen, die es noch schwieriger machen, Ihr Passwort zu entschlüsseln.

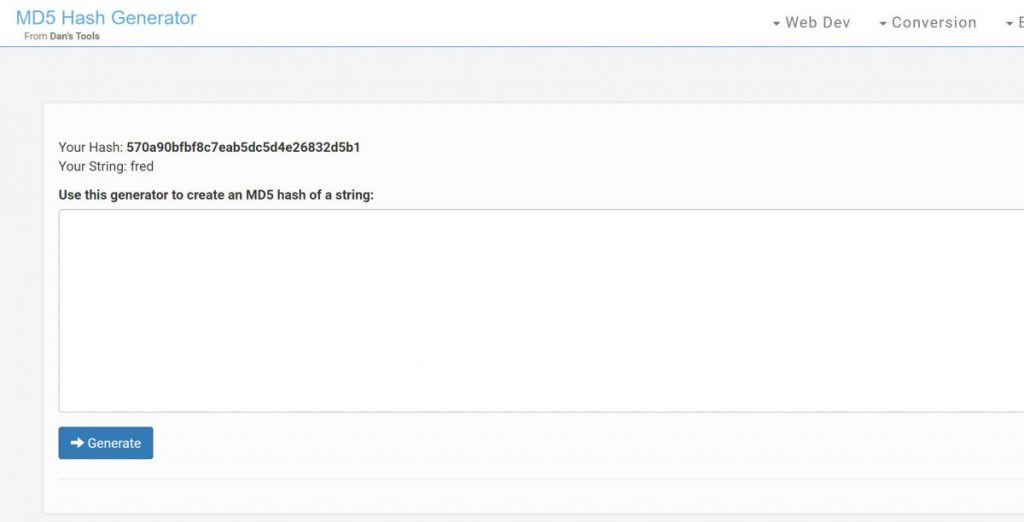

Das Erstellen eines Beispiel-Hashes ist einfach. Für einen MD5-Hash brauchen Sie nur eine Website wie MD5hashgenerator.com zu besuchen und ein Beispielwort zu hashen. (Wir empfehlen, aus Sicherheitsgründen kein Passwort zu hashen, das Sie tatsächlich verwenden wollen). MD5 ist ein älterer Algorithmus, der aus verschiedenen Gründen als unsicher gilt, aber immer noch nützlich ist, um zu demonstrieren, wie das Hashing und Knacken von Passwörtern funktioniert.

So wird aus dem Passwort maverick 55f9c405bd87ba23896f34011ffce8da.

Als weitere Absicherung arbeiten die Hash-Algorithmen nur in eine Richtung. Sie können ein gehashtes Kennwort nicht ent-hashen. Außerdem muss die Website oder der Dienst bei einem Einweg-Hash nicht einmal Ihr Passwort kennen. Die Website muss lediglich einen Hash-Wert für Ihr Kennwort ermitteln und diesen mit dem gespeicherten Hash-Wert vergleichen. Wenn die beiden übereinstimmen, sind Sie drin. Das ist auch der Ansatz zum Knacken von Passwörtern.

Wie gehashte Kennwörter trotzdem geknackt werden können

Das Hashing ist ein wichtiger und grundlegender Schritt beim Schutz Ihres Passworts, aber es macht Ihr Passwort nicht unangreifbar. Alles, was ein Passwort-Knacker tun muss, ist, den Prozess zu replizieren: Erraten Sie ein Passwort, hacken Sie es und vergleichen Sie es dann mit dem durchgesickerten Passwort-Hash. Wenn ein Cracker richtig rät, hat er leider Ihr Passwort herausgefunden. Liegt er falsch, versucht er es noch einmal… immer und immer wieder.

Sie können jedoch nicht einfach versuchen, sich bei Amazon anzumelden, so tun, als wären Sie Bill Gates, und Passwörter raten und raten und raten, bis Sie schließlich Glück haben. Das Gleiche gilt für eine Bank. Eine intelligent gestaltete Website wird eine Form der Kontrolle eingebaut haben. Wenn Sie zu oft falsch raten, wird die Website wahrscheinlich das Konto oder Ihre IP-Adresse als potenziellen Hacker kennzeichnen und Ihre Anmeldeversuche entweder einschränken oder ganz blockieren.

Nach einer Passwortverletzung sind jedoch alle Wetten verloren. Nehmen Sie dieses Beispiel: Im Jahr 2019 sickerte eine riesige Sammlung von 2,19 Milliarden E-Mail-Adressen/Benutzernamen und Passwörtern ins Internet, die Teil des sogenannten Collections Breach war. Sobald diese gehashten Passwörter veröffentlicht wurden, gab es keine Möglichkeit, diejenigen, die Zugang zu diesen Passwörtern hatten, davon abzuhalten, sie auf ihren eigenen PC herunterzuladen und dann zu versuchen, sie zu knacken, ohne irgendeine der Ratenkontrollen, die durch eine Live-Website erzwungen werden.

In diesem Szenario muss der Angreifer nur den Algorithmus kennen – oder erraten -, der zum Hashing der Passwörter verwendet wird, und dann die enorme Rechenleistung des PCs nutzen, um Milliarden von Vermutungen pro Sekunde anzustellen, um ein Passwort zu knacken. Die Feinde Ihres gehashten Passworts sind Zeit, Rechenleistung und kluge Vermutungen.

Wie schwer ist es, ein Passwort zu knacken?

Ein Passwort zu knacken, kann sehr schnell enorm komplex werden. Ein Ein-Zeichen-Passwort bietet bereits 26 Möglichkeiten – oder 52, wenn Sie Großbuchstaben hinzufügen. Wenn Sie die Ziffern 0-9 hinzufügen, kommen Sie auf 62 Möglichkeiten, und Sonderzeichen erhöhen die Gesamtzahl auf 96 (fremdsprachige Tastaturen können dies beeinflussen, und einige Websites erfordern möglicherweise nur eine Teilmenge der verfügbaren Sonderzeichen). Basierend auf einer Liste von 96 Zeichen würde selbst ein vierstelliges Kennwort wie t7G( theoretisch bis zu 84.934.656 (96 hoch 4) separate Vermutungen erfordern.

Heißt das also, dass ein vier Zeichen langes Passwort sicher ist? Ganz und gar nicht.

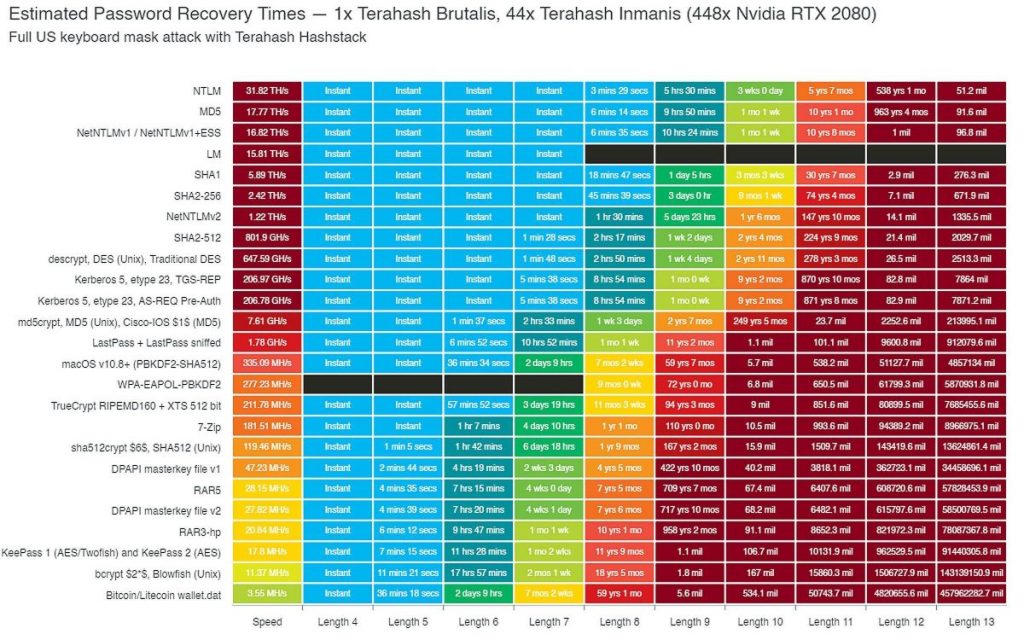

Die unten gezeigte Grafik, die 2018 von der professionellen Passwort-Cracking-Firma Terahash erstellt wurde, zeigt sowohl, wie unmöglich einfach – und wie unglaublich schwierig – das Knacken von Passwörtern sein kann. Die Grafik listet die wichtigsten Hash-Algorithmen auf der linken Seite auf. Die Farbe direkt daneben zeigt an, wie schnell ein mit dem jeweiligen Algorithmus gehashtes Passwort von Terahashs Passwort-Knack-Technologie geknackt werden kann. Der oberste Algorithmus, NTLM, erwies sich als der am schnellsten zu knackende, zusammen mit vielen anderen Algorithmen, die dunkelrot kodiert sind; während der Bitcoin/Litecoin-Algorithmus unten am längsten brauchte und gelb-grün kodiert ist.

Aber der Algorithmus ist nur ein Teil der Herausforderung. Der andere ist die Länge des ursprünglichen Passworts. Die Farbkodierung der anderen Spalten repräsentiert die Leichtigkeit, mit der ein gehashtes Passwort in jedem Algorithmus geknackt werden kann, basierend auf seiner ursprünglichen Länge. Das türkisblaue Meer steht für kürzere Passwörter mit vier bis acht Zeichen, die je nach verwendetem Hash-Algorithmus „sofort“ oder in bis zu einer Stunde geknackt werden können. Die dunkelgrünen Bereiche stehen für Passwörter, deren Knacken bis zu einem Tag dauern kann, während hellgrüne Passwörter bis zu einer Woche brauchen, und so weiter. Die orangefarbenen und roten Bereiche stellen Passwörter dar, die ein Jahr oder länger zum Knacken benötigen.

Aus diesem Diagramm lassen sich zwei wichtige Schlüsse ziehen. Erstens, kürzere Passwörter mit vier bis sechs Zeichen waren für Terahash unabhängig vom Algorithmus leicht zu knacken. Zweitens wurde der Widerstand gegen das Knacken eines zufälligen Passworts massiv erhöht, wenn es mindestens 10 Zeichen lang war.

Das Knacken von Passwörtern folgt der gleichen Progression wie das Mining von Kryptowährungen: CPUs sind einigermaßen effizient, GPUs sind viel effizienter, und nur gut finanzierte Forscher oder Nationalstaaten haben versucht, spezielle ASICs zum Knacken von Passwörtern zu entwickeln. Die Technologie von Terahash verwendet einen Cluster von leistungsstarken GPUs, also wird die Technologie viel leistungsfähiger sein als das, was Ihr PC leisten kann. Dennoch ist alles, was Sie wirklich brauchen, um Passwörter zu knacken, ein PC mit einem dedizierten Grafikprozessor. Wir haben ein Microsoft Surface Book 3 mit einer GeForce GTX 1660 Ti GPU als Testumgebung verwendet und erreichten einen Spitzenwert von 6.959 Megahashes – fast 7 Milliarden Hashes – pro Sekunde. Desktop-PCs können sogar noch mehr verarbeiten.

Wie man Passwörter mit Hashcat knackt

Es gibt viele Software-Tools zum Knacken von Passwörtern, aber wir werden uns nur auf eines konzentrieren. Hashcat greift Passwort-Hashes durch eine Kombination aus Brute-Force-, Regel-, Masken- und Wörterbuchangriffen an, die wir alle später erklären werden.

Ursprünglich erforderte Hashcat spezialisierte Linux-Distributionen wie Kali Linux, die für Penetrationstests entwickelt wurden. Sie können Kali Linux über die Microsoft Store App herunterladen und in eine Windows Subsystem for Linux Shell einbinden. (Stellen Sie nur sicher, dass es sich um das Windows Subsystem für Linux 2 handelt, das es Ihrer GPU erlaubt, Berechnungen durchzuführen.) Es gibt jedoch einen einfacheren Weg: hashcat hat eine Windows-Binärdatei, d.h. Sie können es für Windows herunterladen. Es läuft über die Windows-Befehlszeilenschnittstelle und zapft entweder Nvidias CUDA-API oder einen allgemeineren OpenCL-Treiber an.

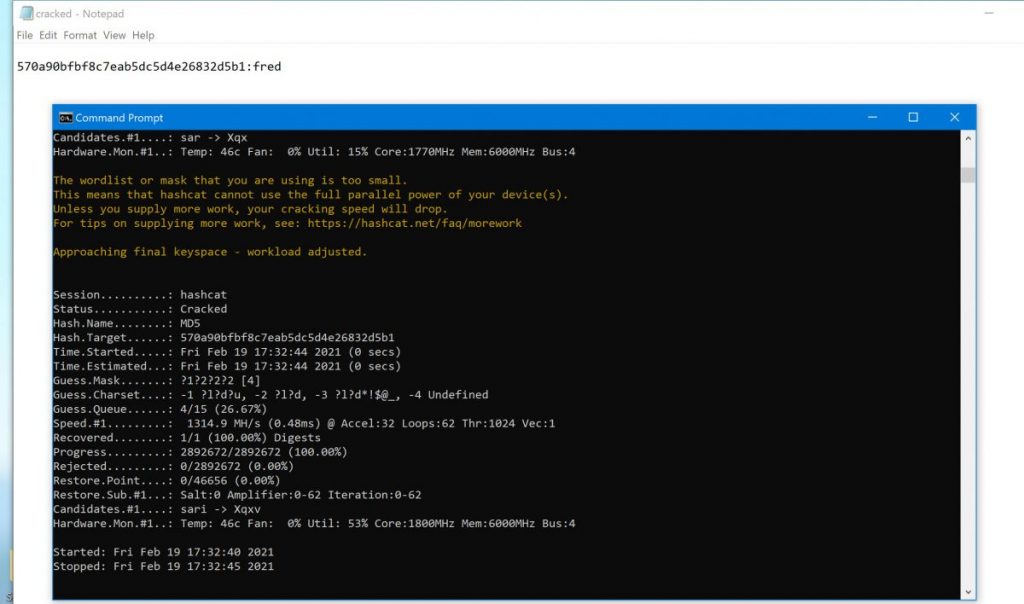

Hashcat besteht aus drei Hauptkomponenten: dem Programm selbst und zwei Textdateien, die Sie erstellen müssen. Eine Datei enthält die zu knackenden Hashes, und die andere ist ein Repository für die geknackten Hashes. In diesem Fall habe ich sie „hash.txt“ und „cracked.txt“ genannt. Ich erstellte einen einfachen Hash eines leicht zu erratenden Kennworts, kopierte den Kennwort-Hash in die Datei „hash.txt“, speicherte sie und schloss den Texteditor. Dann öffnete ich die Windows-Kommandozeilenanwendung mit administrativen Rechten, um Hashcat auszuführen, und navigierte zu dem Verzeichnis, in dem Hashcat gespeichert ist.

Wir beginnen damit, Hashcat zum „Brute-Force“-Knacken von Passwörtern zu verwenden, d. h. wir probieren endlose Reihen möglicher Passwörter aus, in der Hoffnung, auf das richtige zu stoßen. Wenn Sie möchten, können Sie die Dokumentation in der Hashcat-FAQ lesen, aber wenn Sie dies in die Kommandozeilenanwendung eingeben, kann es losgehen:

hashcat -m0 -a3 -o cracked.txt hash.txt

Ein kurzes, einfaches Passwort wie fred sollte in wenigen Augenblicken zu knacken sein, und das ist auch der Fall.

Um das gehashte Passwort doppelt zu überprüfen, können Sie die Datei öffnen, in der die geknackten Passwörter gespeichert sind. Dort sehen Sie den Hash, gefolgt von dem geknackten Klartext-Passwort.

Einfache vierstellige Hash-Passwörter wie 4289, yniu, tg5f und Trxc habe ich schnell geknackt. Beachten Sie, dass die letztgenannten Kombinationen zwar etwas komplexer sind, aber alle in vier Sekunden oder weniger geknackt wurden. Aber dann habe ich jRtw ausprobiert, und etwas sehr Interessantes ist passiert: Mit den Standardeinstellungen konnte Hashcat meinen Hash nicht innerhalb von Sekunden knacken. Oder innerhalb von Minuten. Oder mehr als eine Stunde.

Und warum? Meine Vermutung ist, dass ich eine Maske geknackt habe. Und das ist auch gut so.

Regeln, Masken und Wörterbuchangriffe

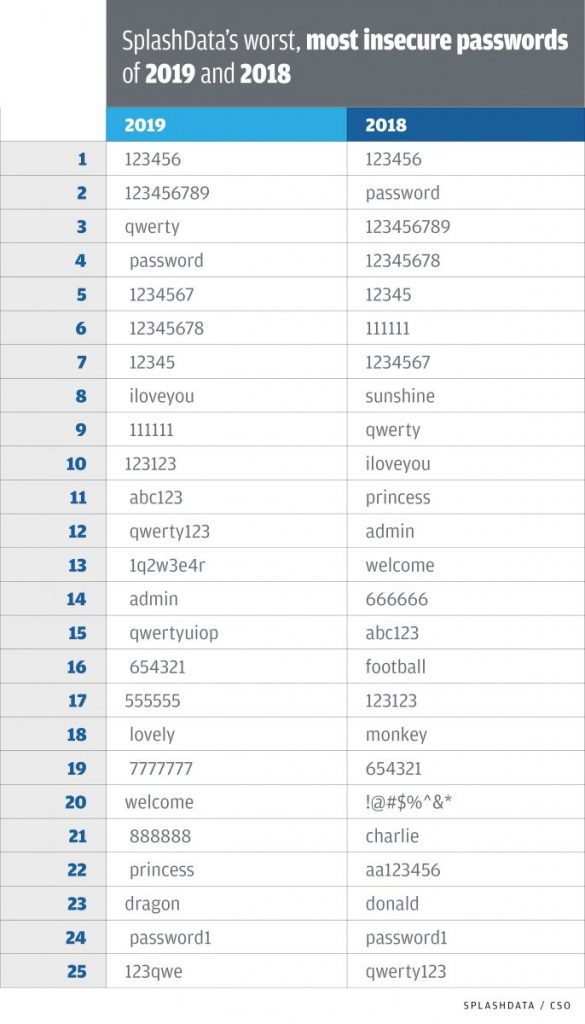

Passwort-Cracker wissen genauso gut wie wir, dass längere und komplexere Passwörter schwieriger zu knacken sind. Aber sie wissen auch, dass Menschen betrügen, indem sie Wörter und Muster zum Erstellen von Passwörtern verwenden, anstatt lange und zufällige Zeichenfolgen. Das bedeutet, dass Passwort-Cracker ebenfalls schummeln können, indem sie Taktiken verwenden, die als „Regeln“ und „Masken“ bekannt sind, kombiniert mit „Wörterbüchern“ von gängigen Passwörtern. Die unten stehende Tabelle von SplashData mit den unsichersten Passwörtern 2018 und 2019 sollte Teil eines Wörterbuchangriffs eines jeden seriösen Crackers sein. Sie weist auch auf die Gefahr der Wiederverwendung von Passwörtern hin, denn sobald ein Cracker es herausfindet, wird er es auf anderen Konten von Ihnen ausprobieren, nur für den Fall, dass Sie faul geworden sind.

Ein Wörterbuchangriff kann einzelne Wörter oder Wortfolgen verwenden, kombiniert mit einer Liste von häufigen Vornamen, plus den häufigsten Passwörtern. Im Jahr 2009 wurde z. B. ein App-Anbieter namens RockYou angegriffen und die Datenbank mit unverschlüsselten Passwörtern, die Berichten zufolge 30 Millionen umfasst, wurde ins Internet gestellt. Diese Datenbank bildet eine der häufigsten Wörterbuchattacken, die es heute gibt.

Eine Maske ist ein anderer Ansatz, der Muster verwendet, um den Prozess zu vereinfachen. Haben Sie jemals Ihr Passwort mit einem Großbuchstaben begonnen und mit einem Satzzeichen beendet? Wie wäre es, wenn Sie Ihr Passwort mit zwei numerischen Ziffern beenden? Dies sind beides Beispiele für Masken, und sie können und werden in einen Passwort-Cracker einprogrammiert, um die Anzahl der möglichen Hashes zu reduzieren.

Eine Regel ist ein komplexerer Ausdruck, der oft eine Maske und einen Wörterbuchangriff kombiniert. Wenn Ihr Passwort ein gängiges Wort mit zwei Ziffern kombiniert oder den Vornamen Ihrer Tante mit einer Zahl und einem Ausrufezeichen am Ende, kann eine Regel helfen, dieses Passwort viel schneller zu knacken als durch zufälliges Raten. Das ist ein Vorteil der Verwendung eines Passwort-Managers – er wird nicht nur ein langes Passwort generieren, sondern dieses Passwort wird auch viel zufälliger sein als eines, das Sie normalerweise selbst generieren würden.

Denken Sie aber daran – und das ist wichtig! – dass ein Cracking-Tool absolut keine Ahnung hat, ob Ihr Passwort vier oder vierzehn Zeichen lang ist. In dem Beispiel des unerwartet schwierigen vierstelligen Passworts, das ich generiert habe, ist anscheinend passiert, dass der Standard-Maskenangriff von Hashcat dachte, dass es am effizientesten sei, einfach alles zu überspringen, was nicht in seinen Maskendateien vorprogrammiert ist, und vom Versuch, vierstellige Passwörter zu knacken, zu fünfstelligen Passwörtern überzugehen.

Heißt das, dass jRtw ein unknackbares Passwort ist? Nein, natürlich nicht! In diesem Fall könnte ein anderer Cracker einfach eine Regel schreiben, die Hashcat anweist, jedes vierstellige Passwort auszuprobieren, bevor er weitermacht. Es bedeutet jedoch, dass ein gut gestaltetes Passwort in der Lage sein kann, sich der Erkennung zu entziehen.

Was Sie daraus lernen sollten

Wenn nichts anderes, sollten Sie drei Lektionen aus all dem mitnehmen:

Je länger das Passwort, desto besser. Basierend auf dem obigen Terahash-Beispiel scheint ein 10-Zeichen-Passwort oder länger sicher zu sein.

Je komplexer das Passwort, desto besser. Zufällige Passwörter sind die stärkste Option, aber stellen Sie zumindest sicher, dass Sie mindestens einen Kleinbuchstaben, einen Großbuchstaben, eine Zahl und ein Sonderzeichen wie ein &, # oder ] haben. Je mehr, desto besser.

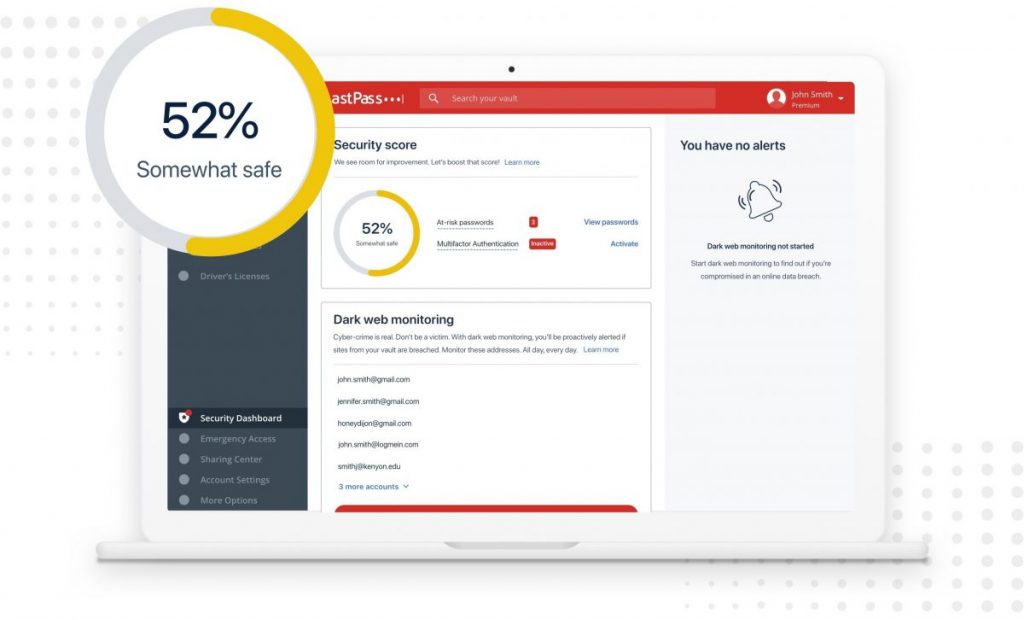

Passwortmanager sind wahrscheinlich die beste Lösung für die Passwortverwaltung.

Es lohnt sich zu wiederholen: Ein Passwort-Manager ist die stärkste und bequemste Lösung. Warum sich mit einer Liste von langen, komplexen Passwörtern herumschlagen, wenn ein Dienst das für Sie erledigt?

Das ist es, was das Knacken von Passwörtern so faszinierend macht. Es ist sowohl trivial einfach, ein Passwort zu knacken, als auch nahezu unmöglich. Der Unterschied zwischen beidem hängt von den Entscheidungen ab, die Sie treffen.

*Als leitender Redakteur von PCWorld konzentriert sich Mark Hachman unter anderem auf Microsoft-Nachrichten und Chip-Technologie.

Be the first to comment