Mit Millionen von neuen iOS- und Android Geräten, die jedes Quartal in Unternehmen eingesetzt werden, ist es wichtig zu wissen, wie viel Risiko diese Geräte mit sich bringen – und ob ein Handy-Betriebssystem einen Vorteil gegenüber einem anderen hat, wenn es um die Sicherheit von Unternehmensanwendungen und Daten geht. [...]

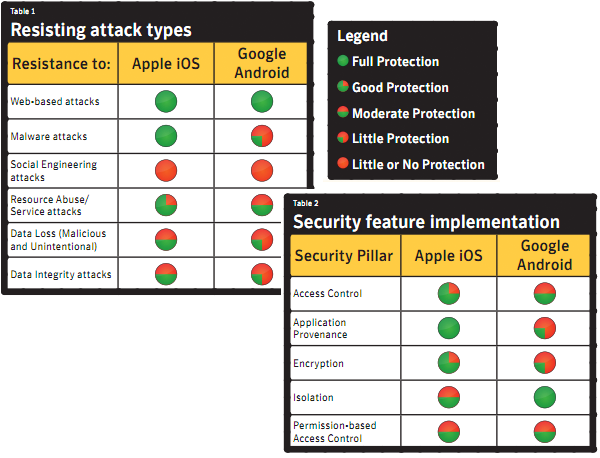

Grafik: Schon 2011 hatte Symantec einen Vergleich von iOs und Android bzgl. der Geräte-Sicherheit gezogen (siehe PDF der Studie).

Android macht Fortschritte

Viele behaupten, das mobile Betriebssystem von Apple ist sicherer. Brian Katz, Leiter der Mobilitätstechnik bei Sanofi stimmt dem nicht zu – nicht ganz, jedenfalls. „Es ist schlicht falsch zu sagen, iOS sei sicherer als Android“, so Katz. „Es gibt große Aspekte der iOS-Sicherheit, die bereits eingebaut sind, aber Unternehmen müssen noch weitere Maßnahmen ergreifen, um diese Funktionen zu aktivieren“, sagt er. „Man kann nicht einfach Menschen, die iPhones benutzen, direkt auf Unternehmensressourcen zuzugreifen lassen und dann denken, sie sind ohnehin sicher, nur weil sie iOS verwenden.“

Wenn es um die Kontrolle der Sicherheit geht, haben sowohl Android als auch iOS in den nativen Sicherheitsfunktionen ihrer Betriebssysteme kürzlich Fortschritte gemacht. iOS 7 ermöglicht den Unternehmen sich zu entscheiden, welche Apps über die Unternehmens VPN verbunden werden dürfen um Zugang zu bekommen. Es bietet erweiterte MDM Unterstützung, um Daten bei Anwendungen von Drittanbietern zu verschlüsseln, Single Sign On zu akzeptieren und integrierte biometrische Authentifizierung zu verwenden.

Bei Android 4.4 gibt es mittlerweile eine strengere Zugangskontrollen, die im Linux Kernel integriert sind. So eine verstärkte Unterstützung für digital zertifizierte Sicherheitswarnungen, Elliptic Curve Cryptography Unterstützung, und automatisierte Hilfe für Pufferüberläufe. Zusätzlich auf dem Android-Betriebssystem integriert sind von Hardware-Herstellern unterstützte Sicherheitsfunktionen, wie z.B. Samsung KNOX. KNOX bietet einen sicheren Boot-Prozesses, schafft eine vertrauenswürdige Zone für Enterprise-only Anwendungen, und hat einen verstärkten Sicherheitskernel. KNOX grenzt auch ein, welche Funktionen innerhalb des KNOX-geschützten Bereichs ausgeführt werden können.

Be the first to comment