Cyberangriffe werden in jüngster Zeit immer professioneller und ausgefeilter. Mit modernen Smart-Security-Lösungen halten Unternehmen mit der gestiegenen Bedrohungslage Schritt. [...]

WENN ANTIVIREN-SOFTWARE SELBST ZUM ZIEL WIRD

Sascha Pfeiffer, Principal Security Consultant bei Sophos, erkennt bei den klassischen Ansätzen der Antiviren-Lösungen ebenfalls Probleme: «Antiviren-Software arbeitet sehr tief im System. Sie kann sich daher auch als Sprungbrett für einen Angreifer anbieten. So gibt es sicher einige Hersteller, die es mit der Security-Überwachung der eigenen Komponenten nicht so genau nehmen, was dann wiederum Kritiker zu der Aussage veranlasst hat, dass Antiviren-Software kein Schutz, sondern auch eine Gefahr für die IT sein könne.»

Die Sophos-Entwickler hätten das Pro¬blem der angreifbaren Sicherheits-Software schon länger im Visier. Sie schliessen daher Anwender und Administratoren mittlerweise von der Rekonfiguration der Sicherheits-Software aus: «Wir nennen diese Massnahme Endpoint Defense.» Durch diese Technik, so Pfeiffer weiter, könne Sophos auch verhindern, dass beispielsweise Fremdsoftware den Client fernsteuert, um auf diese Weise höhere Rechte auf dem Zielsystem zu erlangen.

Auf «Next Generation»-Lösungen angesprochen, äussert sich Sascha Pfeiffer klar: «Es gibt im Moment sehr viele dieser Produkte, die sich verständlicherweise abgrenzen müssen und dann teilweise behaupten, sie brauchten kein Antivirus, da sie alle Fälle mit reinen Next-Generation-Funktionen erschlagen könnten. Das kann nicht klappen, weil deren Methodik nur bei bestimmten Arten von Eintrittsvektoren funktioniert. Wir empfehlen unseren Kunden deshalb auch, nicht auf traditionelle Antiviren-Lösungen zu verzichten, sondern Next-Generation-Funktionen neben solche etablierten Funktionen zu stellen.»

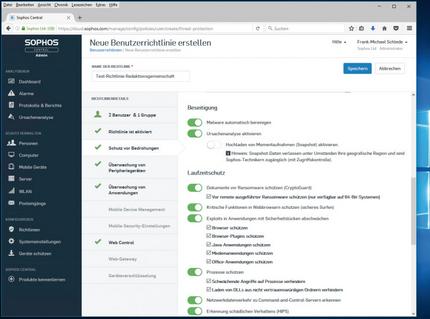

Sophos hat unter dem Namen Sophos Endpoint Protection kombiniert mit Sophos Intercept X eine solche Lösung im Portfolio. Sie kann zentral über eine Webkonsole verwaltet werden und bietet den IT-Profis in den Unternehmen neben den üblichen Funk¬tionen unter anderem die Möglichkeit, mit speziellen Richtlinien die Sicherheit ihrer Client-Systeme zu konfigurieren und zu überwachen. Intercept X ist ein modulares Endpoint-Security-Produkt, das vielfältige Sicherheitsmassnahmen inte-griert und zugleich den Schutz vor Ransom¬ware verstärkt. Intercept X ist eine Software des Unternehmens Invincea, das Sophos Anfang des Jahres übernommen hat. Invincea hatte sich auf das Gebiet «Machine Learning» spezialisiert und Next-Generation-Techniken in die eigenen Sicherheitsprodukte eingebunden.

Zum Schutz vor aktuellen und neuen Bedrohungen arbeiten in Intercept X drei ineinandergreifende Ansätze: Um den Exploit-Schutz zu ermöglichen, kann die Software die Techniken abpassen, die zur Indizierung der Ransomware dienen. Weiterhin kann die Lösung laut Sophos Zero-Day-Attacken aufspüren und eine forensische Analyse liefern. Diese hilft dem IT-Personal dabei, der Quelle eines Malware-Angriffs auf die Spur zu kommen.

Sollte es die Ransomware trotzdem schaffen, eine Verschlüsselung durchzuführen, startet Intercept X die Komponente CryptoGuard, die Sanierungsmassnahmen initiiert. Damit besteht laut Sascha Pfeiffer dann auch die Möglichkeit, Prozesse zurückzusetzen und auf diese Weise eventuelle Schäden rückgängig zu machen.

Unter dem Oberbegriff Synchronized Security fasst Sophos nicht nur Endpoint- und Next-Generation-Endpoint-Lösungen zusammen, sondern unter anderem auch NG Firewall (Next Generation), UTM (Unified Threat Management) sowie die dabei eingesetzte Cloud Intelligence.

Be the first to comment