Insbesondere bei IoT-Anwendungen aus dem Consumer-Umfeld fallen häufig persönliche Daten an, deren Verarbeitung dem lokalen und internationalen Recht unterliegt. Wie können CIOs dazu beitragen, dass ihr Unternehmen vom IoT-Trend (Internet of Things) profitiert und gleichzeitig die Datenschutzgesetze verschiedener Länder einhält? [...]

Ob im Gesundheitswesen (Überwachungsgeräte), in der Automobilindustrie (vernetzte Autos), in der Landwirtschaft („Precision Farming“) oder bei Geräten im häuslichen Umfeld: IoT-Geräte erzeugen eine beispiellose Menge an Daten, die oft sehr vertraulich sind. Etliche dieser Systeme erzeugen Machine-to-Machine-Daten, die für den Betrieb eines Produkts oder einer Dienstleistung unerlässlich sind.

Viele andere, wenn nicht sogar die meisten IoT-Geräte können jedoch Video-, Audio-, Telemetrie- oder Benutzerdaten erfassen, die als persönlich definiert werden und deren Verarbeitung dem lokalen und internationalen Recht unterliegt. Persönliche Blutzuckermessgeräte beispielsweise haben die Patientenversorgung auf der ganzen Welt revolutioniert. Sie ermöglichen es den Anwendern, ihren Blutzuckerspiegel genau abzulesen und die weitere Behandlung zu bestimmen.

Wenn solch ein Gerät an ein Smartphone angeschlossen ist, können Cloud-Services auch für weitere Einblicke und Analysen genutzt werden. Obwohl solche Geräte den Benutzer damit in vielerlei Hinsicht unterstützen, setzen sie ihn aber gleichzeitig auch einem größeren Risiko des Verlusts und des Missbrauchs persönlicher Daten aus.

Andere Länder, andere Sitten: Datenschutz-Richtlinien

Die IoT-Verbindungen werden von acht Milliarden im Jahr 2017 auf 27 Milliarden im Jahr 2025 ansteigen. Diese Geräte werden riesige Mengen personenbezogener Daten erzeugen, die den Datenschutzgesetzen jedes Landes, in dem die Geräte eingesetzt werden, unterliegen. Unternehmen müssen sich mit der entsprechenden Gesetzgebung und potenziellen Geldbußen auseinandersetzen.

Sie sehen gerade einen Platzhalterinhalt von YouTube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

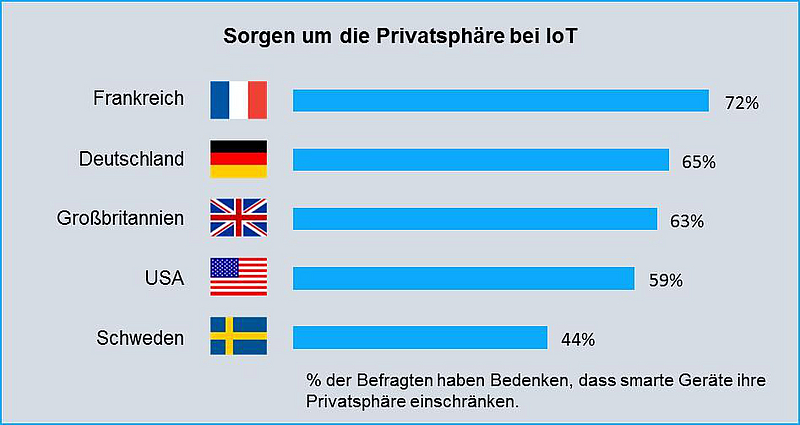

So ist es die Aufgabe von Führungskräften im Bereich Security- und Risikomanagement (SRM) sicherzustellen, dass ihre Strategien für die Verwaltung personenbezogener Daten die Bedenken der Endbenutzer bei der Anwendung von IoT in ihrem täglichen Leben berücksichtigen. Jedes Unternehmen, das IoT-Daten in einem zentralisierten System sammelt und analysiert und Daten über Grenzen hinweg bewegt, zum Beispiel ein Infrastructure as a Service (IaaS)-Rechenzentrum außerhalb des Landes des Endbenutzers, muss sich der regionalen Datenschutzgesetze bewusst sein.

CIOs laufen Gefahr, dass ihr IoT-Angebot im Widerspruch zu den Datenschutzgesetzen steht, die entweder die Speicherung und Nutzung personenbezogener Daten regeln oder deren Bewegung über die geografischen Grenzen hinaus einschränken.

Bestehende und kommende Datenschutzgesetze, einschließlich der Europäischen Datenschutzgrundverordnung (GDPR), die Ende Mai dieses Jahres in Kraft trat, werden die Strategie, den Zweck und die Methoden eines Unternehmens für die Verarbeitung personenbezogener Daten im Internet der Dinge dramatisch beeinflussen.

Verarbeitungszwecke von Daten definieren und dokumentieren

Jurisdiktionen in Ländern und Regionen wie Australien, Kanada und der EU befürworten die „zweckgebundene Verwendung“ personenbezogener Daten. Dabei ist die Ermittlung der Gründe für die Verarbeitung dieser Daten unerlässlich, um mögliche Lücken in der Einhaltung der Vorschriften abzuschätzen. Sobald die Verarbeitungszwecke definiert und dokumentiert sind, ist es viel einfacher zu entscheiden, welche Daten für die Erreichung eines bestimmten Zwecks erforderlich sind.

SRM-Verantwortliche müssen in diesem Zusammenhang außerdem sicherstellen, dass Unternehmen ihre Grenzen bei der Datenerfassung nicht überschreiten, insbesondere wenn Kunden und Verbraucher nicht ausreichend informiert sind. Sie müssen mit den Interessengruppen zusammenarbeiten und sich in alle IoT-Initiativen einbringen, um Einfluss auf die Gestaltungsprinzipien zu nehmen.

Zudem müssen sie gewährleisten, dass die generierten personenbezogenen Daten angemessen geschützt sind und geeignete Methoden für diesen Schutz festlegen. Datenhaltungssysteme sollten entsprechend dem Verwendungszweck definiert und dokumentiert werden, und überschüssige Daten sollten am Ende ihres definierten Lebenszyklus entfernt werden.

Im Hinblick auf die GDPR muss es eine klare Rechtfertigung für die Erfassung personenbezogener Daten geben. Im Falle eines Abschlusses einer Dienstleistungs- oder Zahlungsvereinbarung mit einem Lieferanten und Kunden unterliegen diese Daten den Vertragsgesetzen der jeweiligen Länder, die eine Vorratsdatenspeicherung für einen bestimmten Zeitraum für Finanzinformationen festlegen können.

Darüber hinaus hat natürlich auch die einzelne Privatperson eine Reihe von Rechten: Das Recht, auf die Daten zuzugreifen, die Daten zu einem anderen Anbieter zu verschieben oder die gesamte Löschung der Daten zu veranlassen sind nur einige Beispiele. Alle Unternehmen, die personenbezogene Daten über eine Person in der EU speichern, müssen diese Vorschriften einhalten oder mit einer Geldbuße von bis zu 20 Millionen Euro oder 4 Prozent ihres weltweiten Umsatzes rechnen – ganz zu schweigen von den damit einhergehenden Ruf-Schädigungen.

So vermeiden Sie Datenschutzrechtsverletzungen

Stellen Sie sicher, dass alle über Ihre IoT-Geräte gesammelten Daten den Vorschriften der Datenschutzbehörde des jeweiligen Landes entsprechen, indem Sie sich in jeder Region rechtlich beraten lassen. Entwickeln Sie eine unternehmensweite Strategie zur Rechtfertigung aller gesammelten personenbezogenen Daten sowie konforme Zugriffs- und Entsorgungsprozesse. Dazu sollte man die Implementierung einer detaillierten Datenlebenszyklus-Visualisierung oder Mapping-Techniken nutzen, um relevante Erkenntnisse zu liefern.

Viele IoT-Geräte werden Daten in unzureichend geschützten Staaten verarbeiten, was für SRM-Führungskräfte, die Datensicherheit und Datenschutzkonformität gewährleisten wollen, eine große Herausforderung darstellt. Zu den kritischen Bereichen, auf die man sich konzentrieren sollte, gehören der Datenfluss und die Reaktion auf Cyber-Bedrohungen. Jedes Szenario erfordert einen anderen Ansatz, um die und letztendlich den Schutz der Privatsphäre zu gewährleisten.

Es ist wichtig, dass der CIO entweder klare Garantien dafür erhält, dass der Zugang zu dem Dienst nur von einem vereinbarten Rechtsraum aus möglich ist, oder dass die Daten nicht als persönlich identifizierbar in diesem Rechtsraum betrachtet werden.

Eine Due-Diligence-Prüfung kann notwendig sein, um sicherzustellen, dass alle Lieferanten solcher Daten in der gesamten Lieferkette konform sind. Um Zweifel oder Unklarheiten zu vermeiden, muss ein CIO klare rechtliche Hinweise über die Art der erfassten Daten und die lokalen Datenschutzbestimmungen einholen.

CIOs sollten auch beachten, dass sich die Vorschriften ständig weiterentwickeln. Die Europäische Datenschutzgrundverordnung für den elektronischen Geschäftsverkehr (ePrivacy Verordnung) betrifft beispielsweise die Machine-to-Maschine-Kommunikation, ein wichtiges Medium des Internet of Things. CIOs müssen deshalb sicherstellen, dass eine gründliche Prüfung der erhobenen personenbezogenen Daten stattfindet.

Zudem müssen sie prüfen, ob alle personenbezogenen Daten auch eindeutig als solche gekennzeichnet sind. Dazu gibt es Verfahren, die den Zugriff und die Löschung von personenbezogenen Daten ermöglichen, die wiederholbar und skalierbar sind. Wenn nachgewiesen werden kann, dass personenbezogene Daten erhoben werden müssen, um beispielsweise eine gewisse Dienstleistung zu erbringen, müssen CIOs die Infrastrukturstrategie kennen, die hinter der Speicherung und Verarbeitung dieser Informationen steht.

Fazit

Wer liest, kommt weiter: Insgesamt kommt es hauptsächlich darauf an, dass Sie sich mit den Datenschutz-Richtlinien des jeweiligen Landes bestens vertraut machen. Security– und Risikomanagement-Führungskräfte, die sich auf das Internet der Dinge konzentrieren, müssen die gesammelten Daten und Informationen verantwortungsvoll nutzen und zwischen Verbraucher- und Geschäftsrisiken unterscheiden.

*Tiny Haynes ist Research Director Infrastructure bei Gartner.

Be the first to comment