Ab dem 14.07.2015 erhält der Windows Server 2003 keinerlei Aktualisierung, Patches oder Hotfixes mehr. Davon betroffen sind auch die Small Business Server 2003/2003 R2. Grund genug, einige Vorbereitungen zu treffen. [...]

Eines vorweg: Der beste Weg um Systeme mit Windows Server 2003 fit für 2015 zu machen, ist diese abzulösen. Ist das nicht oder nicht rechtzeitig möglich, sollten Sie dennoch Vorbereitungen treffen, damit keine Sicherheitsgefahren im Netzwerk entstehen. In diesem Beitrag geben wir Ihnen einige Tipps dazu.

Wie Sie Windows Server 2003 richtig ablösen und auf neuere Systeme umsteigen, verrät Ihnen der Beitrag „Das Support-Ende von Windows Server 2003 – das müssen Sie beachten!“. Microsoft selbst stellt auf einem speziellen Portal Informationen zum Thema zur Verfügung.

VORBEREITEN AUF DAS SUPPORT-ENDE VON WINDOWS SERVER 2003

Müssen oder wollen Sie Server mit Windows Server 2003 über den 14.07.2015 hinaus weiter betreiben, sollten Sie sich vorbereiten. Zunächst sollten Sie sicherstellen, dass der Server mit allen aktuellen Sicherheitspatches und Windows Updates versorgt ist. Darüber hinaus sollten Sie prüfen, ob die installierten Anwendungen, Tools und Serveranwendungen auf dem Server aktuell sind und hierfeür alle Sicherheitspatches installiert sind. Um die Updates über den Internet Explorer zu aktualisieren, sollten Sie Internet Explorer 8 für Windows Server 2003 herunterladen und installieren. Neuere Versionen sind leider nicht mehr kompatibel mit Windows Server 2003.

Der Server sollte zumindest so aktuell wie möglich installiert sein, damit unnötige Sicherheitslücken geschlossen sind. Achten Sie darauf, dass auf allen Servern mit Windows Server 2003/2003 R2 und SBS 2003/2003 R2 das Windows Server 2003 Service Pack 2 und alle darauf folgenden Patches installiert sind.

Im nächsten Schritt sollten Sie überprüfen, ob der Server über eine Internetverbindung verfügt und ob das weiterhin nötig ist. Spätestens nach dem 14.07.2015 sollten Server mit Windows Server 2003/2003 R2 oder SBS 2003/2003 R2 über keine Internetverbindung mehr verfügen. Betreiben Sie auf dem Server einen E-Mail-Server, sollten Sie zumindest sicherstellen, dass dieser über keine direkte Leitung mehr mit dem Internet verbunden ist.

DIE SICHERHEITSEINSTELLUNGEN IN GRUPPENRICHTLINIEN

Auch wenn Sie diese bisher nicht verwenden, macht es Sinn spätestens jetzt die Sicherheitseinstellungen des Servers mit Bordmitteln zu verbessern. Die Nutzung der Sicherheitseinstellungen in Gruppenrichtlinien hat ihren Ausgangspunkt bei der Erstellung von Sicherheitsvorlagen. Die Gruppenrichtlinien werden Benutzern und Computern zugeordnet. Über das Snap-In Sicherheitskonfiguration und -analyse kann eine Überprüfung erfolgen, inwieweit die ursprünglich über die Sicherheitsvorlage vorgegebenen Sicherheitseinstellungen Gültigkeit. Mit Windows Server 2003 werden mehrere Sicherheitsvorlagen ausgeliefert. Die Vorlagen werden in C:windowsSecurityTemplates gespeichert.

Bei der Verwendung dieser Sicherheitsvorlagen ist zu beachten, dass es sich um Vorschläge handelt. Die sehr sicheren Konfigurationen arbeiten nicht mit jeder Software optimal zusammen. Daher kann es erforderlich sein, einzelne Einstellungen zu lockern. Bevor Sicherheitsvorlagen eingesetzt werden, müssen sie in jedem Fall gründlich daraufhin getestet werden, ob die Systeme danach noch funktionieren. Mit Hilfe des besagten Snap-Ins Sicherheitskonfiguration und -analyse können einzelne Sicherheitsvorlagen gezielt auf einzelne Systeme angewendet werden.

SECURITY CONFIGURATION WIZARD (SCW) NUTZEN

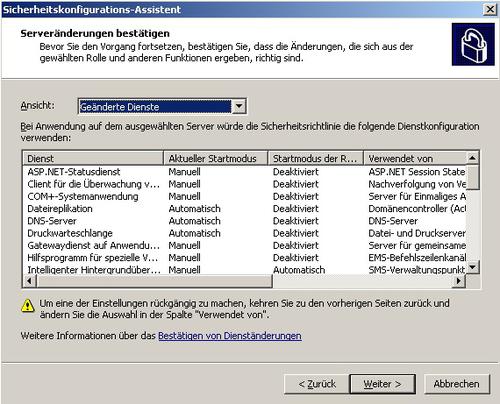

Microsoft hat mit Windows 2003 SP1 auch für den Windows-Server eine Firewall eingeführt. Die Steuerung dieser Firewall ist ähnlich der Steuerung in Windows XP. Allerdings wird die Firewall beim Installieren standardmäßig deaktiviert. Verwenden Sie Security Configuration Wizard (SCW) zur Aktivierung der Firewall. Der SCW konfiguriert nicht die Firewall und aktiviert diese, führt Änderungen in der Registry durch und kann weitere Maßnahmen vornehmen um den Server optimal abzusichern. Der SCW verfügt über einen integrierten Assistenten, mit dem sich die Einstellungen eines Servers einfach steuern lassen. Microsoft hat in den Security Configuration Wizard eine automatische Erkennung von Microsoft-Serverdiensten eingebaut.

Durch Service Pack 1 für Windows 2003 wird unter Software bei den Windows-Komponenten ein neuer Eintrag für den SCW hinzugefügt. Sie können den SCW nachinstallieren; wechseln Sie dazu über Systemsteuerung/Software zu den Windows-Komponenten und setzen Sie dort den Haken bei Sicherheitskonfigurations-Assistent. Nach der Installation finden Sie unter Start/Programme/Verwaltung den neuen Sicherheitskonfigurations-Assistenten.

Auch für Exchange Server 2003 gibt es Vorlagen, um den Server sicher in Windows Server 2003 zu betreiben. SCW aktiviert nicht nur die neue Windows-Firewall und schließt damit nicht mehr benötigte Ports, sondern deaktiviert auch Systemdienste, deaktiviert Webdienste des IIS, greift in Protokolle wie SMB und LDAP ein und definiert Sicherheitsrichtlinien. Die Basis für die erstellten Sicherheitsrichtlinien sind XML-Dateien, in denen alle Absicherungsmaßnahmen gespeichert werden. Auch notwendige Registry-Änderungen, die der SCW durchführt, werden in dieser XML-Datei gespeichert.

Be the first to comment