Das Cloud App Security Add-on von Microsoft warnt Sie bei verdächtigen Anmeldeaktivitäten in Office 365, Azure und anderen Cloud-Anwendungen mit Hilfe von Standardvorlagen oder benutzerdefinierten Richtlinien. [...]

Wenn Sie Microsoft Office 365 verwenden, ist mit Sicherheit schon jemand hinter Ihnen und Ihren Daten her.

Eine Möglichkeit, fragwürdiges Office 365- und andere Cloud-Anmeldeaktivitäten zu untersuchen, besteht darin, das Cloud App Security Add-On von Microsoft zu verwenden. Um Cloud App Security zu aktivieren, müssen Sie über eine E5-Lizenz verfügen oder das Add-on Cloud App Security separat erwerben.

Um die Warn- und Überwachungsfunktionen zu aktivieren, melden Sie sich auf dem Office 365 Security and Compliance-Portal oder auf der Microsoft Cloud App Security-Website an. Gehen Sie zu „Benachrichtigungen“ und klicken Sie auf „Erweiterte Benachrichtigungen verwalten“, um die verfügbaren Optionen und die Überwachungsfunktionen der Cloud App Security zu überprüfen.

Sie können auch ein Modul hinzufügen, das die Anmelde-Sicherheit von Office 365 überwacht (genannt Office 365 Cloud App Security) oder eben Microsoft Cloud App Security, das auch andere Cloud-Anwendungen überwacht. Beide können zu einem bestehenden Office 365-Abonnement hinzugefügt werden.

Was Microsoft Cloud App Security bewirkt

Cloud App Security führt die folgenden Funktionen aus:

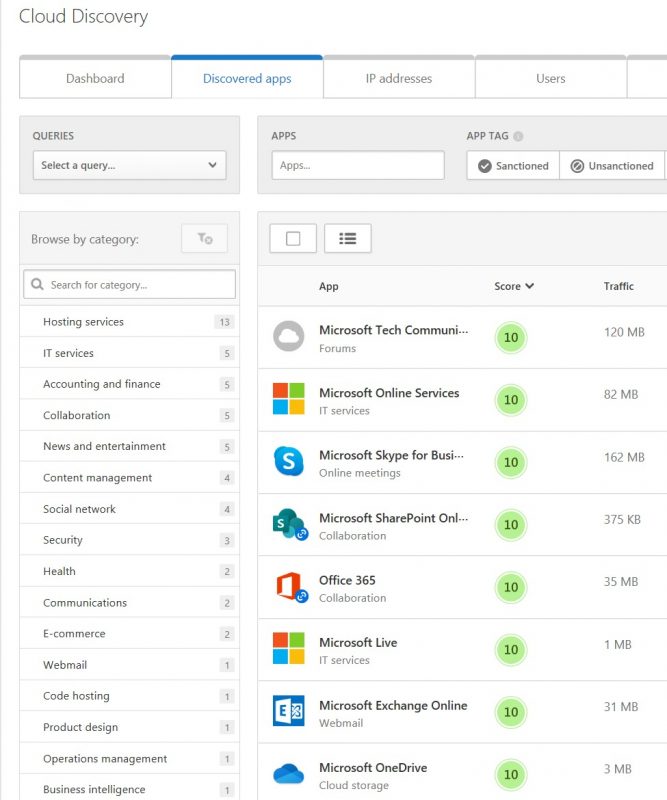

- Erkennen und Kontrollieren der Nutzung von Schatten-IT: Es hilft, Cloud-Anwendungen und andere in Ihrem Unternehmen verwendete Cloud-Services zu ermitteln, die Sie nicht autorisiert haben. Sie können Nutzungsmuster für mehr als 80 identifizierte Bedrohungen überprüfen und untersuchen.

- Schützen Sie sensible Informationen überall in der Cloud: Sie können andere Cloud-Services-Protokolle einbinden und dann besser nachvollziehen, wie Ihre Daten verwendet und an andere Anwendungen weitergegeben werden. Mehrere Standardrichtlinien und -prozesse ermöglichen es Ihnen, den Echtzeitzugriff in verschiedenen Cloud-Anwendungen zu überprüfen.

- Schützen Sie sich vor Cyber-Bedrohungen und Anomalien: Ungewöhnliche Aktivitäten in Cloud-Anwendungen können identifiziert werden, um auf Ransomware, kompromittierte Benutzer oder Rogue-Anwendungen hin zu überwachen, risikoreiche Nutzungen zu analysieren und sie automatisch zu beheben, um das Risiko für Ihr Unternehmen zu begrenzen.

- Bewerten Sie die Compliance Ihrer Cloud-Anwendungen: Mit Cloud App Security können Sie die Compliance in anderen Cloud-Anwendungen überprüfen. Es ermöglicht Ihnen, Datenlecks bei nicht konformen Anwendungen zu verhindern und den Zugriff auf regulierte Daten zu beschränken.

Sobald Sie Cloud App Security und die Überwachung von Office 365 und Azure aktiviert haben, können Sie entweder die Standardwarnungen verwenden oder benutzerdefinierte Warnungen einrichten. Zu den Standardwarnungen gehören:

- Durchgesickerte Anmeldeinformationen

- Ungewöhnlicher Dateidownload durch den Benutzer

- Mehrfach fehlgeschlagene Anmeldeversuche

- Malware-Erkennung

- Aktivität aus seltenen Ländern

- Ungewöhnliche administrative Aktivitäten (nach Benutzer)

- Unmögliches Reisen

- Ungewöhnliche Löschaktionen (nach Benutzer)

- Aktivität von anonymen IP-Adressen

- Ungewöhnliche imitierte Aktivität (durch den Benutzer)

- Ransomware-Aktivitäten

- Ungewöhnliche File-Share-Aktivität (nach Benutzer)

- Aktivität von verdächtigen IP-Adressen

- Aktivität durch einen terminierten Benutzer

- Verdächtige Posteingangsweiterleitung

- Datenexfiltration zu nicht genehmigten Anwendungen

- Mehrere VM-Aktivitäten zum Löschen

- Regel zur Manipulation von verdächtigen Posteingangsdaten

- Gefährliche Anmeldungen

- Erkennung von Anomalien bei der Cloud Discovery

Beispielsweise überprüft „Unmögliche Reise“ Ihre Einrichtung und löst Warnmeldungen aus, wenn Aktivitäten von einem Benutzer an verschiedenen Orten innerhalb eines gewissen Zeitraums erkannt werden, deren Abstand kürzer ist als die erwartete Reisezeit zwischen diesen beiden Orten. Die Erkennung dieses anomalen Verhaltens erfordert eine anfängliche Lernzeit von sieben Tagen, in der die App das Aktivitätsmuster eines neuen Benutzers lernt.

So erstellen Sie benutzerdefinierte Richtlinien in Cloud App Security

Sie können eine benutzerdefinierte Richtlinie erstellen, die auf bestehenden Richtlinien für Zugriff, Aktivität, Datei, OAuth-Anwendung, Sitzungen oder Anomalien aufbaut. Klicken Sie zunächst auf „Benutzerdefinierte Benachrichtigungen“ und wählen Sie dann die Art der benutzerdefinierten Benachrichtigung, die Sie einstellen möchten. Sie können eine Warnung aus einer bestehenden Vorlage erstellen oder sie leer lassen, um eine vollständig benutzerdefinierte Warnung zu erstellen.

Wenn Sie Anmeldungen aus geografischen Regionen blockieren möchten, klicken Sie auf „Richtlinie erstellen“ und dann auf „Aktivitätsrichtlinie“. Lassen Sie die Richtlinienvorlage als „Keine Vorlage“ und beschreiben Sie Ihre eigene Richtlinie. In diesem Beispiel werde ich GeoBlocking verwenden. Stellen Sie den Schweregrad der Richtlinie auf „Hoch“ ein, und wählen Sie dann im Abschnitt Kategorie die Option“ Gefahrenerkennung“.

Wählen Sie unter „Filter für die Richtlinie erstellen“ die Option „Auf einzelne Aktivitäten reagieren“. Wählen Sie dann unter “ Aktivitäten, die allen folgenden entsprechen“, „Filter“ und dann „Standort“. Entscheiden Sie sich, ob Sie eine Benachrichtigung erstellen und diese als SMS oder E-Mail versenden möchten. Sie können den Alarm auch an ein Flow-Playbook senden. Klicken Sie anschließend auf die gewünschten Cloud-Anwendungen (höchstwahrscheinlich Office 365) und wählen Sie, ob Sie den Benutzer sperren oder eine erneute Anmeldung des Benutzers verlangen möchten. Die Filter, die Sie zum Einrichten von Warnmeldungen verwenden können, sind auf die Elemente beschränkt, die von der Cloud App Security-Plattform bereitgestellt werden.

Außerdem sollten Sie Ihre wichtigsten Cloud-Anwendungen miteinander verbinden, damit Sie diese auch überwachen können. So können Sie beispielsweise Zugriff auf Amazon Web Services, Box, Cisco Webex, Dropbox, G Suite, Okta und Salesforce einrichten. Der Dienst verwendet dann die APIs jeder einzelnen Cloud-Anwendung, um die Sicherheit und Aktivitäten der Cloud-Plattform zu überwachen.

Einige Cloud-Anwendungen unterstützen die vollen Funktionen von Cloud App Security, andere bieten nur eine eingeschränkte Funktionalität oder planen, die volle Funktionalität erst zu einem späteren Zeitpunkt unterstützen. Es wird empfohlen, für jede Anwendung, die Sie in die Cloud App Security einbinden möchten, ein spezielles Administratorkonto einzurichten. Aktivieren Sie mindestens Azure und Office 365, um sich über jede bösartige Aktivität in Bezug auf Ihre 365 Konten zu informieren.

Microsoft Cloud App Security kann Sie auch über andere Datenschutzverletzungen innerhalb Ihrer Cloud-Anwendungen informieren, die Sie regelmäßig nutzen. So wurde ich beispielsweise darauf hingewiesen, dass es einen Verstoß gegen einen von mir genutzten Dienst gab, und deshalb werde ich höchstwahrscheinlich Gegenmaßnahmen ergreifen müssen, wie z.B. die Änderung meines Passworts.

Im Abschnitt Benachrichtigungen können Sie auch überprüfen, auf welche Anwendungen Ihre Benutzer zugreifen können, die Ihnen noch nicht bekannt waren.

Microsoft Cloud Application Security ist ein leistungsstarkes Tool, das Sie zu Ihrem Identifizierungs- und Erkennungsarsenal hinzufügen können.

*Susan Bradley schreibt unter anderem für CSO.com.

Be the first to comment