Unternehmenskritische Daten sind sowohl durch interne als auch externe Bedrohungen gefährdet. Hier erfahren Sie, wie Sie Ihr Windows-Netzwerk zur Data Loss Prevention (DLP) konfigurieren können. [...]

Daten. Ihr Unternehmen und Ihre Computer sind voll davon. Während viele dieser Daten für andere nutzlos sind, hat jede Firma wichtige Vermögenswerte, auf die jeder Angreifer oder sonstige Konkurrent gerne zugreifen würde.

Daten können Ihr Unternehmen auf vielerlei Arten verlassen. Vor dem Internet mussten Dateien auf Speichermedien übertragen und vom Firmengelände gebracht werden. Jetzt können Datenräuber riesige Mengen von Dateien über eine beliebige Anzahl von Cloud-Diensten bewegen. Angreifer komprimieren Dateien oft so, dass sie beim Verschieben der Überwachung des Netzwerkverkehrs weniger stark auffallen.

Welche Möglichkeiten haben Sie, sich vor Datenverlust zu schützen? Eine Menge. Der Schlüssel dazu ist die Einführung von Data Loss Prevention (DLP)-Technologie, um die Bewegung von Daten zu blockieren oder zu verfolgen, oder um Warnmeldungen auszulösen, wenn Dateien verschoben werden. Sie müssen sich auch vor internen Bedrohungen sowie vor externen Akteuren schützen.

Grundlagen der Bedrohung durch Insider-Datenverluste

Datenverluste sind oft ein Personalproblem. Wenn Ihre Mitarbeiter nicht zufrieden sind, rechtfertigen sie den Diebstahl von Daten als eine akzeptable Maßnahme gegen die Unternehmenskultur. Stellen Sie zunächst sicher, dass Ihre Mitarbeiter verstehen, welche Daten nicht weitergegeben oder offengelegt werden sollten. Erstellen Sie ein unterschriebenes Mitarbeiterhandbuch, das die Mitarbeiter anleitet. Stellen Sie außerdem sicher, dass die Daten innerhalb des Unternehmens ordnungsgemäß identifiziert und stratifiziert werden, und schützen Sie sie entsprechend.

Edward Snowden konnte sensible Dokumente weitergeben, weil er Zugang zu ihnen hatte. Deshalb müssen Sie den grundlegenden Dateizugriff auf der Grundlage einer – um einen abgedroschenen Ausdruck zu verwenden – „Need-to-know-Basis“ definieren. Richten Sie einfache alte NTFS-Datei- und Ordner-Berechtigungen ein, um nur denjenigen Benutzern Zugriff zu gewähren, die ihn auch tatsächlich benötigen.

Aktivieren Sie die Dateiprüfung und Netzwerküberwachung

Aktivieren Sie immer die Prüfung von Dateien und Ordnern, um den Zugriff und die Nutzung durch Mitarbeiter zu verfolgen. Sie können nicht überprüfen, wer worauf Zugriff hatte, es sei denn, Sie haben die Protokollierung zur Überwachung eingerichtet. Beginnen Sie mit den Gruppenrichtlinien und aktivieren Sie die Überwachung von Standorten für die gemeinsame Nutzung von Dateien.

Als nächstes verwenden Sie Tools zum Schutz der Daten auf der Grundlage der Schichtung und richten Warnmeldungen ein, wenn wichtige oder komprimierte Dateien im Netzwerk verschoben werden. Bei lokalen Dateiservern können Sie den Dateiserver-Ressourcen-Manager (FSRM) verwenden, um Dateien zu identifizieren und zu verschieben, die sensible Informationen enthalten. Sie können FSRM sogar zur Verschlüsselung sensibler Daten auf der Grundlage der Klassifizierung und der Dateien verwenden.

Prüfen Sie dann, welche Optionen Sie in Ihrer Firewall haben. Sie können ganz einfach Webfilter einrichten, um File-Sharing-Websites oder bestimmte Anonymizer-Standorte zu blockieren, so dass Benutzer Dateien nicht mit Hilfe von Online-Methoden aus dem Netzwerk bewegen können. Sie können SMTP/S-Scanregeln einrichten, um ausgehende Zip-Dateien oder andere komprimierte Dateiformate zu blockieren.

Installieren Sie auf Arbeitsplatzseite eine Überwachungssoftware, um Benutzeraktionen und die Nutzung von Systemen zu verfolgen, um zu kennzeichnen, wenn unangemessene Aktionen durchgeführt werden. Wenn Sie Exchange 2013 oder höher oder Office 365 verwenden, können Sie DLP-Richtlinien festlegen, um zu verhindern, dass Daten die Organisation verlassen. Mit Exchange 2013 können Sie Transportregeln festlegen, um den Datentransfer auf der Grundlage der in E-Mails enthaltenen Informationen einzuschränken. Sie können Klassifizierungen von Daten und Dateien anhand von Schlüsselwörtern, Wörterbüchern oder regulären Ausdrücken als sensibel (oder nicht sensibel) definieren und so feststellen, wenn eine E-Mail gegen die DLP-Richtlinien verstößt.

Einrichtung von Datenzugriffsrechten in Office 365

Compliance ist Teil des Office 365 Advanced Data Governance. Dies ist Bestandteil von Office 365 E5/A5/G5-Lizenzen, Microsoft 365 E5/A5/G5-Lizenzen, Microsoft 365 E5/A5/G5 Compliance-Lizenzen und Office 365 Advanced Compliance, einer Einzelplatzlizenz.

Information Rights Management (IRM) ist für Office 365-Pläne verfügbar, die einen Azure Information Protection Premium-Plan oder einen Office 365-Plan mit Rights Management enthalten. Wenn Ihr Unternehmen beispielsweise einen Plan für Office 365 E3 oder Office 365 E5 hat, ist IRM enthalten.

Aktivieren Sie IRM mit diesen Schritten:

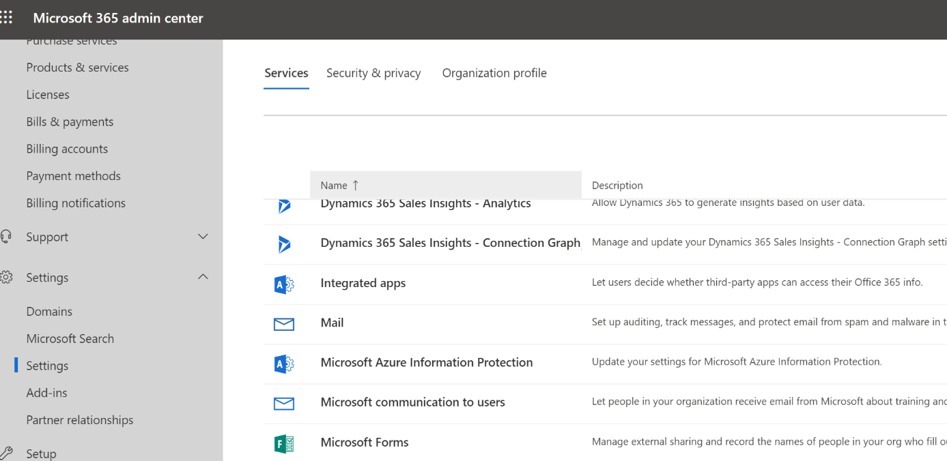

- Gehen Sie zu „Admin Center“.

- Gehen Sie zu „Einstellungen“.

- Gehen Sie zu „Dienstleistungen“.

- Gehen Sie zu „Microsoft Azure Information Protection“.

- Gehen Sie zu „Microsoft Azure Information Protection Einstellungen verwalten“.

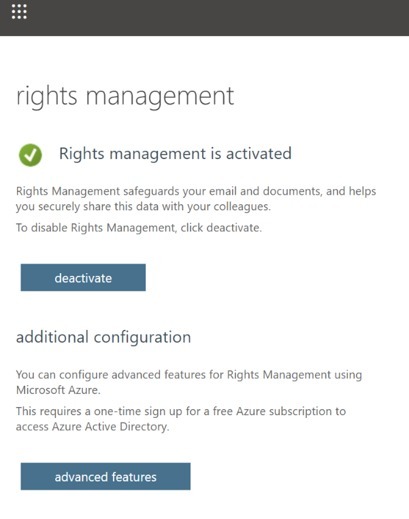

- Klicken Sie auf der Seite „Rechteverwaltung“ auf „Aktivieren“.

- Wenn Sie die Meldung „Möchten Sie die Rechteverwaltung aktivieren?“ sehen, klicken Sie auf „Aktivieren“.

Sie sollten nun sehen, dass die Rechteverwaltung aktiviert ist und die Option zur Deaktivierung besteht.

Sie können auf erweiterte Funktionen klicken und Nicht-Weiterleitungsregeln konfigurieren.

Sie können den Azure Information Protection so einrichten, dass automatisch erkannt wird, wenn sensible Daten in einem Dokument oder einer E-Mail verwendet werden, und dass automatisch Beschränkungen auf der Grundlage der Richtlinieneinstellungen angewendet werden. Ein Client wird auf dem Arbeitsplatzrechner installiert, um die Einstellungen wirksam zu machen.

Vergessen Sie schließlich nicht, physische Wege zu blockieren, auf denen Dateien das Büro verlassen können. Konfigurieren Sie die System-BIOS-Einstellungen so, dass die Verwendung von USB-Anschlüssen blockiert wird, damit Benutzer keine Flash-Laufwerke zum Entfernen vertraulicher Informationen aus dem Büro verwenden können. Sie können Richtlinien entweder mit der BIOS-Software des Herstellers oder mit den Einstellungen für Gruppenrichtlinien festlegen.

Daten können Firmen auf verschiedene Arten verlassen. Stellen Sie sicher, dass Sie die besten Möglichkeiten zum Schutz Ihrer Daten sowohl vor externen Angreifern als auch vor Insiderrisiken evaluiert haben.

*Susan Bradley schreibt unter anderem für CSO.com.

Be the first to comment