Angreifer verschaffen sich genauso Zugang zu Ihrem Windows-Netzwerk wie Ihre Mitarbeiter, die von zu Hause aus arbeiten: aus der Ferne. Wenn Sie diese einfachen Schritte befolgen, werden sie sich nach leichteren Zielen umsehen. [...]

Angreifer verschaffen sich oft über Fernzugriff Zugang zu Ihren Systemen. Ein Beispiel aus jüngster Zeit: Angreifer übernahmen die Kontrolle über die Software einer US-Wasseraufbereitungsanlage und änderten die Menge der in das System eingeleiteten Chemikalien. Bei den Computern, die zur Steuerung des Wassersystems verwendet wurden, handelte es sich Berichten zufolge um ungepatchte Windows 7-Rechner, die die Desktop-Sharing-Software TeamViewer verwendeten. Die Änderung wurde zwar schnell bemerkt und rückgängig gemacht, aber der Vorfall unterstreicht das Potenzial, aus der Ferne auch an anderen Orten Schaden anzurichten.

Im Zeitalter des Remote Workings ist der Fernzugriff ein Muss, aber auch die Überwachung des Zugriffs und die Sicherstellung des Schutzes des Fernzugriffs. Das FBI empfiehlt die folgenden Schritte, um den Fernzugriff besser zu schützen:

- Verwenden Sie eine Multi-Faktor-Authentifizierung (MFA).

- Verwenden Sie starke Passwörter, um die Anmeldedaten für das Remote Desktop Protocol (RDP) zu schützen.

- Stellen Sie sicher, dass Virenschutz, Spamfilter und Firewalls auf dem neuesten Stand und richtig konfiguriert sind.

- Überprüfen Sie Netzwerkkonfigurationen und isolieren Sie Computersysteme, die nicht aktualisiert werden können.

- Überprüfen Sie Ihr Netzwerk auf Systeme, die RDP verwenden, schließen Sie ungenutzte RDP-Ports, wenden Sie MFA an, wo immer möglich, und protokollieren Sie RDP-Anmeldeversuche.

- Überprüfen Sie Protokolle für alle Remote-Verbindungsprotokolle.

- Schulen Sie Benutzer, um Social-Engineering-Versuche zu erkennen und zu melden.

- Identifizieren und sperren Sie den Zugriff von Benutzern, die ungewöhnliche Aktivitäten zeigen.

- Halten Sie die Software auf dem neuesten Stand.

Im Folgenden erfahren Sie, wie Sie Ihr Windows-Netzwerk so einrichten können, dass diese Ratschläge besser befolgt werden.

Aktivieren Sie die Remotedesktop-Überwachung

Das Überwachen von Windows-Remote-Desktop-Verbindungen ist relativ einfach, aber es ist in einer Protokolldatei auf Ihrem System vergraben. Folgen Sie diesem Pfad der Reihe nach:

- „Anwendungs- und Dienstprotokolle“

- „Microsoft“

- „Windows“

- „Terminal-Services-RemoteConnectionManager“

- „Operational“

Verwenden Sie Tools zur besseren Analyse von Protokolldateien

Das Erstellen von Korrelationen über Ihre Server hinweg kann zeitaufwendig und schwer zu überprüfen sein. Einige Tools können jedoch helfen, wie z. B. der RDPSoft RDS Log viewer, mit dem Sie Protokolldateien auf Ihren Systemen überprüfen und abfragen können.

Ich empfehle, der Anleitung von Andy Milford zu folgen und Sysmon zu Ihren Remote-Desktop-Bereitstellungen hinzuzufügen, damit Sie diese besser überprüfen und auf Angriffe scannen können. Sie können verschiedene Konfigurationsdateien verwenden, um die Sysmon-Konfiguration je nach Bedarf fein abzustimmen. Empfohlene Anleitungen, die Sie auf Github und anderswo finden, bieten Ihnen einen soliden Start für die Überwachung von Ereignissen. Die von Olafhartong bereitgestellte Sysmon-Konfiguration ordnet die Ereignisse den MITRE ATT&CK-Sequenzen zu, um Ereignisse, bei denen es zu Angriffen kommt, besser zu erfassen.

Seien Sie vorsichtig mit Richtlinien zur Kontosperrung

Andy weist darauf hin, dass wir in der Vergangenheit empfohlen haben, dass Systemadministratoren Richtlinien zum Sperren von Konten einrichten, um Angreifer zu blockieren, die versuchen, ein Konto mit Brute-Force zu erzwingen. Das schafft jedoch eine Situation, in der Angreifer einen Denial-of-Service-Angriff auslösen können. Außerdem frustriert es Endbenutzer und verursacht Probleme für Administratoren. Daher rät er davon ab, Kontosperren zu aktivieren. Da Angreifer Benutzernamen und Kennwörter ausspähen, können sie sich lediglich anmelden und nicht ein Konto mit Brute-Force erzwingen.

Fügen Sie Remote Desktop Commander zu Ihren Remotedesktop-Server-Implementierungen hinzu

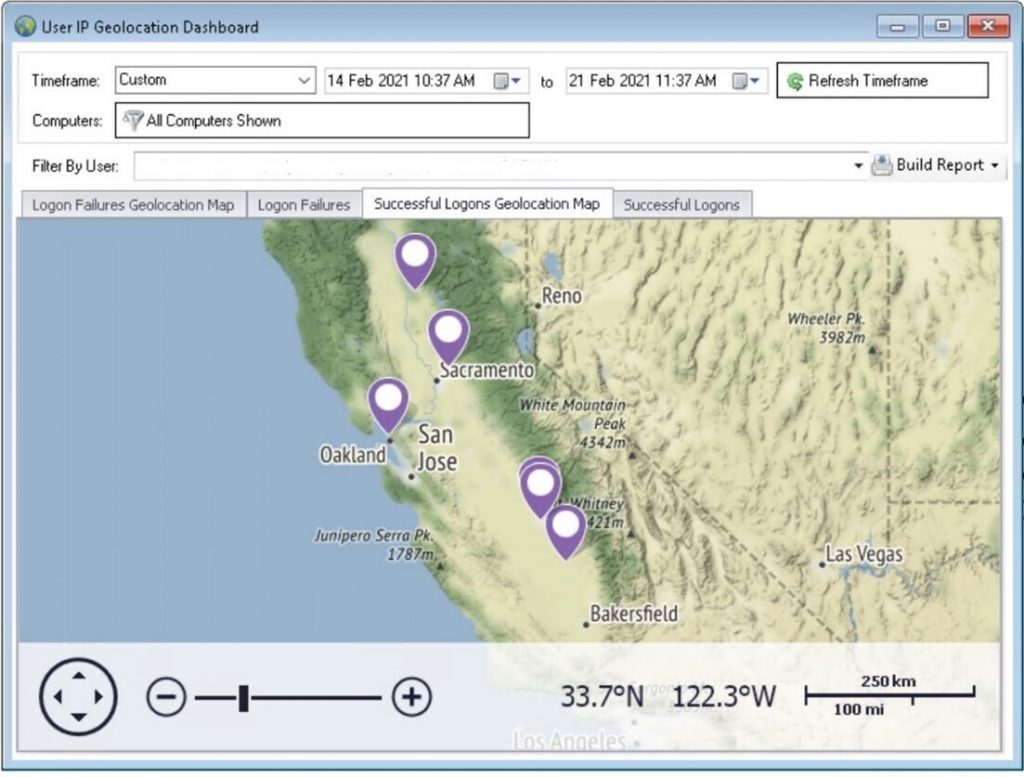

Mit Remote Desktop Commander können Sie über den Geostandort verfolgen, von wo aus Ihre Benutzer und Angreifer versuchen, sich anzumelden. Die Software sammelt und korreliert automatisch Schlüsselereignisse aus Ereignisprotokolldateien auf Sitzungshostservern und Remotedesktop-Gatewayservern und bietet eine grafische Ansicht, wer sich mit Ihrem Netzwerk verbindet.

Bei der Überprüfung meiner eigenen Remotedesktop-Verbindungen können Sie sehen, dass Mobilfunkverbindungen oft nicht als Zugriff von der Stadt aus angezeigt werden, in der sich der Benutzer befindet. Stattdessen wird möglicherweise ein regionaler Standort des Anbieters angezeigt. Möglicherweise müssen Sie zusätzliche Korrelationen durchführen, um festzustellen, ob die Benutzer ordnungsgemäß aus der Ferne zugreifen.

Verstehen, wie Angreifer ungeschützte Remotedesktop-Implementierungen finden

Angreifer können auch Suchmaschinen verwenden, um herauszufinden, wo Remote Desktop-Webimplementierungen offengelegt sind. Zugangsseiten haben oft die Phrase RDWeb in der URL. Wie Andy in „RDPwned: A Guide to Securing Microsoft Remote Desktop Services“ schreibt, können Angreifer nach Standardfehlermeldungen suchen, die in den HTML-Code eingebettet sind, wie z. B. „allintext: Unable to display RD Web Access“ und viele ungeschützte RDWeb-Server treffen. Die Shodan-Suchmaschine ermöglicht Angreifern auch die Suche nach RDP.

Vorsicht vor Schwachstellen in Remote-Access-Tools von Drittanbietern

Die Fernzugriffs-Tools anderer Hersteller können Ihr System ebenfalls Angriffen aussetzen. Malwarebytes berichtete kürzlich, dass sich Angreifer aufgrund des pandemischen Trends zum Arbeiten von zu Hause aus verstärkt auf Fernzugriffspunkte konzentrieren. Vor einem Jahr fanden die Marktforscher von Check Point 16 größere Schwachstellen und insgesamt 25 Sicherheitslücken in Remote-Access-Tools.

Die Analysten von Check Point empfehlen, die Funktion „Copy & Paste“ über eine RDP-Verbindung zu deaktivieren, da sie zu bösartigen Aktionen führen könnte. Sie merken an: „Wenn ein Client die Copy & Paste-Funktion über eine RDP-Verbindung verwendet, kann ein bösartiger RDP-Server transparent beliebige Dateien an beliebige Dateispeicherorte auf dem Client-Computer ablegen, begrenzt nur durch die Berechtigungen des Clients. So können wir beispielsweise bösartige Skripte im Startup-Ordner des Clients ablegen, die nach einem Neustart auf seinem Computer ausgeführt werden und uns die volle Kontrolle geben.“

Das Zeitalter des Home Office erfordert einen differenzierteren Umgang mit dem Risiko. Nicht jeder benötigt Zugriff auf die Zwischenablage, aber für diejenigen, die ihn benötigen, wäre es eine große Unannehmlichkeit, wenn er blockiert würde. Begegnen Sie diesem Risiko mit einer Schulung der Endbenutzer, um sicherzustellen, dass sie nicht zur Zielscheibe von Phishing-Angriffen werden.

Aktivieren Sie die Zwei-Faktor-Authentifizierung

Schließlich sollten Sie nach Möglichkeit immer eine Zwei-Faktor-Authentifizierung (2FA) hinzufügen. Ich verwende Duo, um 2FA zu meinen Remote-Desktop-Anforderungen hinzuzufügen. Wenn Benutzer etwas anderes als ihren Benutzernamen und ihr Passwort benötigen, um auf ihre Ressourcen zuzugreifen, wird das Risiko von Ransomware und anderen Angriffen verringert.

*Susan Bradley schreibt unter anderem für CSOonline.com.

Be the first to comment