Ob Festplatte, E-Mail oder Dateiübertragung. Mit Verschlüsselung schützen Sie Ihre Daten zuverlässig. Lesen Sie, welche Methoden funktionieren. [...]

Allerdings kann der DiskCryptor leider keine verschlüsselten Container-Dateien anlegen, wie es die Nutzer von TrueCrypt kennen und vielfach schätzen gelernt haben. Aber auch in diese Bresche springen bereits einige Programme: Dazu zählt unter anderem das Programm Cryptainer LE, das von der Firma Cypherix in einer Freeware-Version angeboten wird. Es handelt sich dabei um eine „abgespeckte“ 128-Bit Festplatten kommerziellen Verschlüsselungssoftware Cryptainer PE und Cryptainer. Die Software erstellt in der gewohnten Weise Datei-Container, in die Nutzer dann per Maus sowohl Dateien und Verzeichnisse als auch E-Mail-Nachrichten hinziehen und dann verschlüsselt abspeichern können. Die größte Einschränkung dieses Programms besteht allerdings darin, dass es in der Freeware-Version nur eine Container-Größe von bis zu 100 MByte erlaubt. Allerdings können Nutzer problemlos mehrere dieser Container anlegen.

Auch die österreichische Firma Braincell aus Graz stellt mit der Software Protectorion PC Free eine für den Privatgebrauch freie Version ihrer Software bereit, die einfach einzusetzen ist und keine Größenbeschränkung für den Container besitzt, der hier als Daten-Safe bezeichnet wird. Die Freeware steht in zwei Versionen zum Download bereit: Einmal als MSI-Datei für die Installation auf dem Desktop-Rechner und dann noch in der Version Protection ToGo Free, eine direkt ausführbare EXE-Datei für den Einsatz auf dem USB-Stick.

Als Verschlüsselungs-Algorithmus kommt AES 256 (Advanced Encryption Standard) zum Einsatz, der nach wie vor als sicher gilt. Mit der freien Version der Software können Nutzer zwei Daten-Safes und eine Datei zum Abspeichern von Passwörtern für Web-Seiten anlegen und verwenden. Die Anzahl der darin verwalteten Daten ist laut Anbieter nicht begrenzt. Der Anbieter stellt auch einen Ausschnitt aus dem Source-Code seiner Software auf der Web-Seite zur Verfügung, um die Sicherheit seiner Lösung zu beweisen. Allerdings äußert es sich nicht weiter zu den Mechanismen und Verschlüsslungsvorgängen sowie deren Abläufe im Programm.

LÖSUNGEN FÜRS FIRMENNETZ: VPN ODER GLEICH DIRECT ACCESS

Doch was tun die Profis, um beispielsweise eine sichere Verbindung zwischen den Netzwerken von Firmenstandorten zu gewährleisten? Hier sind VPNs (Virtual Private Network) die gängige Methode. Typischerweise werden sie als Appliance in der DMZ (Demilitarized Zone) verwendet und erlauben eine verschlüsselte und somit gesicherte Verknüpfung zwischen den Netzwerken. Allerdings besitzen beinahe alle diese Systeme eine Einschränkung: Nur wenn bei allen Verbindungen wirklich die Geräte eines Herstellers zum Einsatz kommen, ist sichere und verschlüsselte Übertragung wirklich gewährleistet.

WELCHE ALTERNATIVEN BIETEN SICH DEM SYSTEMBETREUER?

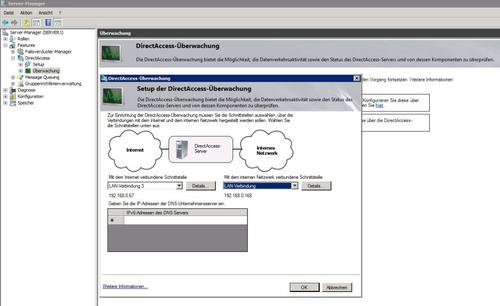

Vor diesem Hintergrund ist besonders eine Neuerung unter Microsoft Windows sehr spannend: „Direct Access“. Durch diese Technik ist der Zugriff auf ein Windows-System „aus der Ferne“ auch ohne zusätzliches VPN im Zusammenspiel von Windows 7 und Windows Server 2008 möglich. Microsofts Ansatz basiert auf dem noch immer nicht sehr weit verbreiteten Protokoll IPv6 sowie dem Sicherheitsprotokoll IPSec.

WELCHE VORTEILE KANN DIESE TECHNIK BIETEN?

Microsoft wollte vor allen Dingen die vielen Detailprobleme beim Aufbau einer VPN-Umgebung umgehen. So können dann die Anwender im Idealfall direkt auf die Dateifreigaben, Webseiten und Anwendungen im Unternehmensnetz zugreifen, ohne dass sie dazu eine spezielle Verbindung mittels eines virtuellen privaten Netzwerks herstellen oder eine spezielle Hard- oder Software einsetzen müssen.

Sobald das Client-System eines Nutzers, das diese Technik verwendet, mit dem Internet verbunden ist, baut es automatisch im Hintergrund eine bidirektionale Verbindung zum Netzwerk in der Firma auf. Dies geschieht dabei noch vor der eigentlichen Anmeldung des Anwenders am System, also direkt nach dem Windows-Start. Dabei funktioniert eine derartige Verbindung auch dann, wenn NAT zum Einsatz kommt und, was der Normalfall sein dürfte, eine Firewall das Firmennetzwerk vor Zugriffen von außen schützt.

WELCHE NACHTEILE HAT DER EINSATZ DIESER TECHNIK?

Zunächst einmal kann sie nur funktionieren, wenn neben Windows-7-Clients auch die entsprechenden Windows Server 2008 im Firmennetzwerk zum Einsatz kommen. Auch der Einsatz von IPv6 (nicht auf der kompletten Strecke) gehört zu den Voraussetzungen, um von dieser Technik zu profitieren.

DIE SICHERE NACHRICHT: E-MAIL-VERSCHLÜSSELUNG

Die E-Mail hat allen anderen Kommunikationsformen den Rang abgelaufen. Versand und Empfang sind einfach und die Infrastruktur äußerst stabil. Gleichzeitig ist die Standard-E-Mail eine im Grundsatz unsichere Kommunikationsform. Es gibt mit S/MIME und PGP zwei weit verbreitete und etablierte Verschlüsselungsformen.

–

Be the first to comment