Beim Surfen im Web stehen Sie unter ständiger Beobachtung. Doch es gibt Mittel und Wege, um Dritten das Schnüffeln und Spionieren zu erschweren. Wir zeigen, welche Möglichkeiten Ihnen offen stehen. [...]

Bei jedem Besuch im Web geben Sie eine Menge persönlicher Informationen preis, ohne es zu wissen. Neben der aktuellen IP-Adresse werden unter anderem auch die Windows-Version und verwendeter Webbrowser samt Plug-ins übermittelt. Diese Infos könnten bösartige Angreifer verwenden, um sich bekannte Sicherheitslücken (Exploits) zunutze zu machen und in ein fremdes System einzubrechen. Doch auch die Werbeindustrie interessiert sich für Ihr Surfverhalten. Wir zeigen Ihnen, welche Möglichkeiten es gibt, um Schnüffeleien zu unterbinden und halbwegs anonym im Web unterwegs sein zu können.

COOKIES PROTOKOLLIEREN DAS SURFVERHALTEN IM BROWSER

Sobald Sie eine Webseite im Browser öffnen, werden auf Ihrem Computer Infos gespeichert. Meist handelt es sich dabei um Cookies, also kleine Textdateien, in denen unter anderem Ihre IP-Adresse sowie Datum und Uhrzeit des Besuchs festgehalten werden. Je mehr solcher Cookies vorhanden sind, desto einfacher lässt sich ein exaktes Nutzungsprofil erstellen. Die Auswirkungen erleben Sie täglich in der Praxis: Suchen Sie etwa mit Google nach Flugreisen, werden Ihnen mit hoher Sicherheit auf allen danach besuchten Webseiten personalisierte Banner angezeigt, die für günstige Flüge werben. Um diese Art der Spionage zu unterbinden, müssen Sie den Browser anweisen, Cookies und andere von Webseiten gespeicherte Elemente automatisch zu entfernen.

Das grundsätzliche Blocken von Cookies ist in der Praxis nicht zu empfehlen, da dies negative Auswirkungen auf die Funktionsweise vieler Webseiten hat. Microsoft setzt etwa Cookies ein, um zu überprüfen, ob ein Nutzer bei Services wie Onedrive, Outlook.com oder Office Online eingeloggt ist.

GESPEICHERTE COOKIES LÖSCHEN

Bevor Sie Ihren Browser entsprechend konfigurieren, sollten Sie alle bereits auf Ihrem PC gespeicherten Cookies löschen.

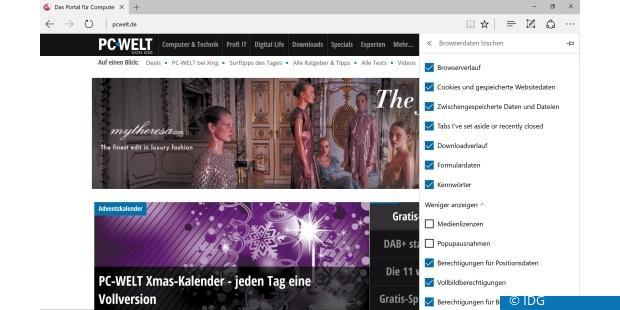

Nutzen Sie Microsoft Edge, klicken Sie oben rechts auf die Schaltfläche mit den drei Punkten und wählen „Einstellungen“. Im folgenden Dialog klicken Sie unter „Browserdaten löschen“ auf die Schaltfläche „Zu löschendes Element auswählen“, überprüfen, ob das Häkchen bei „Cookies und gespeicherte Websitedaten“ gesetzt ist und bestätigen mit „Löschen“.

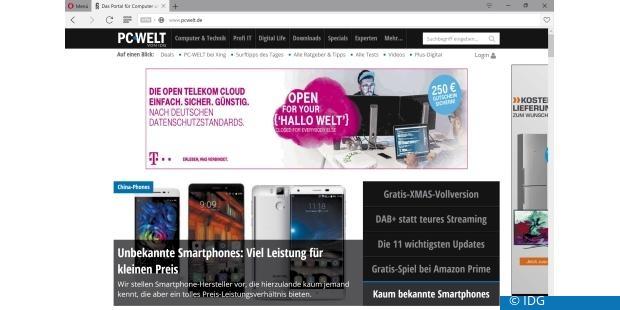

Surfen Sie mit Firefox, klicken Sie auf das Symbol mit den drei Linien, wählen „Einstellungen“ und entscheiden sich in der linken Spalte für „Datenschutz“. Im Hauptfenster klicken Sie unter „Chronik“ auf den Hyperlink „einzelne Cookies“ und wählen dann „Alle Cookies entfernen“.

Opera-User klicken auf „Menü -> Weitere Tools -> Browserdaten löschen“, wählen als Zeitraum „seit der Installation“ aus und bestätigen mit „Browserdaten löschen“.

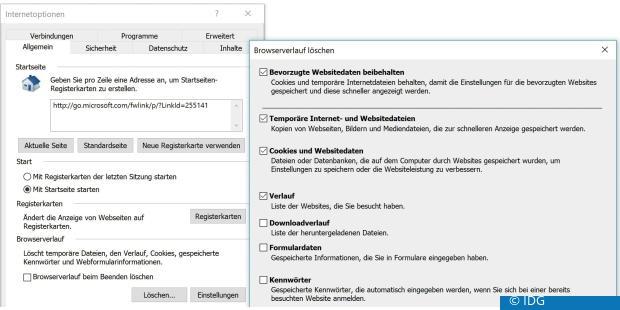

Sind Sie auch unter Windows 10 mit dem Internet Explorer 11 im Web unterwegs, gehen Sie so vor: Klicken Sie oben rechts auf das Zahnrad-Symbol und wählen Sie „Internetoptionen“. Im Register „Allgemein“ klicken Sie unter „Browserverlauf“ auf „Löschen“ und bestätigen mit „Löschen“.

COOKIES AUTOMATISCH VON DER FESTPLATTE PUTZEN

Alle gängigen Browser bieten Ihnen die Möglichkeit, die während einer Surfsession von Webseiten auf Ihrem Rechner gespeicherten Cookies automatisch zu löschen.

Nutzer von Microsoft Edge gehen so vor, wie im vorigen Abschnitt beschrieben, entscheiden sich unter „Browserdaten löschen“ jedoch nicht für „Löschen“, sondern setzen den Schieberegler unter „Diese Daten nach jeder Sitzung löschen“ auf „Ein“. Welche Elemente beim Schließen von Microsoft Edge automatisch entfernt werden sollen, legen Sie durch Auswahl der gewünschten Einträge fest. Die Spanne umfasst den „Browserverlauf“, „Cookies und gespeicherte Websitedaten“ und „Kennwörter“.

Firefox-User wechseln zu den „Datenschutzeinstellungen“, öffnen das Ausklappmenü unter „Chronik“ und entscheiden sich für „nach benutzerdefinierten Einstellungen anlegen“. Anschließend aktivieren Sie die Option „Die Chronik löschen, wenn Firefox geschlossen wird.“

In Opera klicken Sie in den „Einstellungen“ auf „Grundeinstellungen“ und markieren unter „Cookies“ die Option „Lokale Daten beim Beenden des Browsers löschen“. Und im Internet Explorer 11 genügt es, in den „Internetoptionen“ unter „Allgemein“ die Option „Browserverlauf beim Beenden löschen“ zu aktivieren und die Änderung mit „OK“ zu speichern.

SURFEN, OHNE VERRÄTERISCHE SPUREN ZU HINTERLASSEN

Ganz gleich, ob „InPrivate“ (Microsoft Edge und IE11), „Privater Modus“ (Firefox) oder „privates Fenster“ (Opera) – aktuelle Surfhilfen bieten spezielle Inkognito-Betriebsmodi. Die große Gemeinsamkeit dieser Funktionen: Es werden keinerlei Informationen auf dem Computer gespeichert. Besonders interessant ist das, wenn Sie auf einem fremden Rechner im Web unterwegs sind.

Um in Microsoft Edge ein neues InPrivate-Fenster zu öffnen, klicken Sie auf die Schaltfläche mit den drei Punkten und wählen den gleichnamigen Befehl (Tastenkombination: Strg-Umschalt-P).

Firefox-Nutzer klicken auf die „Menü“-Schaltfläche und entscheiden sich für „Privates Fenster“ (Strg-Umschalt-P).

In Opera wählen Sie „Menü“ und „Neues privates Fenster“ (Strg-Umschalt-N) und im Internet Explorer 11 klicken Sie auf das Zahnrad-Symbol und wählen „Sicherheit“ und „InPrivate-Browsen“ (Strg-Umschalt-P).

Sehr gut: In allen vier Browsern werden die Inkognito-Tabs grafisch hervorgehoben, sodass Sie auf einen Blick erkennen, dass der entsprechende Modus aktiviert ist.

IDENTITÄT DURCH NUTZUNG EINES PROXY-SERVERS VERSCHLEIERN

Sobald Sie im Browser eine Webseite öffnen, wird Ihre IP-Adresse in der Logdatei des Servers gespeichert. Prinzipiell ist nichts dagegen einzuwenden, schließlich möchte der Betreiber der Webseite ja wissen, wie viele Besucher täglich kommen. Allerdings gibt es Situationen, in denen der Surfer verhindern möchte, dass seine IP-Adresse bekannt wird. Besucht etwa ein Mitarbeiter eines Unternehmens die Homepage eines Konkurrenten, will er mit Sicherheit verhindern, dass in den Logdateien des Servers die IP-Adresse – und damit auch die Domain – auftaucht. An dieser Stelle kommen Proxy-Server ins Spiel.

Vereinfacht ausgedrückt fungieren Proxy-Server als eine Art Vermittlungsstelle zwischen Ihrem Computer und dem Webserver. Ihr Browser sendet die Anfrage an den Proxy-Server, der sie verarbeitet und dann an den Webserver überträgt. Die Antwort des Webservers nimmt den entgegengesetzten Weg. Im Log des Webservers wird statt Ihrer IP-Adresse die des Proxy-Servers aufgezeichnet, sodass der Betreiber nicht weiß, dass Sie da waren. Soweit die Theorie. In der Praxis lauern aber einige Fallstricke.

An erster Stelle steht die Tatsache, dass die Daten unverschlüsselt übertragen werden und sich auf dem Proxy-Server nicht nur ausspähen, sondern auch manipulieren lassen. Dadurch ist es problemlos möglich, dass etwa die NSA kostenlose Proxy-Server bereitstellt, um an die Daten der User zu kommen. Von der Nutzung kostenloser Proxy-Server ist aber nicht nur aus Sicherheitsgründen abzuraten. Denn da solche Angebote von Tausenden Surfern genutzt werden, geht die Datenübertragungsrate in die Knie. Kostenpflichtige Angebote sind meist schneller – doch wie es um die Sicherheit bestellt ist, lässt sich nicht feststellen. Aus diesem Grund sollten keine Webservices über Proxy-Server genutzt werden, bei denen die Eingabe von Kennwörtern erforderlich ist. Das Gleiche gilt natürlich auch für das Online-Shopping und das Homebanking.

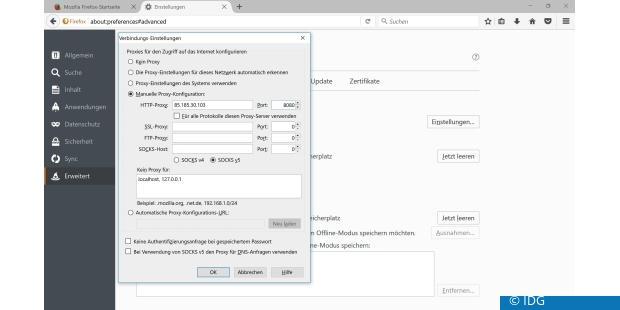

Wer hingegen beim „normalen“ Surfen Wert auf ein Plus an Anonymität legt, findet im Web zahlreiche Proxy-Server-Listen, beispielsweise www.proxy-listen.de/Proxy/Proxyliste.html . Um selbst auszuprobieren, wie das Surfen über einen Proxy-Server funktioniert, suchen Sie in der Liste nach einem schnellen Server und notieren sich die IP-Adresse und den Port. Diese beiden Informationen müssen Sie dann in Firefox („Einstellungen -> Erweitert -> Netzwerk -> Einstellungen -> Manuelle Proxy-Konfiguration“) eingeben.

Microsoft Edge, Internet Explorer 11 und Opera bieten Ihnen keine Möglichkeit zur Konfiguration eines Proxy-Servers. Klicken Sie etwa in den „Einstellungen“ von Edge auf „Erweiterte Einstellungen anzeigen“ und „Proxyeinstellungen öffnen“, landen Sie in den Windows-Einstellungen. Der hier konfigurierte Proxy-Server gilt systemweit. Setzen Sie den Regler bei „Proxyserver verwenden“ auf „Ein“ und geben Sie IP-Adresse und Portnummer an. Wichtig: Damit interne Anfragen nicht über den Proxy-Server geleitet werden, aktivieren Sie die Option „Proxyserver nicht für lokale Adressen (Intranet) verwenden“. Sichern Sie die Änderungen mit „Speichern“.

Um zu überprüfen, mit welcher IP-Adresse Sie gegenwärtig im Web unterwegs sind, statten Sie www.hirnbrauser.de einen Besuch ab, klicken auf der Startseite auf „Weiter“ und entscheiden sich dann in der linken Spalte für „Checken Sie Ihre IP-Adresse“.

VPN: ABHÖRSICHER UND MIT FREMDER IP-ADRESSE

Nicht erst seit bekannt wurde, dass NSA, CIA und Konsorten einen Großteil des Internetverkehrs überwachen, suchen PC-Nutzer nach Mitteln und Wegen, um den internationalen Schlapphüten ein Schnippchen zu schlagen. Dabei geht es nicht darum, illegale oder gar kriminelle Aktivitäten zu verschleiern. Ganz im Gegenteil – Anwender wollen einfach nur halbwegs anonym im Web surfen. Aus diesem Grund gehen immer mehr Nutzer über eine VPN-Verbindung (Virtual Private Network, Virtuelles privates Netzwerk) online.

Vereinfacht ausgedrückt handelt es sich dabei um eine Software, die über eine als Tunnel bezeichnete, verschlüsselte Verbindung den Kontakt zu einem Remote-Server herstellt, sodass der eigene Rechner Teil dieses Netzwerks wird, und fortan mit dessen IP-Adresse im Internet unterwegs ist. Diese Technik wird unter anderem von Unternehmen genutzt, um Mitarbeitern von zuhause aus den abhörsicheren Zugriff auf das Firmen-LAN zu ermöglichen. Der größte Unterschied zu einem Proxy- Server: Der VPN-Server leitet die Anfragen direkt an den Webserver weiter – die Datenpakete können somit nicht manipuliert werden. Der einzige Nachteil: Schnelle und stabile VPN-Services kosten Geld.

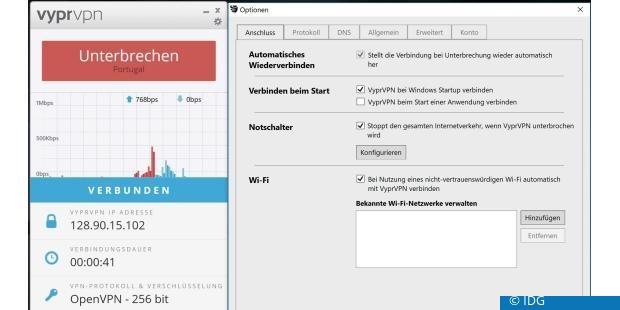

Neben den bekannten Anbietern, die ihre Dienste bereits seit mehreren Jahren offerieren, zum Beispiel Hidemyass , VyprVPN und Cyberghost , buhlen auch neue Services um die Gunst der Kunden, was die Wahl des optimalen Dienstes erschwert. Eine ausführliche Liste finden Sie etwa auf der Webseite VPN-Vergleich .

Sehr gut: Ein Großteil der VPN-Dienste bietet eine kostenlose Testphase an, sodass Sie sich selbst ein Bild von der Funktionsweise und der Ausstattung der Software machen können. Die grundlegende Vorgehensweise ist stets gleich. Sie installieren die Software, die Ihnen der VPN-Service Ihres Vertrauens zur Verfügung stellt, weisen sich mithilfe Ihrer Zugangsdaten als berechtigter Nutzer aus und bauen per Klick die VPN-Verbindung auf. Da alle Anbieter VPN-Server in verschiedenen Ländern betreiben, können Sie auswählen, ob Sie mit einer deutschen, englischen oder US-IP-Adresse im Internet unterwegs sein möchten. Letztere ist dann interessant, um Geo-IP-Sperren zu umgehen und Streaming-Dienste, die in Deutschland nicht offiziell zu empfangen sind, nutzen zu können.

TOR-BROWSER: MEHR ANONYMITÄT BEIM SURFEN GEHT KAUM

Während hierzulande die Anonymität im Internet in den meisten Fällen lediglich eine Abwehrmaßnahme ist, um aufdringliche Werbung abzublocken und seine Privatsphäre zu schützen, sieht es in Ländern, in denen die Meinungsfreiheit eingeschränkt ist, gänzlich anders aus. Für Regimekritiker und Dissidenten, die unerkannt von den Staatsorganen im Web unterwegs sein wollen, ist Anonymität lebenswichtig. Der Tor-Browser ist hier die erste Wahl.

Die grundlegende Nutzung ist einfach. Nach dem Start klicken Sie auf „Verbinden“, um sich am Tor-Netzwerk anzumelden. Anschließend startet der auf Firefox basierende Browser. Geben Sie zum ersten Mal eine URL ein, will der Tor-Browser von Ihnen wissen, ob zukünftig stets die englischen Versionen einer Webseite geladen werden sollen. Klicken Sie auf „Nein“. Um zu überprüfen, mit welcher IP-Adresse Sie im Web unterwegs sind, sollten Sie der Webseite Dein-Ip-Check.de einen Besuch abstatten.

Um Anonymität zu gewährleisten, werden die Datenpakete über drei zufällig ausgewählte Tor-Server versandt. Der erste Server leitet die Daten weiter an den zweiten, von dort gehen sie an den dritten Knoten. Dieser wird auch als Exit-Server bezeichnet und stellt die Verbindung zu dem gewählten Webserver her.

Innerhalb des Tor-Netzwerks werden die Daten verschlüsselt. Zudem wird die Verbindung alle zehn Minuten über drei andere Knoten umgeleitet. Aufgrund der Verwendung von drei hintereinanderliegenden Servern gilt Tor als äußerst sicher. Allerdings bremst diese Kaskadierung den Datenfluss: Zwar können die Download-Raten durchaus Werte von 3 bis 4 MBit pro Sekunde erreichen, die Latenzzeiten, also die Reaktionszeiten, liegen jedoch im Bereich von einigen hundert Millisekunden. Webseiten mit vielen Elementen bauen sich nur sehr langsam auf.

Tor hat jedoch auch Schwachstellen. Wenn es einem Angreifer gelingt, sich als vertrauenswürdiger Tor-Server in das Netzwerk einzuklinken, kann er alle Daten abgreifen, die über ihn als Exit-Knoten laufen. Denn die Verbindung zwischen dem dritten Tor-Server und der angesteuerten Webadresse ist unverschlüsselt.

*Stefan Forster

Be the first to comment